約12,000のGitHubリポジトリが、偽の “Security Alert “メッセージで狙われるフィッシング・キャンペーンに巻き込まれている。

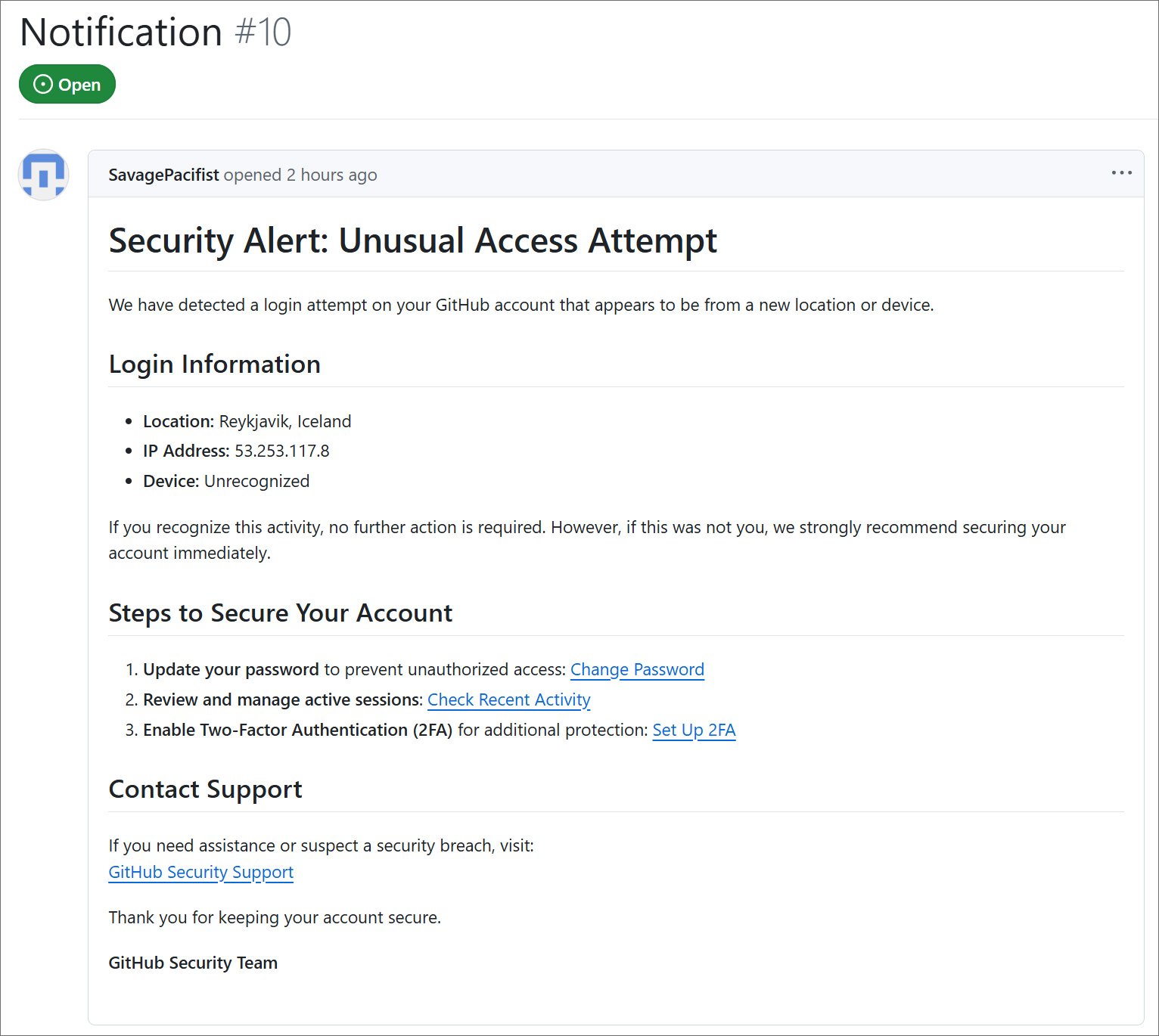

「Security Alert: Unusual Access Attempt We have detected a login attempt on your GitHub account that seems to be from a new location or device” とGitHubのフィッシング問題は書かれている。

GitHubのフィッシング問題にはすべて同じ文章が含まれており、アイスランドのレイキャビクと53.253.117.8のIPアドレスから自分のアカウントに異常な動きがあったことを警告している。

ソースは こちら:

サイバーセキュリティ研究者のLuc4m氏が最初にこの偽のセキュリティアラートを発見し、GitHubユーザーにアカウントが侵害されたことを警告し、パスワードを更新し、アクティブなセッションを確認・管理し、アカウントを保護するために2要素認証を有効にするよう促した。

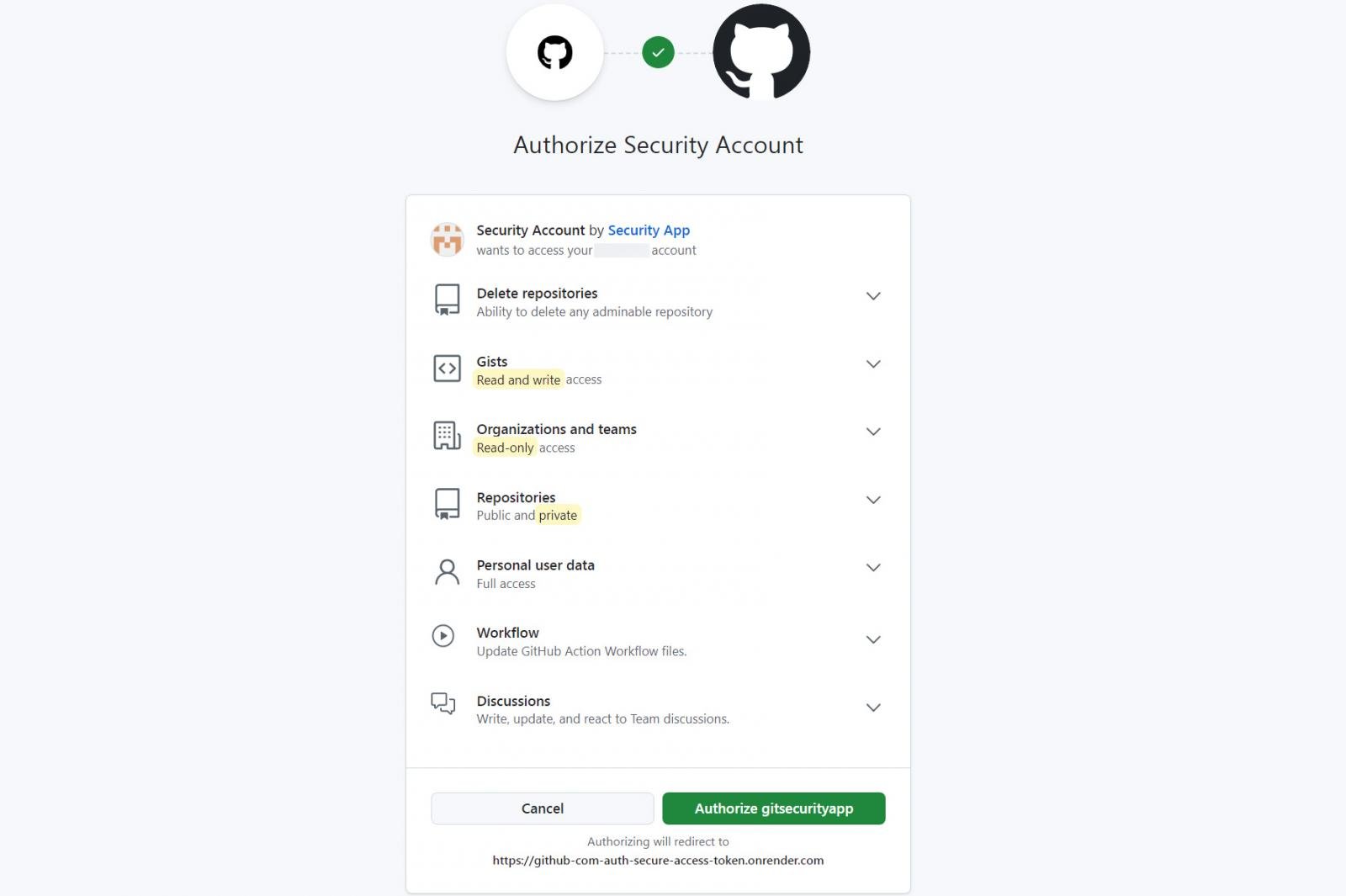

しかし、これらの推奨されるアクションのリンクはすべて、非常に危険なパーミッション(スコープ)を大量に要求する “gitsecurityapp “OAuthアプリのGitHub認証ページにつながり、攻撃者はユーザーのアカウントとリポジトリへのフルアクセスを許してしまう。

Source :

要求されたパーミッションと、それらが提供するアクセスを以下に示します:

- repo:パブリックおよびプライベートリポジトリへのフルアクセスを許可する。

- ユーザー:ユーザープロファイルへの読み書き

- read:org:組織のメンバーシップ、組織のプロジェクト、チームのメンバーシップを読む。

- read:discussion、write:discussion:ディスカッションへの読み書きアクセス

- gist:GitHub gistsへのアクセス

- delete_repo: リポジトリの削除権限

- ワークフロー、ワークフロー、write:ワークフロー、read:ワークフロー、update:ワークフロー:GitHub アクションのワークフローの制御

GitHub ユーザーがログインして悪意のある OAuth アプリを認証すると、アクセストークンが生成されてアプリのコールバックアドレスに送り返されます。

ソースは こちら:

フィッシング・キャンペーンは今朝6:52 AM ETに開始され、現在も継続中で、約12,000のリポジトリが攻撃対象となっている。しかし、この数は変動しており、GitHubがこの攻撃に対応している可能性が高いことを示している。

ソースは こちら:

このフィッシング攻撃の被害に遭い、誤って悪意のあるOAuthアプリに権限を与えてしまった場合は、直ちにGitHubの「設定」→「アプリケーション」でそのアクセスを取り消す必要がある。

アプリケーション」画面で、見慣れないアプリや不審なアプリがあれば、そのGitHubアプリやOAuthアプリへのアクセス権を剥奪してください。このキャンペーンでは、’gitsecurityapp’ と似たような名前のアプリを探してください。

それから、新しい GitHub アクション(ワークフロー)や予期しない GitHub アクションがないか、プライベートな gist が作成されていないかを調べましょう。

最後に、認証情報と認証トークンをローテーションしましょう。

このフィッシングキャンペーンについてGitHubに問い合わせたところ、回答が得られ次第この記事を更新するとのことです。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

攻撃の93%を支えるMITRE ATT&CK©テクニック・トップ10

1,400万件の悪意のあるアクションの分析に基づき、攻撃の93%を支えるMITRE ATT&CKテクニックのトップ10とその防御方法をご覧ください。

The post GitHubの偽「セキュリティ警告」問題、OAuthアプリを使ってアカウントを乗っ取る first appeared on PRSOL:CC.