北朝鮮の脅威行為者BlueNoroffは、macOSシステム向けの新しいマルチステージ・マルウェアで暗号関連企業を標的にしている。

研究者らはこのキャンペーンを「Hidden Risk」と呼んでおり、暗号通貨分野における最新の活動に関するフェイクニュースを共有する電子メールで被害者を誘い込むと述べている。

これらの攻撃で展開されるマルウェアは、macOS上の新しい永続性メカニズムに依存しており、オペレーティングシステムの最新バージョンでは警告を発しないため、検出を回避することができる。

BlueNoroffは暗号通貨の窃盗で知られており、過去にも「ObjCShellz」と呼ばれるペイロードマルウェアを使用してmacOSを標的にし、侵害されたMac上でリモートシェルを開いている。

感染経路

攻撃は、暗号関連のニュースや題材を含むフィッシングメールから始まり、信頼性を高めるために暗号通貨のインフルエンサーから転送されたかのように見せかける。

メッセージには、その情報に関連するPDFを読むためのリンクが貼られていますが、攻撃者が管理する「delphidigital[.]org」ドメインを指しています。

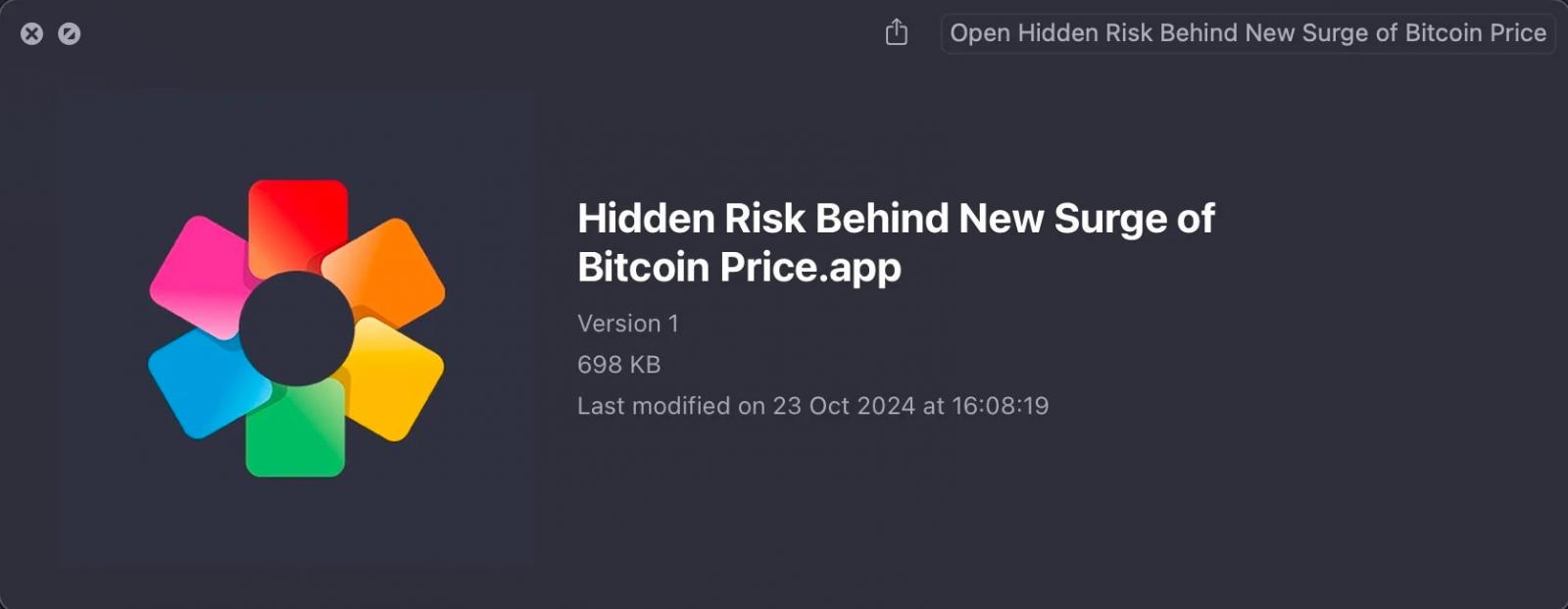

SentinelLabsの研究者によると、「URLは現在、ビットコインETF文書の良識的な形式を提供しており、タイトルは時間の経過とともに異なっている」が、時には「ビットコイン価格の新たな高騰の背後にある隠れたリスク.app」と呼ばれる悪意のあるアプリケーションバンドルの第一段階を提供することもあるという。

研究者によると、Hidden Riskキャンペーンでは、脅威の主体がテキサス大学の本物の学術論文のコピーを使用していたという。

Source:SentinelLabs

最初の段階は、有効なApple Developer IDである「Avantis Regtech Private Limited (2S8XHJ7948)」を使用して署名・公証されたドロッパーアプリです。

実行されると、ドロッパーはGoogle DriveのリンクからおとりPDFをダウンロードし、デフォルトのPDFビューアで開いて被害者の注意をそらす。しかしバックグラウンドでは、次の段階のペイロードが “matuaner[.]com “からダウンロードされます。

SentinelLabs

注目すべきは、ハッカーがアプリの「Info.plist」ファイルを操作して、攻撃者が管理するドメインへの安全でないHTTP接続を許可し、実質的にAppleのApp Transport Securityポリシーを上書きしていることだ。

ソースはこちら:SentinelLabs

メインのバックドアと新しい永続化メカニズム

growth」と呼ばれる第2段階のペイロードは、x86_64 Mach-Oバイナリで、Rosettaエミュレーションフレームワークを搭載したIntelおよびAppleのシリコンデバイスでのみ実行される。

ユーザーのホームディレクトリに隠され、Zshセッション中にロードされる「.zshenv」設定ファイルを変更することで、システム上での永続性を実現します。

Source:SentinelLabs

このマルウェアは、/tmp/ディレクトリに隠された「touchファイル」をインストールし、感染と永続化に成功したことを示すことで、ペイロードがリブートやユーザーセッションをまたいでアクティブな状態を維持するようにします。

この方法によって、AppleがmacOS 13以降に導入した、LaunchAgentsがシステムにインストールされると通知によってユーザーに警告する永続性検出システムを回避することが可能になります。

SentinelLabsは、「悪意のあるZshenvファイルをホストに感染させることで、より強力な永続性を実現できる」と説明する。

「この手法が知られていないわけではないが、マルウェア作者によって実際に使用されているのを確認したのは今回が初めてである」とSentinelLabsは説明している。

いったんシステムにネストされると、バックドアはコマンド・アンド・コントロール(C2)サーバーに接続し、60秒ごとに新しいコマンドをチェックする。これに使用されるユーザーエージェント文字列は、BlueNoroffに起因する2023年の攻撃で以前に確認されている。

観測されたコマンドは、追加ペイロードのダウンロードと実行、シェルコマンドの実行によるファイルの操作や流出、または終了(プロセスの停止)です。

SentinelLabsによると、”Hidden Risk “キャンペーンはここ12ヶ月ほど続いており、他のDPRKハッカーが行っているソーシャルメディア上での典型的な “グルーミング “を伴わない、より直接的なフィッシング・アプローチに従っているという。

研究者はまた、BlueNoroffが新しいApple開発者アカウントを入手し、macOS Gatekeeperをバイパスするためにそのペイロードを公証させる一貫した能力を示していることにも言及している。

The post 北朝鮮のハッカー、暗号企業に対し新しいmacOSマルウェアを使用 first appeared on PRSOL:CC.