Androidの暗証番号を盗むために設計された新しい機能を備えた16のドロッパーと22の異なるコマンド&コントロール(C2)インフラにリンクされたTrickMo Androidバンキング型トロイの木馬の40の新しい亜種が野生で確認された。

これは、現在流通しているすべての亜種ではなく、いくつかの亜種を調査したCleafyによる以前のレポートに続き、Zimperiumによって報告されている。

TrickMoは2020年にIBM X-Forceによって初めて文書化されたが、少なくとも2019年9月以降、Androidユーザーに対する攻撃に使用されていると考えられている。

偽のロック画面でAndroidの暗証番号を盗む

TrickMoの新バージョンの主な機能には、ワンタイムパスワード(OTP)の傍受、画面録画、データ流出、遠隔操作などが含まれる。

このマルウェアは、強力なアクセシビリティ・サービスのパーミッションを悪用し、自分自身に追加のパーミッションを付与し、必要に応じて自動的にプロンプトをタップしようとします。

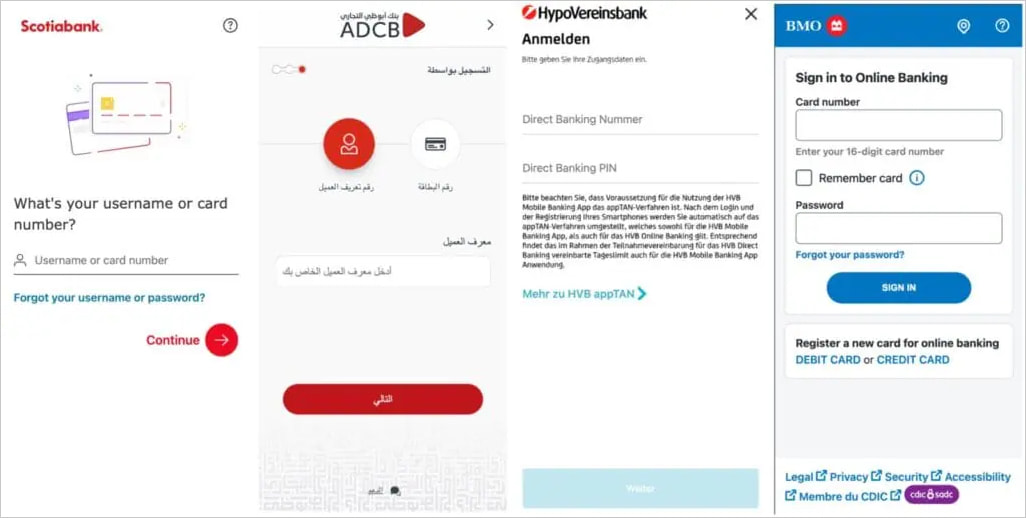

バンキング型トロイの木馬として、様々な銀行や金融機関へのフィッシングログイン画面のオーバーレイをユーザーに提供し、アカウント認証情報を盗み出し、攻撃者が不正な取引を実行できるようにします。

Source:Zimperium

Zimperiumのアナリストは、これらの新しい亜種を解剖し、ユーザーのロック解除パターンまたはPINを盗むために設計された、実際のAndroidロック解除プロンプトを模倣した新しい偽装ロック解除画面も報告しています。

「欺瞞的なユーザーインターフェースは、外部のウェブサイトでホストされているHTMLページで、デバイス上でフルスクリーンモードで表示され、正規の画面のように見せかけます」とZimperiumは説明します。

「ユーザーがロック解除のパターンやPINを入力すると、このページは、一意のデバイス識別子(Android ID)とともに、キャプチャされたPINやパターンの詳細をPHPスクリプトに送信する。

ソースはこちら:Zimperium

PINを盗むことで、攻撃者はデバイスがアクティブに監視されていないとき、おそらく深夜にデバイスのロックを解除し、デバイス上で詐欺を行うことができます。

晒される被害者

C2インフラのセキュリティが不適切であったため、Zimperiumは、少なくとも13,000人の被害者(その多くはカナダに所在し、アラブ首長国連邦、トルコ、ドイツでも相当数が確認されている)がこのマルウェアの影響を受けていることを突き止めることができました。

ソースはこちら:Zimperium

Zimperiumによると、この数は「複数のC2サーバー」に相当するため、TrickMoの被害者総数はもっと多い可能性がある。

「私たちの分析により、マルウェアが認証情報の流出に成功するたびに、IPリストファイルが定期的に更新されることが明らかになりました」とZimperiumは説明する。

「我々は、これらのファイル内に数百万のレコードを発見し、侵害されたデバイスの膨大な数と脅威アクターによってアクセスされた機密データのかなりの量を示している。

Cleafyは以前、被害者データをより広範なサイバー犯罪コミュニティに公開する可能性がある誤った設定のC2インフラストラクチャのため、侵害の指標を一般に公開していませんでした。Zimperiumは現在、このGitHubリポジトリにすべてを掲載することを選択した。

しかし、TrickMoの標的範囲は、VPN、ストリーミング・プラットフォーム、eコマース・プラットフォーム、取引、ソーシャルメディア、リクルート、エンタープライズ・プラットフォームなど、バンキング以外のアプリの種類(およびアカウント)を包含するほど広範なようだ。

Cleafyは以前、被害者のデータがより広範なサイバー犯罪コミュニティに公開される可能性がある誤った設定のC2インフラストラクチャのため、侵害の指標を一般に公開していなかったが、Zimperiumは現在、このGitHubリポジトリにすべてを掲載することを選択した。

TrickMoは現在、フィッシングを通じて拡散しているため、感染の可能性を最小限に抑えるには、知らない人からSMSやダイレクトメッセージで送られてきたURLからAPKをダウンロードすることは避けてください。

Google PlayプロテクトはTrickMoの既知の亜種を識別してブロックするため、デバイス上でアクティブになっていることを確認することは、マルウェアから身を守る上で非常に重要である。

The post TrickMoマルウェア、偽のロック画面を使ってAndroidの暗証番号を盗む first appeared on PRSOL:CC.