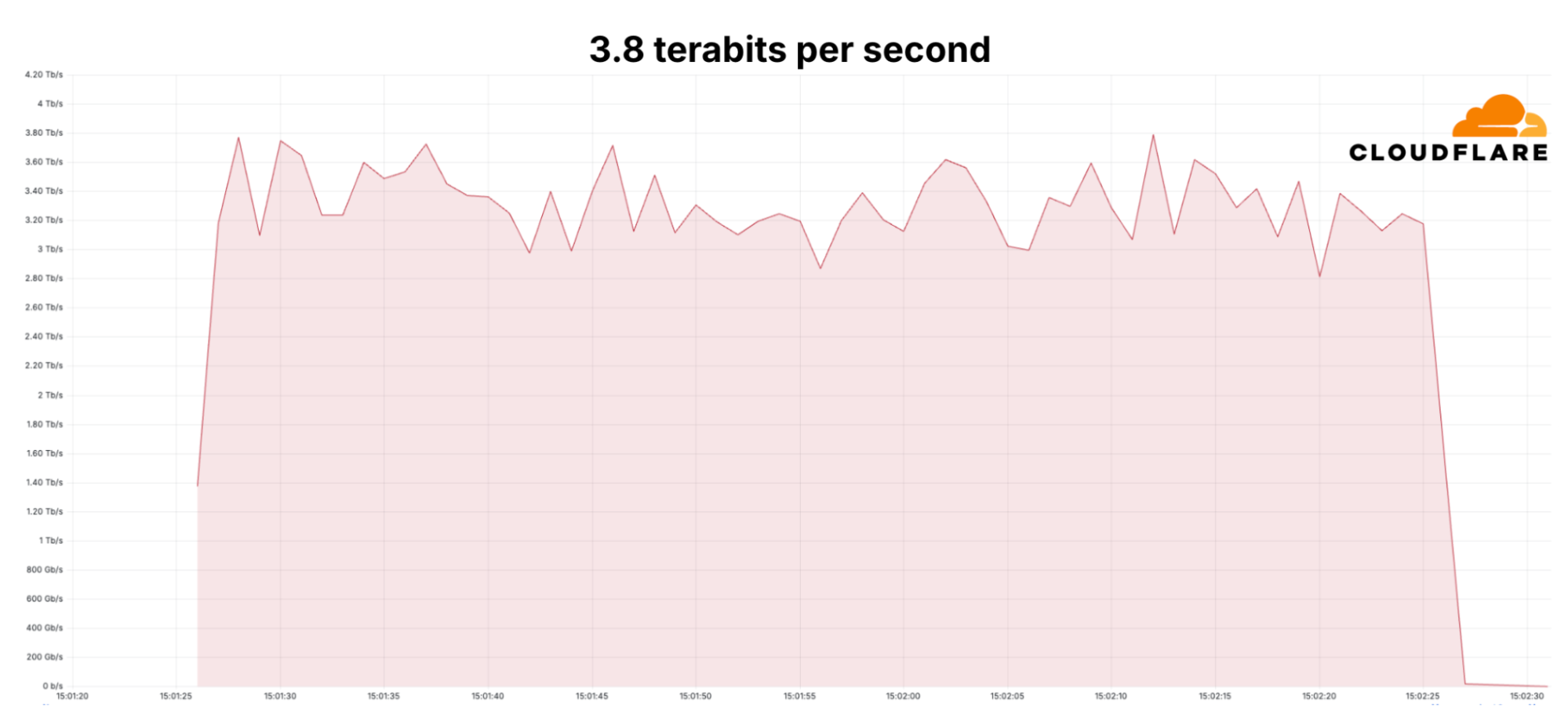

金融サービス、インターネット、電気通信分野の組織を標的とした分散型サービス妨害(DDoS)キャンペーンにおいて、攻撃量はピーク時で毎秒3.8テラビットに達し、これまでに公に記録された中で最大となった。この攻撃は、100回を超えるハイパーボリューメトリックDDoS攻撃による「1ヶ月間」の集中攻撃で構成され、ネットワーク・インフラをゴミデータで溢れさせた。

ボリューメトリックDDoS攻撃では、ターゲットが大量のデータで圧倒され、帯域幅を消費したり、アプリケーションやデバイスのリソースを使い果たしたりするため、正規のユーザーはアクセスできなくなる。

Asusルーター、MikroTikデバイス、DVR、ウェブサーバー

標的のネットワークインフラ(ネットワーク層およびトランスポート層L3/4)を狙った攻撃の多くは、毎秒20億パケット(pps)および毎秒3テラビット(Tbps)を超えていました。

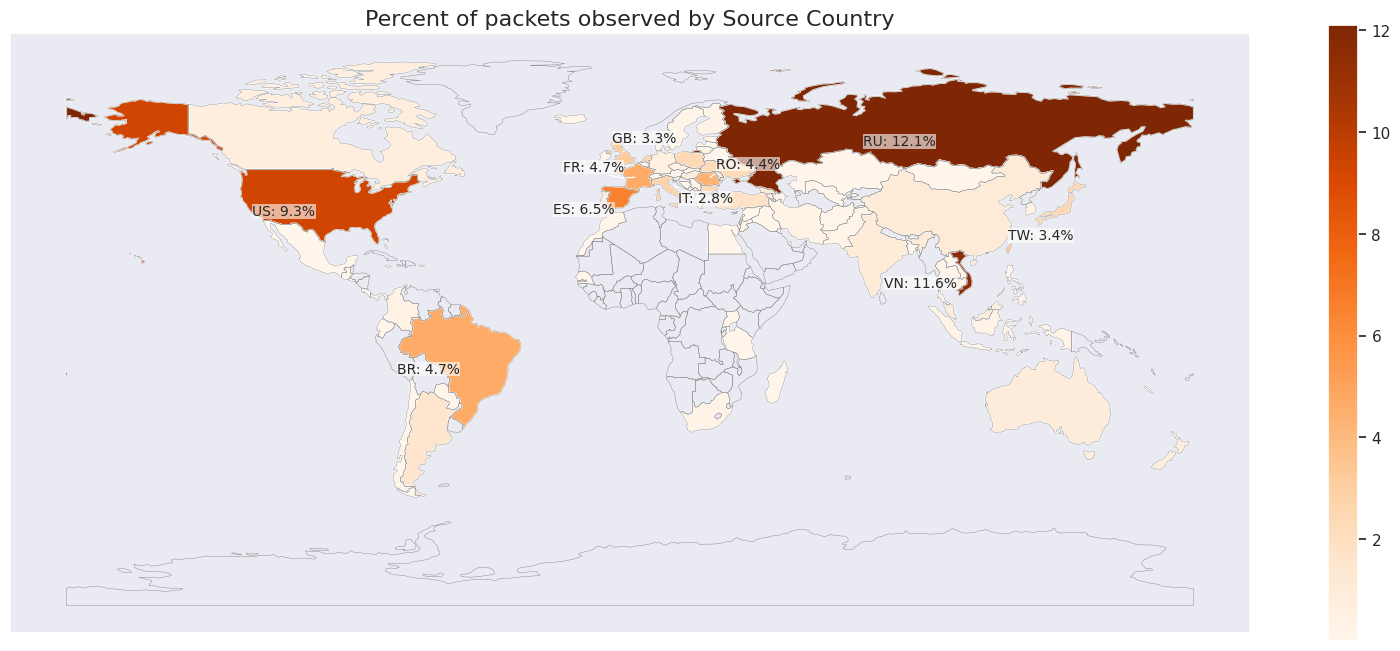

インターネットインフラ企業Cloudflareの研究者によると、感染したデバイスは世界中に広がっていたが、その多くはロシア、ベトナム、米国、ブラジル、スペインにあったという。

ソースはこちら:クラウドフレア

このキャンペーンの背後にいた脅威当事者は、多数のAsusホームルーター、Mikrotikシステム、DVR、ウェブサーバーなど、複数の種類の侵害されたデバイスを活用していました。

CloudflareはすべてのDDoS攻撃を自律的に軽減し、ピーク時3.8 Tbpsの攻撃が65秒間続いたと指摘しています。

研究者によると、悪意のあるデバイスのネットワークは、主に固定ポートのUDP(User Datagram Protocol)を使用していたという。

以前、マイクロソフトは、アジアのAzureの顧客を標的とした3.47Tbpsという最大のボリュームのDDoS攻撃に対する防御記録を保持していた。

通常、DDoS攻撃を仕掛ける脅威者は、感染したデバイスの大規模なネットワーク(ボットネット)を利用するか、ターゲットに配信されるデータを増幅する方法を探します。

今週、クラウド・コンピューティング企業のアカマイは、Linux に最近公表されたCUPS の脆弱性が DDoS 攻撃の実行可能なベクターとなる可能性があることを確認しました。

CUPS に脆弱性のあるシステムを公衆インターネットでスキャンした結果、アカマイは58,000 以上のシステムが Linux のセキュリティ問題を悪用した DDoS 攻撃にさらされていることを確認しました。

さらにテストを重ねた結果、数百の脆弱な「CUPS サーバーが最初のリクエストを受信した後にビーコンバックを繰り返し、中には HTTP/404 レスポンスに対して延々とビーコンバックを続けるものもある」ことが判明しました。

これらのサーバーはアカマイのテストシステムに対して何千ものリクエストを送信しており、CUPS の欠陥を悪用した増幅の可能性を示しています。

The post クラウドフレア、ピーク時3.8Tbpsの最大DDoS攻撃をブロック first appeared on PRSOL:CC.