テストされたファームウェア・イメージのおよそ 9%が、一般に知られている、あるいは情報漏えい事件で流出した、非本番用の暗号キーを使用しており、多くのセキュア・ブート・デバイスが UEFI ブートキット・マルウェア攻撃に対して脆弱なままになっている。

PKfail」として知られ、現在はCVE-2024-8105 として追跡されているこのサプライチェーン攻撃は、テスト用のセキュア・ブート・マスター・キー(Platform Key “PK”)によって引き起こされる。

これらのキーは「DO NOT TRUST」と表示されていたにもかかわらず、Acer、Dell、Fujitsu、Gigabyte、HP、Intel、Lenovo、Phoenix、Supermicroなど、数多くのコンピューター・メーカーが使用していた。

この問題は2024年7月下旬にBinarly社によって発見され、その多くがすでにGitHubなどで流出している信頼されていないテスト・キーが、800を超える消費者向けおよび企業向けデバイス・モデルで使用されていることを警告した。

PKfailは、脅威行為者がセキュアブート保護を回避し、脆弱なシステムに検出不可能なUEFIマルウェアを仕込むことを可能にする可能性があり、ユーザは防御する術を失い、侵害を発見することさえできなくなる。

PKfailの影響と対応

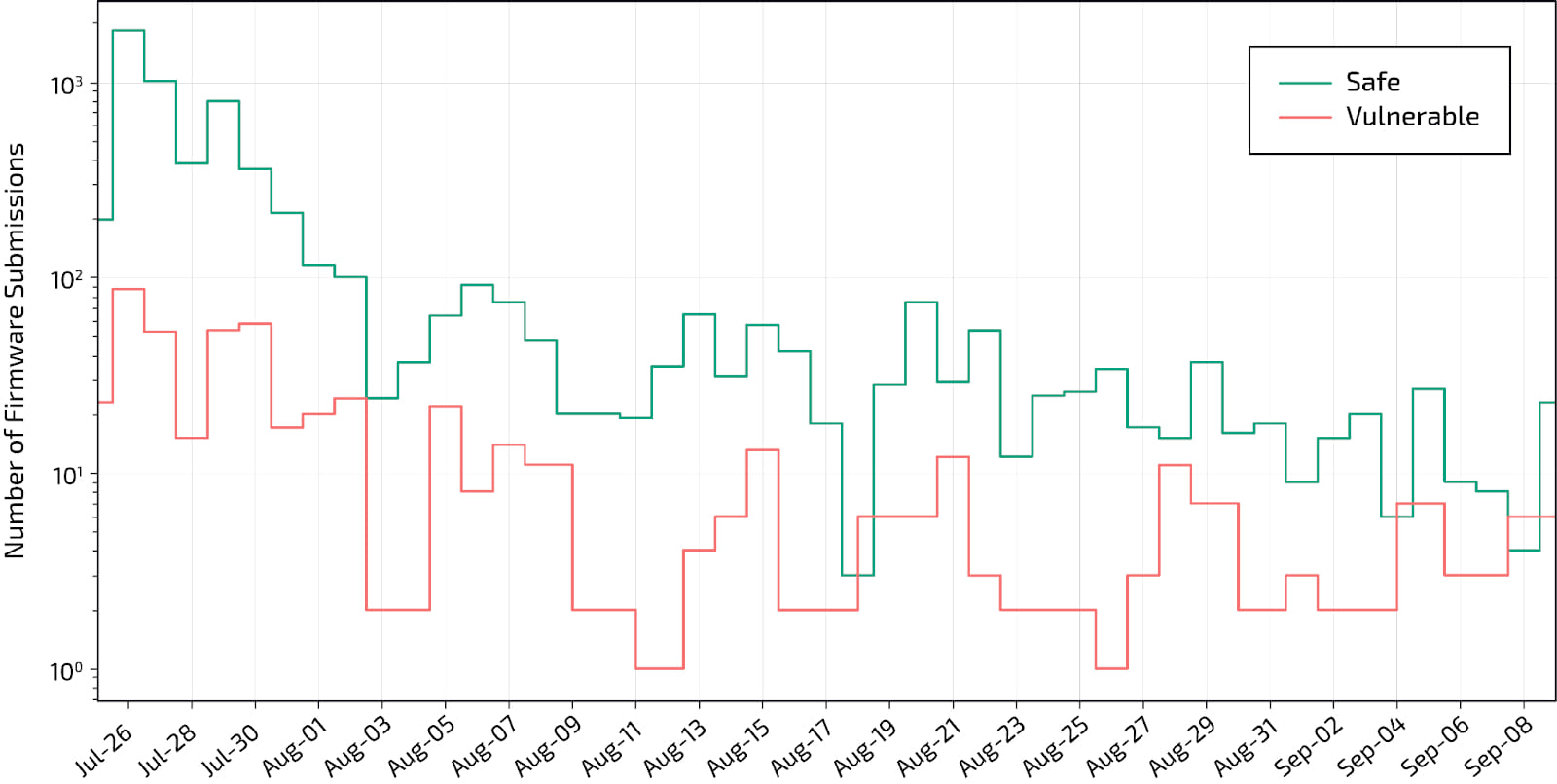

Binarly 社は、研究の一環として、”PKfail スキャナ “をリリースした。このスキャナは、ベンダーが自社のファームウェア・ イメージをアップロードする際に使用でき、テスト・キーが使用されているかどうかを確認することができる。

リリース以来、スキャナーは、最新の指標によれば、10,095 件のファームウェアのうち、791 件の脆弱性を発見している。

「我々のデータに基づいて、我々は、医療機器、デスクトップ、ラップトップ、ゲーム機、エンタープライズ・サーバ、ATM、POS端末、そして投票機のような奇妙な場所で、PKfailと非本番キーを発見した。

提出された脆弱性の大半はAMI(American Megatrends Inc.)のキーで、Insyde(61)、Phoenix(4)、Supermicroの1件がそれに続く。

Source:Binarly

2011年に生成されたInsydeキーについて、Binarlyは、ファームウェアイメージの提出により、それらがまだ最新のデバイスで使用されていることが明らかになったと述べている。以前は、それらはレガシー・システムにのみ存在すると考えられていた。

コミュニティはまた、PKfailがHardkernel、Beelink、Minisforumの特殊なデバイスに影響を与えることも確認しており、この欠陥の影響は最初に見積もられたものよりも広範囲に及んでいる。

Binarly氏は、PKfailに対するベンダーの対応は概して積極的かつ迅速であったとコメントしているが、すべてのベンダーがすぐにセキュリティリスクに関する勧告を発表したわけではない。PKfailに関する勧告は現在、デル、富士通、スーパーマイクロ、ギガバイト、インテル、フェニックスから発表されている。

いくつかのベンダーは、脆弱なPlatform Keysを削除したり、量産可能な暗号材料に置き換えたりするパッチやファームウェア・アップデートをすでにリリースしており、ユーザーはBIOSをアップデートすることでそれらを入手することができる。

お使いのデバイスのサポートが終了し、PKfailのセキュリティ・アップデートを受けられそうにない場合は、そのデバイスへの物理的なアクセスを制限し、ネットワークのより重要な部分から隔離することをお勧めします。

The post PKfailのセキュアブートバイパスは2ヶ月後も重大なリスクとして残っている first appeared on PRSOL:CC.