現在進行中の広範なマルウェアキャンペーンにより、悪意のあるGoogle ChromeおよびMicrosoft Edgeブラウザ拡張機能が30万以上のブラウザに強制インストールされ、ブラウザの実行ファイルが変更されてホームページがハイジャックされ、閲覧履歴が盗まれる。

このインストーラーと拡張機能は、通常ウイルス対策ツールでは検出されず、感染したデバイス上でデータを盗んだりコマンドを実行したりするように設計されています。

このキャンペーンはReasonLabsの研究者によって発見され、その背後にいる脅威行為者は初期感染を達成するために多様な不正広告テーマを採用していると警告しています。

ウェブブラウザへの感染

ReasonLabsによると、感染は被害者がGoogleの検索結果でマルバタイジングによって宣伝された偽サイトからソフトウェアのインストーラーをダウンロードすることから始まります。

このマルウェアキャンペーンでは、Roblox FPS Unlocker、TikTok Video Downloader、YouTube downloader、VLC video player、Dolphin Emulator、KeePass password managerなどの餌を使用します。

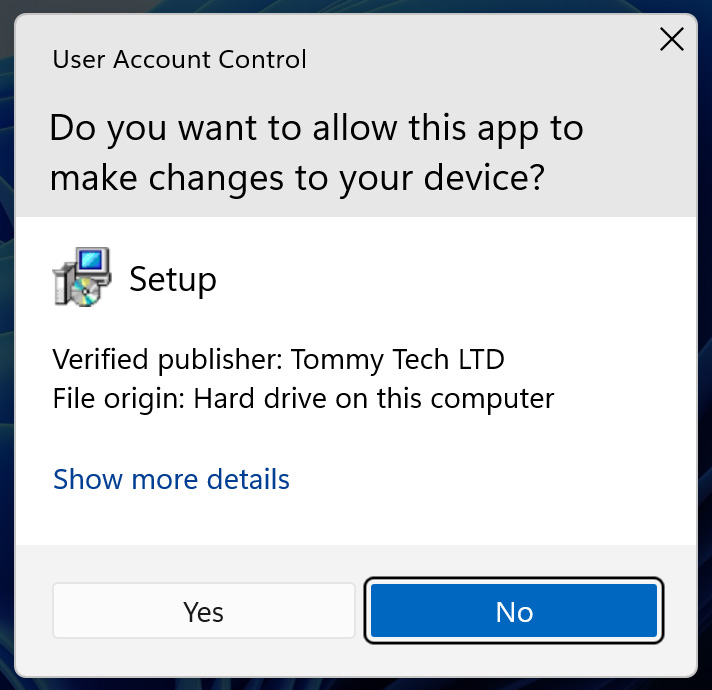

ダウンロードされたインストーラーは「Tommy Tech LTD」によってデジタル署名されており、ReasonLabsによる分析時にVirusTotal上のすべてのAVエンジンによる検出を回避することに成功しています。

Sourceによって 署名されたマルウェアがインストールされています:

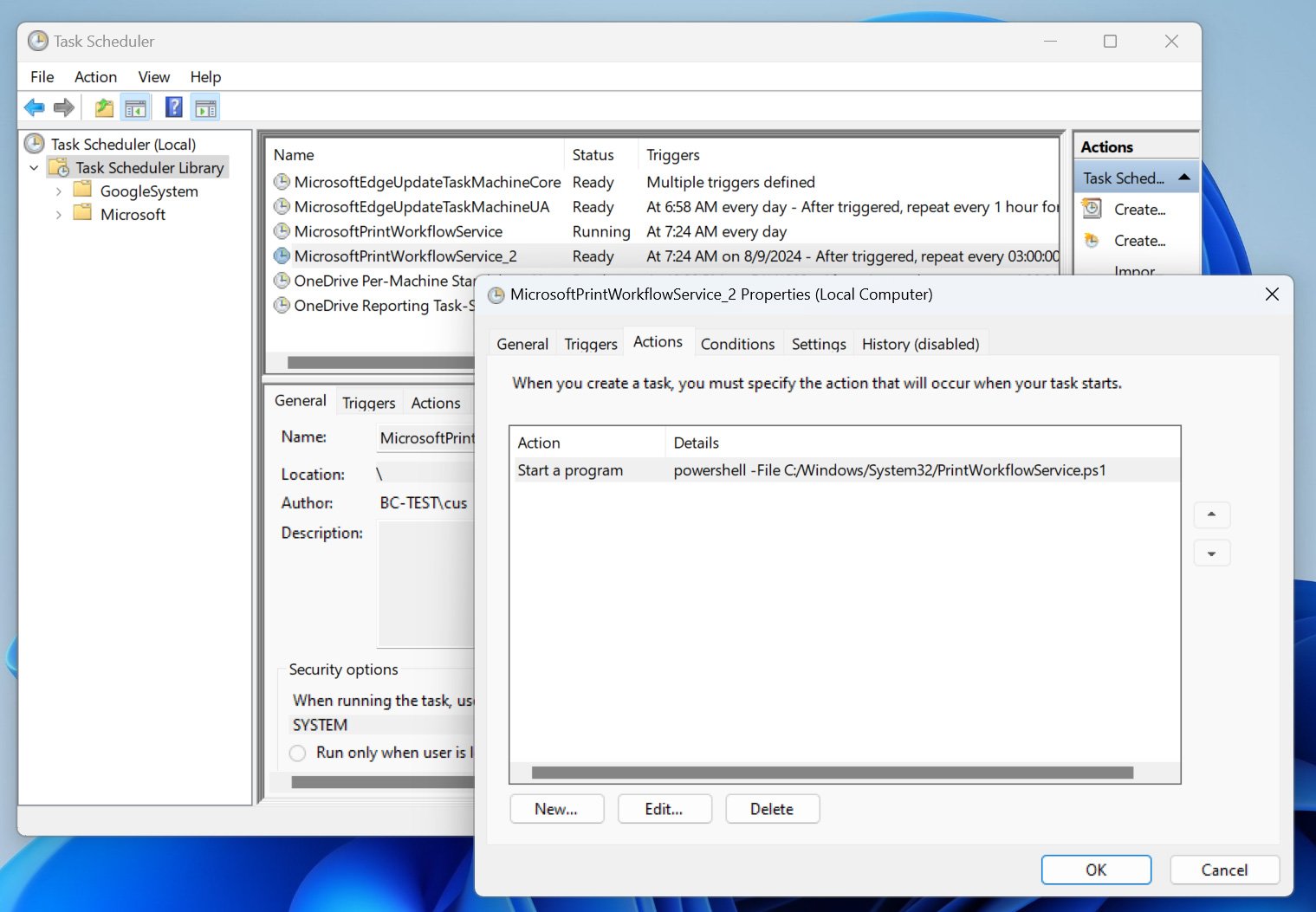

しかし、このマルウェアには、約束されたソフトウェアツールに似たものは含まれておらず、代わりに、リモートサーバーからペイロードをダウンロードし、被害者のコンピュータ上で実行する、C:㊦WindowsSystem32㊦PrintWorkflowService.ps1にダウンロードされたPowerShellスクリプトを実行します。

このスクリプトはWindowsレジストリも変更し、Chrome Web StoreやMicrosoft Edge Add-onsからの拡張機能を強制的にインストールさせます。

また、異なる間隔でPowerShellスクリプトをロードするためのスケジュールタスクも作成され、脅威行為者がさらなるマルウェアをプッシュダウンしたり、他のペイロードをインストールしたりできるようにします。

Source :

このマルウェアは、Google ChromeやMicrosoft Edgeの拡張機能を大量にインストールし、検索クエリをハイジャックしたり、ホームページを変更したり、脅威行為者のサーバー経由で検索をリダイレクトしたりして、閲覧履歴を盗むことが確認されています。

ReasonLabsは、以下のGoogle Chrome 拡張機能がこのキャンペーンに関連していることを発見しました:

- カスタム検索バー– 40K以上のユーザー

- yglSearch – 4万人以上のユーザー

- Qcom検索バー– 40K以上のユーザー

- Qtr Search– 6K以上のユーザー

- Micro Search Chrome Extension– 180K+ users (Chromeストアから削除)

- Active Search Bar– 20K+ users (Chromeストアから削除)

- Your Search Bar– 4万人以上のユーザー(Chromeストアから削除)

- Safe Search Eng– 35K+ users (Chromeストアから削除)

- Lax Search– 600人以上のユーザー(Chromeストアから削除)

ソースは こちら:

以下のMicrosoft Edge 拡張機能は、このキャンペーンに関連しています:

- Simple New Tab– 100,000K以上のユーザー(Edgeストアから削除)

- Cleaner New Tab– 2K以上のユーザー(Edgeストアから削除)

- NewTab Wonders– 7K以上のユーザー(Edgeストアから削除)

- SearchNukes – 1K以上のユーザー(Edgeストアから削除)

- EXYZ Search– 1K以上のユーザー(Edgeストアから削除)

- Wonders Tab– 6K以上のユーザー(Edgeストアから削除)

これらの拡張機能を通じて、悪意のある行為者はユーザーの検索クエリをハイジャックし、代わりに悪意のある結果や脅威行為者に収益をもたらす広告ページにリダイレクトします。

さらに、ログイン情報、閲覧履歴、その他の機密情報を取得し、被害者のオンライン活動を監視し、コマンド&コントロール(C2)サーバから受信したコマンドを実行します。

ソースはこちら:ReasonLabs

この拡張機能は、開発者モードを有効にしてもブラウザの拡張機能管理ページには表示されないため、その削除は複雑です。

このマルウェアは様々な方法でマシンに残り続けるため、削除が非常に困難です。削除を完了させるには、ブラウザのアンインストールと再インストールが必要になる可能性が高い。

PowerShellペイロードは、すべてのウェブブラウザのショートカットリンクを検索して変更し、悪意のある拡張機能を強制的にロードし、ブラウザの起動時にブラウザの自動更新メカニズムを無効にします。これは、Chromeに内蔵された保護機能が更新され、マルウェアが検出されるのを防ぐためです。

しかし、これは将来のセキュリティアップデートのインストールも妨げるため、ChromeとEdgeは発見された新たな脆弱性にさらされることになる。

多くの人がChromeの自動更新プロセスに依存し、手動で更新を行うことはないため、長期間発見されずに放置される可能性がある。

さらに悪質なことに、このマルウェアはGoogle ChromeやMicrosoft Edgeで使用されるDLLを変更し、ブラウザのホームページを脅威行為者のコントロール下にあるもの(https://microsearch[.]me/など)にハイジャックする。

「このスクリプトの目的は、ブラウザのDLL(Edgeがデフォルトの場合はmsedge.dll)を特定し、その中の特定の場所の特定のバイトを変更することです。

「そうすることで、スクリプトはデフォルトの検索をBingやGoogleから敵の検索ポータルにハイジャックすることができる。どのバージョンのブラウザがインストールされているかをチェックし、それに応じてバイトを検索する。”

この改変を削除するには、ブラウザを新しいバージョンにアップグレードするか、再インストールするしかない。

ウェブストアで入手可能な4つのChrome拡張機能に関する説明を求めるため、グーグルに問い合わせた。

手動によるクリーンアップが必要

システムから感染を取り除くには、被害者は悪意のあるファイルを削除する複数のステップを踏む必要がある。

まず、Windowsタスクスケジューラからスケジュールされたタスクを削除し、通常「C:˶Windowssystem32」にある「NvWinSearchOptimizer.ps1」などのスクリプトを指す疑わしいエントリを探します。

次に、レジストリエディタ(’Win+R’ > regedit)を開き、次の場所に移動して悪意のあるレジストリエントリを削除します:

HKEY_LOCAL_MACHINE⇄SOFTWARE⇄Policies⇄GoogleChrome⇄ExtensionInstallForcelist

HKEY_LOCAL_MACHINESOFTWARE-PoliciesMicrosoftEdgege ExtensionInstallForcelist

HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesGoogleChrome ExtensionInstallForcelist

HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoft</Edge></ExtensionInstallForcelist

悪意のある拡張子の名前を持つ各キーを右クリックし、「Delete」を選択して削除する。

最後に、AVツールを使ってシステムからマルウェアのファイルを削除するか、「C:∕Windows∕System32」に移動して「NvWinSearchOptimizer.ps1」(または同様のもの)を削除します。

クリーンアップ処理後にブラウザを再インストールする必要はないかもしれませんが、マルウェアによって非常に侵襲的な変更が行われるため、再インストールを強くお勧めします。

The post マルウェアが30万ブラウザにChrome拡張機能を強制インストール、DLLにパッチも first appeared on PRSOL:CC.