Androidのスパイウェア「Mandrake」の新バージョンが、同プラットフォームの公式アプリストアであるGoogle Playから32,000回ダウンロードされた5つのアプリケーションから発見された。

Bitdefenderは2020年に初めてMandrakeを記録しており、研究者はこのマルウェアの高度なスパイ機能を強調し、少なくとも2016年以降、野生で動作していると指摘している。

Kasperskyの報告によると、より優れた難読化と回避を特徴とするMandrakeの新しい亜種が、2022年にストアに提出された5つのアプリを通じてGoogle Playに潜入したという。

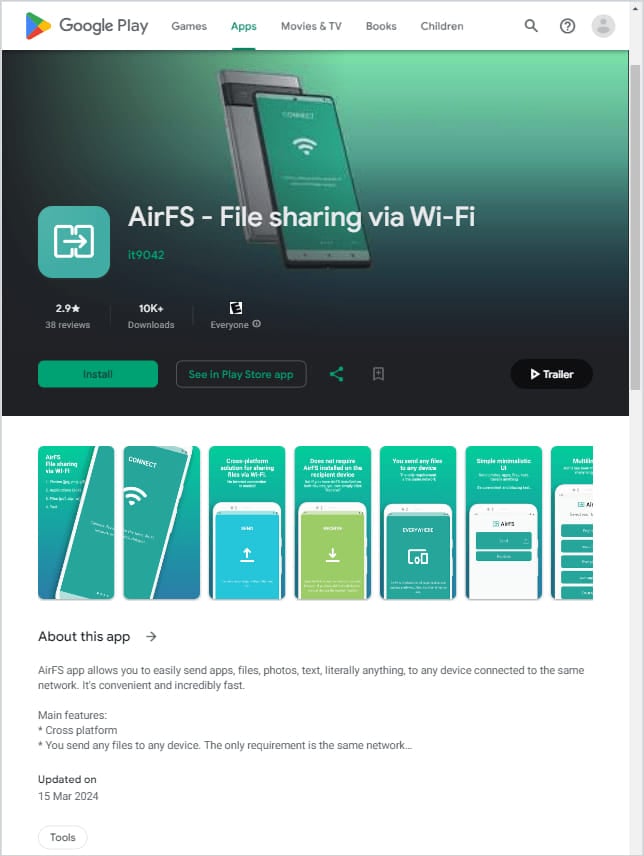

これらのアプリは少なくとも1年間は利用可能なままであったが、最後の1つであるAirFSは、人気と感染の面で最も成功し、2024年3月末に削除された。

ソースはこちら:カスペルスキー

カスペルスキーは、5つのMandrake感染アプリを以下のように特定した:

- it9042 によるAirFS – Wi-Fi 経由のファイル共有 (2022 年 4 月 28 日から 2024 年 3 月 15 日の間に 30,305 ダウンロード)

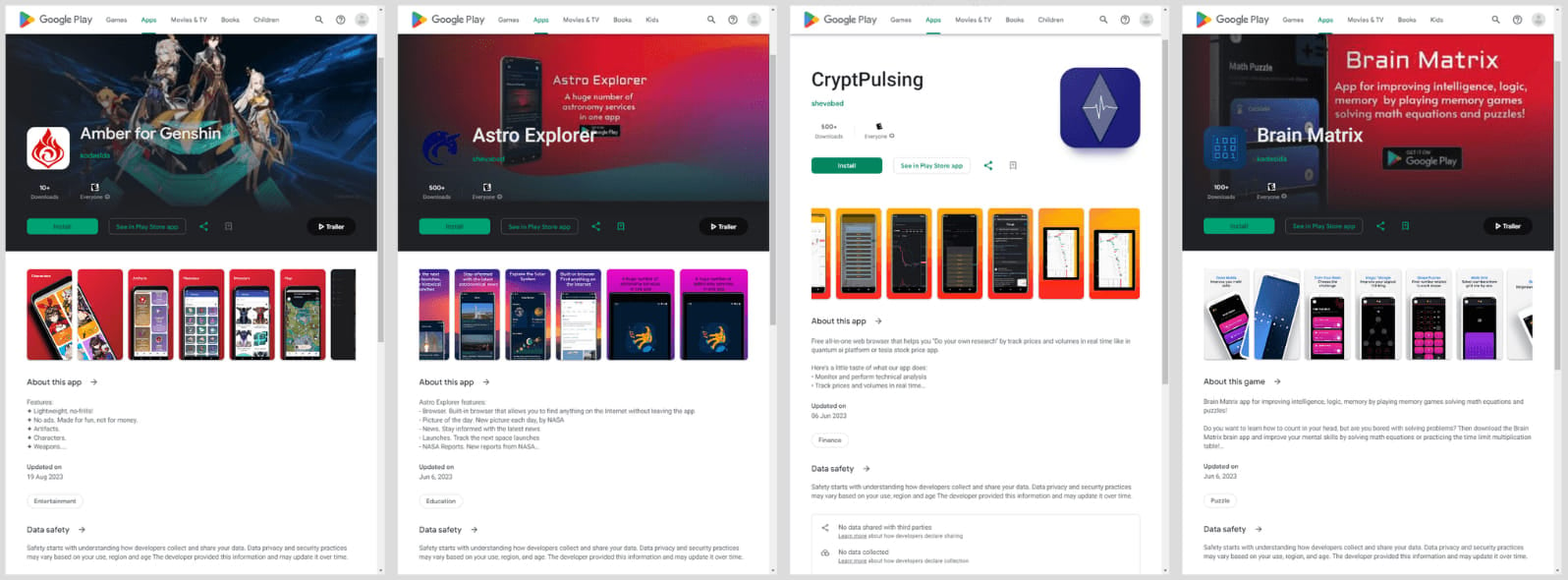

- shevabadによるAstro Explorer(2022年5月30日から2023年6月6日までに718ダウンロード)

- Amber by kodaslda (2022年2月27日から2023年8月19日までに19件のダウンロード)

- ShevabadによるCryptoPulsing (2022年11月2日から2023年6月6日までに790ダウンロード)

- kodasldaによるBrain Matrix(2022年4月27日から2023年6月6日までに259ダウンロード)

サイバーセキュリティ会社によると、ダウンロードの多くはカナダ、ドイツ、イタリア、メキシコ、スペイン、ペルー、英国からだという。

Source:カスペルスキー

検出を回避する

アプリの DEX ファイルに悪意のあるロジックを配置する典型的な Android マルウェアとは異なり、Mandrake は、OLLVM を使用して高度に難読化されたネイティブ・ライブラリ「libopencv_dnn.so」に初期段階を隠します。

悪意のあるアプリがインストールされると、ライブラリは第2段階のローダーDEXをassetsフォルダから復号化し、メモリにロードする関数をエクスポートします。

第2段階はオーバーレイの描画許可を要求し、コマンド&コントロール(C2)サーバーとの安全な通信のための証明書を復号化する第2のネイティブ・ライブラリ「libopencv_java3.so」をロードする。

C2との通信を確立すると、アプリはデバイス・プロファイルを送信し、適切と判断されればMandrakeのコア・コンポーネント(第3ステージ)を受信する。

コア・コンポーネントがアクティブになると、Mandrakeスパイウェアは、データ収集、画面録画と監視、コマンドの実行、ユーザーのスワイプやタップのシミュレーション、ファイル管理、アプリのインストールなど、さまざまな悪意のある活動を実行できるようになる。

特に、脅威の主体は、Google Play を模倣した通知を表示することで、ユーザーを騙して、一見信頼できそうなプロセスを通じて安全でないファイルをインストールさせることを狙い、さらに悪質な APK をインストールするよう促すことができます。

カスペルスキーによると、このマルウェアはまた、セッションベースのインストール方法を使用して、非公式ソースからのAPKのインストールに関するAndroid 13(およびそれ以降)の制限を回避するとのことです。

他のAndroidマルウェアと同様に、Mandrakeはバックグラウンドで実行する許可をユーザーに求め、被害者のデバイス上でドロッパーアプリのアイコンを隠し、こっそりと動作させることができる。

このマルウェアの最新バージョンは、セキュリティ・アナリストの間で人気のある動的計測ツールキット「Frida」の存在を特にチェックするようになり、バッター回避機能も備えている。

また、デバイスのルートステータスをチェックし、それに関連する特定のバイナリを検索し、システムパーティションが読み取り専用としてマウントされているかどうかを確認し、開発設定とADBがデバイス上で有効になっているかどうかをチェックする。

カスペルスキーがドロッパーとして特定した5つのアプリは、Google Playでは利用できなくなったものの、Mandrakeの脅威は依然として存続しており、検出が困難な新たなアプリを介してマルウェアが復活する可能性がある。

Androidユーザーには、信頼できるパブリッシャーのアプリのみをインストールすること、インストール前にユーザーコメントを確認すること、アプリの機能とは無関係と思われる危険なパーミッションの要求を許可しないこと、Play Protectが常に有効になっていることを確認することが推奨される。

Googleは、Google Play上で発見された悪意のあるアプリについて、以下の声明を発表した。

「Google Play プロテクトは、確認されたアプリごとに継続的に改善されています。難読化や回避技術に対抗するための今後のライブ脅威検出を含め、常にその機能を強化しています」とGoogleは述べています。

「このマルウェアの既知のバージョンに対しては、Google Playサービス搭載のAndroid端末でデフォルトで有効になっているGoogle Playプロテクトによって、Androidユーザーが自動的に保護されます。Google Playプロテクトは、悪意のある動作をすることが判明しているアプリに対して、ユーザーに警告を発したり、ブロックしたりすることができます。

The post Android スパイウェア「Mandrake」、2022年以降Google Play上のアプリに隠されていた first appeared on PRSOL:CC.