EchoSpoofing」と名付けられた大規模なフィッシング・キャンペーンは、現在修正されているプルーフポイントのメール保護サービスの脆弱な権限を悪用し、ディズニー、ナイキ、IBM、コカ・コーラなどの大企業になりすました数百万通のなりすましメールを送信し、フォーチュン100社を標的にしました。

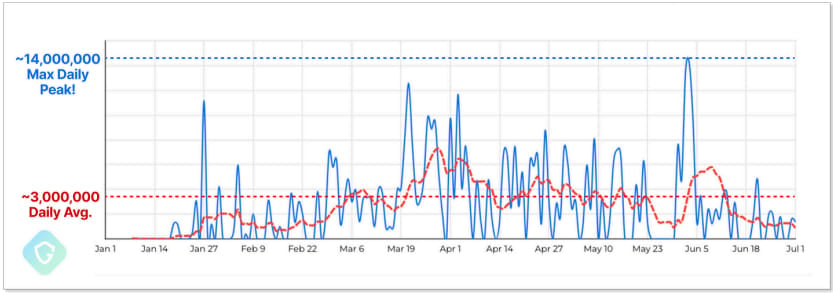

このキャンペーンは2024年1月に開始され、毎日平均300万通のなりすましメールを配信し、6月上旬には1,400万通のピークに達しました。

出典:Guardio Labs:Guardio Labs

フィッシングメールは、機密性の高い個人情報を盗み出し、不正な料金を請求するように設計されていた。また、適切に設定された Sender Policy Framework (SPF) や Domain Keys Identified Mail (DKIM) の署名も含まれており、受信者には本物であるように見えていました。

出典:Guardio Labs:Guardio Labs

Guardio Labsは、フィッシングキャンペーンとProofpointのメールリレーサーバーのセキュリティギャップの発見に貢献した。2024年5月、Guardio LabsはProofpointに通知し、その修正を支援した。

EchoSpoofingキャンペーン

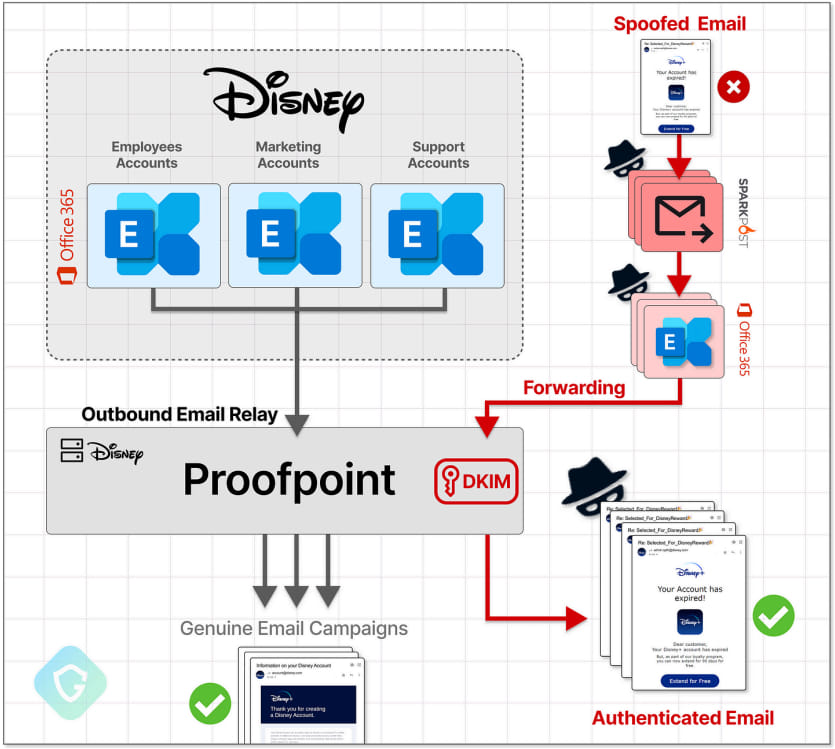

このキャンペーンを実施するために、脅威行為者は独自のSMTPサーバーをセットアップして、ヘッダーを操作したなりすましメールを作成し、漏洩した、または不正なMicrosoft Office 365アカウントを使用して、Proofpointのリレーサーバーを経由してリレーした。

攻撃者は、OVHCloudとCentrilogicがホストする仮想プライベートサーバ(VPS)を使用してこれらの電子メールを送信し、Namecheapを通じて登録されたさまざまなドメインを使用しました。

Source:Guardio Labs

脅威行為者は、電子メールセキュリティサービスによってドメインに設定された非常に寛容なSPFレコードにより、SPFチェックを通過し、Proofpointのサーバーを介して電子メールを送信することができました。

ProofpointのEメールゲートウェイを使用するようドメインを設定する際、同社はEメールの中継を許可する様々なEメールサービスを選択する設定オプションを提供している。

Office 365を選択した場合、過剰に寛容なSPFレコードが作成され、Office 365/Microsoft 365のどのアカウントでも、Proofpointの安全なメールサービスを通じてメールを中継できるようになった。

include:spf.protection.outlook.cominclude:spf-00278502.pphosted.com。

デフォルト設定では、特定のアカウントやテナントを指定することはできません。その代わり、Proofpointは任意のOffice 365 IPアドレス範囲を信頼し、どのアカウントでもそのリレーを使用できることを意味する。

DKIMについては、企業がProofpointと連携する際、DKIM秘密鍵をプラットフォームにアップロードし、サービスを経由する電子メールが適切に署名されるようにする。

メールはDKIMとSPFの両方のチェックを通過したため、スパムとしてフラグを立てられることなく受信トレイに配信されるようになった。

Guardio Labsの説明によると、Gmailなどの主要な電子メール・プラットフォームは、これらの電子メールを本物として扱い、人々のスパムフォルダに送る代わりに、受信トレイに配信した。

出典:Guardio Labs:Guardio Labs

メールには、なりすましブランドに関連する誘い文句が書かれており、アカウントの有効期限を主張したり、更新や支払いの承認を求めたりしていた。

出典:Guardio Lab:Guardio Labs

プルーフポイントがセキュリティを強化

Proofpoint社からの調整レポートでは、同社は3月からこのキャンペーンを監視していたという、

Guardioが共有した技術的なIOCにより、Proofpointはさらにこれらの攻撃を軽減し、新しい設定と今後の予防方法に関するアドバイスを提供することができました。

同社は、ユーザーがどのようになりすまし防止チェックを追加し、電子メールのセキュリティを強化できるかについての詳細なガイドを用意しているが、一部の組織は悪用を防止するための手作業を一切行わなかったため、EchoSpoofingのようなキャンペーンが実現してしまった。

プルーフポイント社では、アカウントの設定を保護するため、許可設定をしている顧客に連絡を取りました。

同社は「X-OriginatorOrg」ヘッダーを導入し、電子メールの送信元を確認し、非正規の不正な電子メールをフィルタリングするのに役立てた。

また、新しいMicrosoft 365オンボーディング設定画面では、顧客がMicrosoft 365コネクタに対してより制限的なアクセス許可を設定できるようになっている。これらの権限は、プルーフポイントのサーバーを介して中継できるMicrosoft 365のテナントを指定する。

出典:Guardio Labs:Guardio Labs

最後に、Proofpointは、フィッシング詐欺師が大規模な作戦でブランドを悪用することに成功したことを、影響を受けた顧客に通知した。

Microsoft 365の悪用についてはMicrosoftにも通知されているが、問題のアカウントは依然として有効であり、中には7ヶ月以上にわたって悪用されているものもある。

The post プルーフポイントの設定が悪用され、毎日数百万通のフィッシングメールが送信される first appeared on PRSOL:CC.