悪名高いハッキング・グループFIN7が、企業ネットワーク上のエンドポイント保護ソフトウェアを破壊して検出を回避するためのカスタム・ツール “AvNeutralizer “を販売しているのが発見された。

FIN7は2013年から活動しているロシアのハッキング・グループと考えられており、当初は組織をハッキングしてデビットカードやクレジットカードを盗み、金融詐欺に焦点を当てていた。

その後、ランサムウェアの分野に進出し、DarkSideや BlackMatterのランサムウェア・アズ・ア・オペレーション・プラットフォームと連携していた。同じ脅威行為者は、最近UnitedHealthの身代金の支払いを盗んだ後に終了詐欺を行ったBlackCatランサムウェアの操作にも関連している可能性が高い。

FIN7は、BestBuyになりすまして悪意のあるUSBキーを送信したり、カスタムマルウェアやツールを開発するなど、企業ネットワークへの初期アクセスを得るための洗練されたフィッシング攻撃やエンジニアリング攻撃で知られています。

さらに、Bastion Secureという偽のセキュリティ会社を設立し、ランサムウェア攻撃のためにペンテスターや開発者を雇用していた。

FIN7のハッカーたちは、Sangria Tempest、Carbon Spider、Carbanak Groupといった別の名前でも追跡されている。

FIN7が他のハッカーにツールを販売

SentinelOneによる新しいレポートの中で、研究者は、FIN7によって作成されたカスタムツールの1つは “AvNeutralizer”(別名AuKill)であり、2022年にBlackBastaランサムウェアオペレーションによる攻撃で最初に発見されたセキュリティソフトウェアを殺すために使用されるツールであると述べている。

当時、このツールを使用していたランサムウェアはBlackBastaだけであったため、研究者は2つのグループにはつながりがあると考えた。

しかし、SentinelOneの履歴遠隔測定によると、このツールは他の5つのランサムウェアオペレーションによる攻撃で使用されており、このツールの広範な分布を示している。

「SentinelOneの研究者であるAntonio Cocomazzi氏のレポートによると、「2023年初頭以来、我々の遠隔測定データから、AvNeutralizerの様々なバージョンを含む多数の侵入が確認されています。

“これらのうち約10は、AvosLocker、MedusaLocker、BlackCat、Trigona、LockBitを含むよく知られたRaaSペイロードを展開した、人間が操作したランサムウェア侵入に起因している。”

さらに調査を進めると、”goodsoft”、”lefroggy”、”killerAV”、”Stupor “という別名で活動する脅威行為者が、2022年以来、ロシア語圏のハッキングフォーラムで “AV Killer “を4,000ドルから15,000ドルの価格で販売していたことが判明した。

ソースはこちら:センチネルワン

Sophosの2023年のレポートでは、AvNeutralizer/AuKillが正規のSysInternals Process Explorerドライバを悪用して、デバイス上で実行されているウイルス対策プロセスを終了させる方法が詳述されています。

脅威当事者は、このツールを使用することで、Windows DefenderやSophos、SentinelOne、Panda、Elastic、Symantecの製品など、あらゆるアンチウイルス/EDRソフトウェアを停止させることができると主張しています。

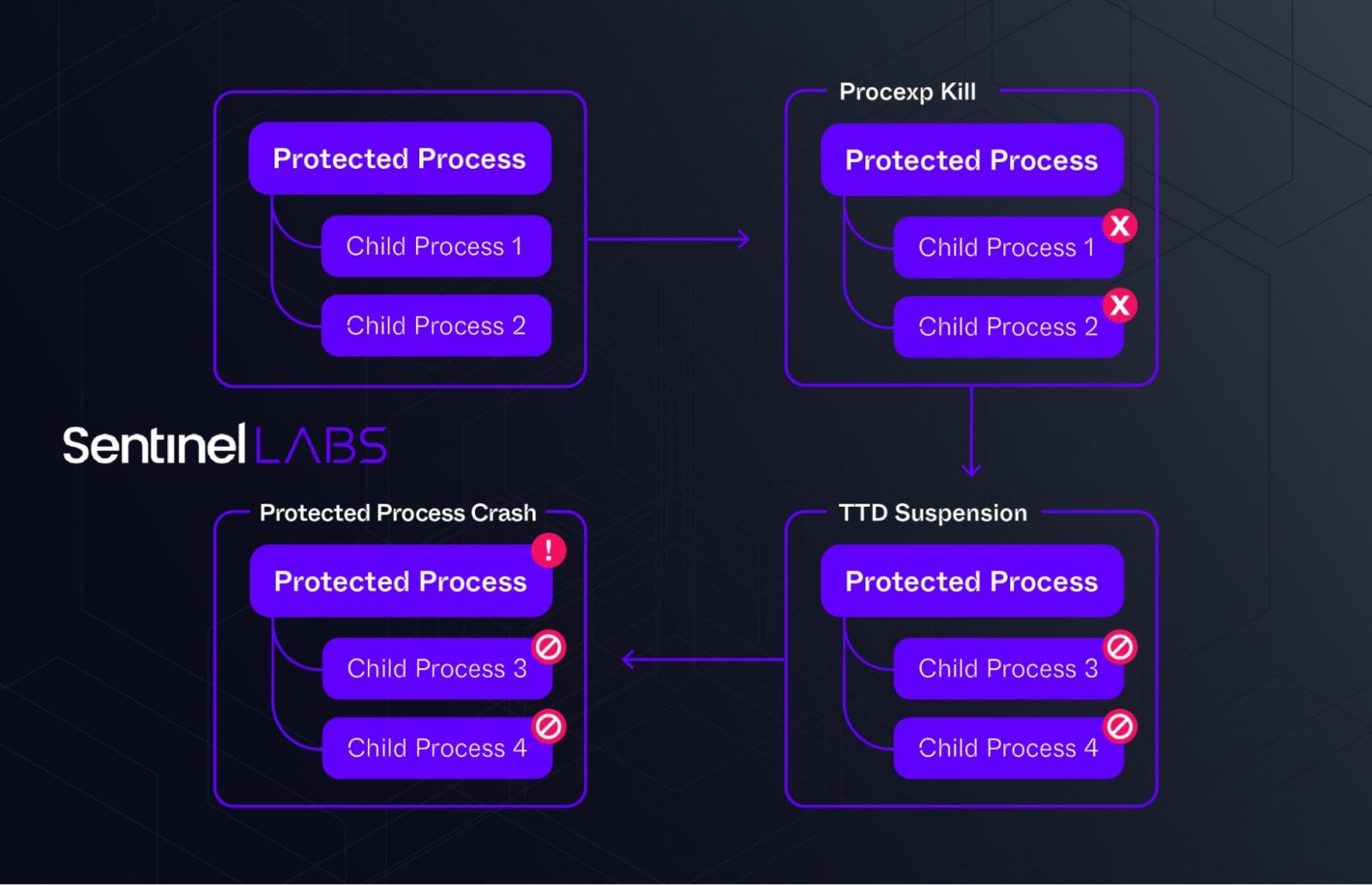

SentinelOneは現在、FIN7がAVNeutralizerを更新し、Windows ProcLaunchMon.sysドライバを利用してプロセスをハングアップさせ、プロセスを正常に機能させなくしていることを発見した。

「AvNeutralizerは、ドライバと操作の組み合わせを使用して、保護されたプロセスのいくつかの特定の実装で障害を発生させ、最終的にサービス拒否状態につながる」とSentinelOneは説明する。

“これは、システムドライバディレクトリ内のデフォルトのシステムインストールで利用可能なTTD モニタドライバ ProcLaunchMon.sysを、バージョン17.02(17d9200843fe0eb224644a61f0d1982fac54d844)のプロセスエクスプローラドライバの更新バージョンと組み合わせて使用します。”クロスプロセス操作の悪用に対して強化されており、現在MicrosoftのWDACリストではブロックされていません。

ソースはこちら:SentinelOne

SentinelOneは、FIN7が使用する追加のカスタムツールとマルウェアを発見しました:

Powertrash(PowerShellバックドア)、Diceloader(軽量のC2制御バックドア)、Core Impact(侵入テストツールキット)、およびSSHベースのバックドアです。

研究者は、FIN7 がツールや手法の進化と革新を続け、そのソフトウェアを販売していることから、世界中の企業にとって重大な脅威となっていると警告しています。

「FIN7の絶え間ない技術革新、特にセキュリティ対策を回避するための洗練されたテクニックは、その技術的専門性を示している」とSentinelOneの研究者Antonio Cocomazziは結論付けている。

「FIN7は複数の偽名を使用し、他のサイバー犯罪組織と協力しているため、帰属をより困難にし、その高度な作戦戦略を示しています。

The post 悪名高いFIN7ハッカーがEDRキラーを他の脅威行為者に販売 first appeared on PRSOL:CC.