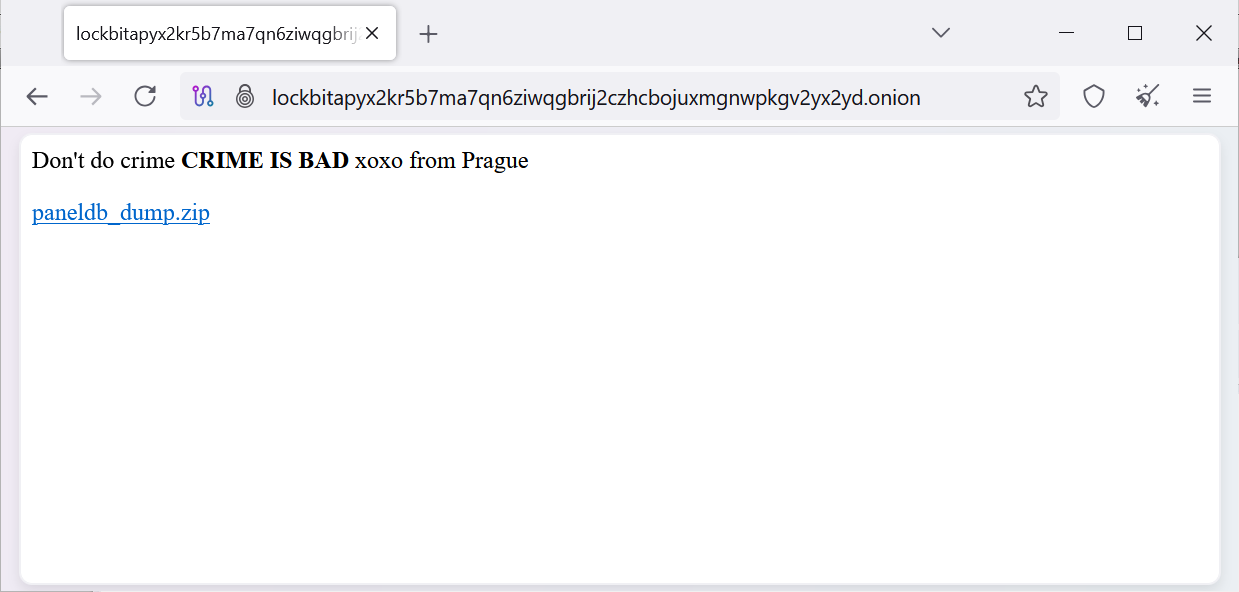

LockBit ランサムウェア・ギャングは、ダークウェブのアフィリエイト・パネルが改ざんされ、MySQL データベース・ダンプにリンクするメッセージに置き換えられた後、データ漏洩に見舞われた。

すべてのランサムウェアギャングの管理パネルにはこう書かれている。”Don’t do crimeCRIME IS BADxoxo from Prague “と書かれており、”paneldb_dump.zip “をダウンロードするリンクが貼られている。

脅威行為者であるReyによって最初に発見されたように、このアーカイブには、サイト・アフィリエイト・パネルのMySQLデータベースからダンプされたSQLファイルが含まれている。

による分析によると、このデータベースには20のテーブルが含まれており、以下のような興味深いものもある:

- btc_addresses‘テーブルには、59,975のユニークなビットコインアドレスが含まれている。

- bilds‘テーブルには、アフィリエイトが攻撃用に作成した個々のビルドが含まれる。テーブルの行には公開鍵が含まれているが、残念ながら秘密鍵は含まれていない。標的となった企業名も、いくつかのビルドについてリストアップされている。

- builds_configurations」テーブルには、どのESXiサーバをスキップするか、あるいはどのファイルを暗号化するかなど、各ビルドで使用されるさまざまな設定が格納されている。

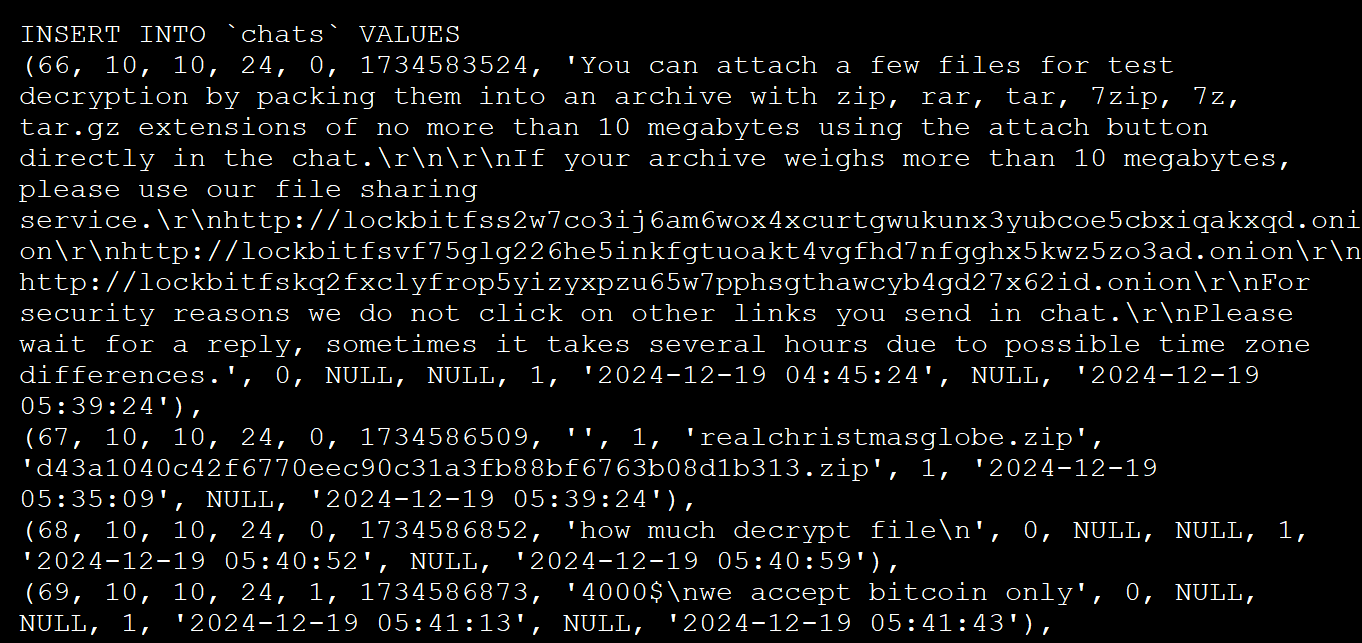

- chats」テーブルには、12月19日から4月29日までのランサムウェア操作と被害者の間の4,442件の交渉メッセージが含まれており、非常に興味深い。

![Affiliate panel 'chats' table]()

アフィリエイト・パネルの「チャット」表 - users‘テーブルには、アフィリエイト・パネルにアクセスできた75人の管理者とアフィリエイトがリストアップされており、パスワードが平文で保存されていることをMichael Gillespieが発見した。平文のパスワードの例としては、’Weekendlover69’、’MovingBricks69420’、’Lockbitproud231’などがある。

ToxのReyとの会話で、’LockBitSupp’として知られるLockBitのオペレーターは、秘密鍵の流出やデータの損失はなかったと述べ、侵害を確認した。

MySQLのダンプ生成時刻とネゴシエーションチャットテーブルの最終日付レコードから、データベースは2025年4月29日のある時点でダンプされたようだ。

誰がどのように侵入を行ったのかは不明だが、改ざんされたメッセージは、エベレスト・ランサムウェアのダーク・ウェブ・サイトの最近の侵入で使用されたものと一致し、関連性がある可能性を示唆している。

2024年、Operation Cronosと呼ばれる法執行機関の作戦により、データ流出ウェブサイトとそのミラーをホストする34台のサーバー、被害者から盗まれたデータ、暗号通貨アドレス、1,000個の復号化キー、アフィリエイトパネルを含むLockBitのインフラがダウンした。

LockBitはテイクダウン後、何とか再建して業務を再開したが、この最新の侵害はすでに傷ついた評判にさらなる打撃を与えた。

この新たな評判への打撃が、このランサムウェア集団の棺桶への最後の釘となるかどうかを判断するのは時期尚早だ。

同様の流出を経験した他のランサムウェアグループには、Conti、Black Basta、Everestなどがある。

更新5/8/25:記事を更新し、サーバーが脆弱であった可能性のあるPHPのCVEを削除しました。クリストファーに感謝する。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

攻撃の93%を支えるMITRE ATT&CK©テクニック・トップ10

1,400万件の悪意のあるアクションの分析に基づき、攻撃の93%を支えるMITRE ATT&CKテクニックのトップ10とその防御方法をご覧ください。

The post LockBitランサムウェア集団がハッキングされ、被害者交渉が暴露される first appeared on PRSOL:CC.