クラウドサービスやソースコード・リポジトリを侵害するために使用される機密情報や認証トークンを暴露する可能性のあるGit設定ファイルのスキャンを、脅威行為者がインターネット全体で強化している。

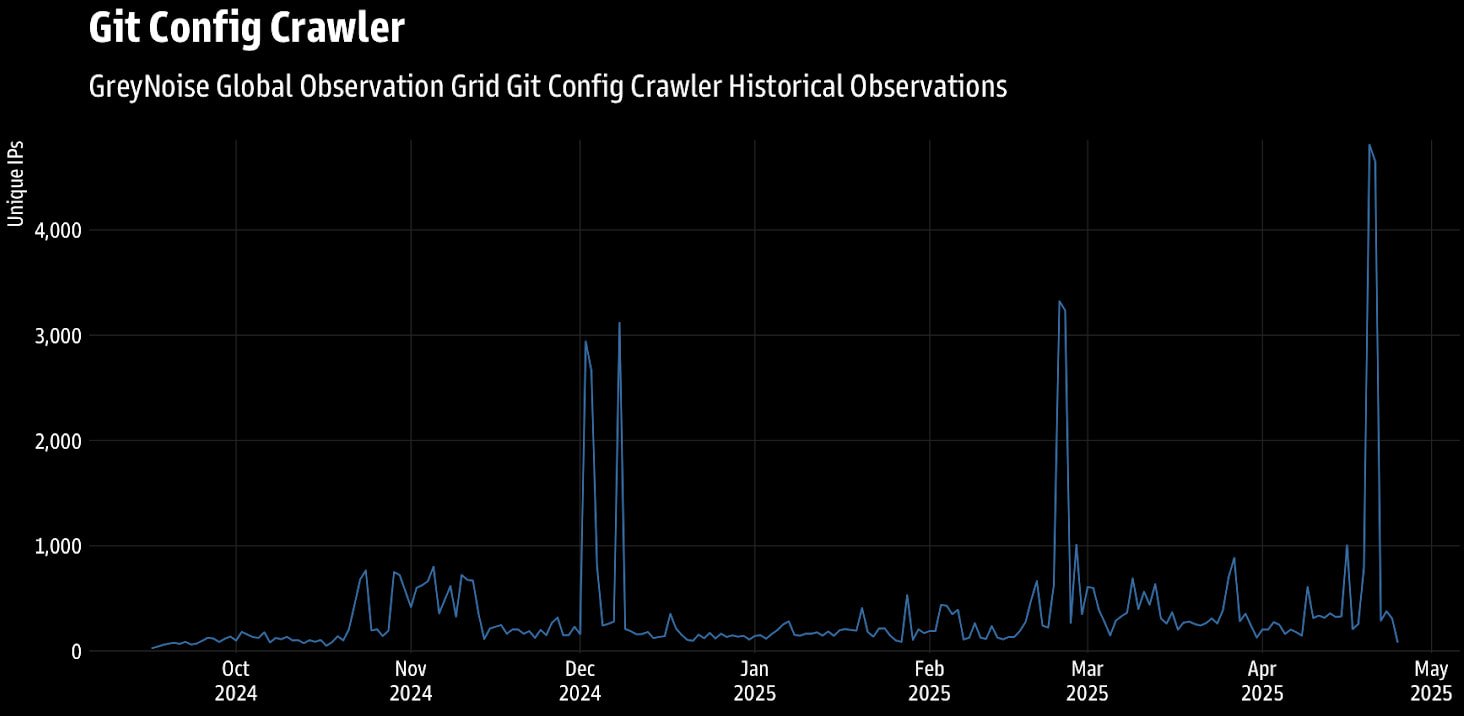

脅威モニタリング会社GreyNoiseの新しいレポートでは、研究者は2025年4月20日から21日にかけて、公開されたGit設定ファイルの検索が急増したことを記録している。

「GreyNoiseは、4月20日から21日にかけて、毎日4,800近くのユニークなIPアドレスを観測しており、通常のレベルと比較して大幅に増加しています。

「アクティビティは世界的に分散していましたが、この期間のセッションの送信元および送信先のトップはシンガポールで、次いで米国とドイツが多くなっています。

.jpg)

ソースはこちら:グレイノイズ

Git設定ファイルとは、Gitプロジェクトの設定ファイルのことで、ブランチ情報、リモートリポジトリのURL、フックや自動化スクリプト、そして最も重要なこととして、アカウント認証情報やアクセストークンなどが含まれます。

開発者や企業は、.git/ディレクトリを一般からのアクセスから正しく除外せずにウェブ・アプリケーションをデプロイしてしまい、これらのファイルを不注意にも誰にでも公開してしまいます。

これらのファイルをスキャンすることは、脅威行為者にとって多くの機会を提供する標準的な偵察活動です。

2024年10月、Sysdigは「EmeraldWhale」と名付けられた大規模な作戦について報告しました。この作戦は、公開されたGit設定ファイルをスキャンし、何千もの非公開リポジトリから15,000ものクラウドアカウントの認証情報を盗み出すものでした。

認証情報、APIキー、SSHプライベートキー、あるいは内部専用URLへのアクセスを盗むことで、脅威者は機密データにアクセスし、カスタマイズされた攻撃を仕掛け、特権アカウントを乗っ取ることができる。

これは、2024年10月に脅威者がInternet Archiveの「The Wayback Machine」に侵入し、所有者が攻撃を阻止しようと努力したにもかかわらず、その足場を維持するために使用した方法とまったく同じである。

GreyNoiseの報告によると、最近の活動は主にシンガポール、米国、スペイン、ドイツ、英国、インドを標的としている。

悪質な活動は波状的に頂点に達し、2024年後半以降、11月、12月、3月、4月に4件の顕著な事例が記録されている。直近のものは、研究者が記録した中で最もボリュームのある攻撃の波だった。

Source:グレイノイズ

これらのスキャンから生じるリスクを軽減するためには、.git/ディレクトリへのアクセスをブロックし、隠しファイルへのアクセスを防ぐようにウェブサーバーを設定し、疑わしい.git/configへのアクセスがないかサーバーのログを監視し、潜在的に公開されている認証情報をローテーションすることが推奨されます。

ウェブサーバーのアクセスログにGit設定への不正なアクセスが記録されている場合は、その中に保存されている認証情報を直ちにローテーションする必要があります。

The post ハッカー、流出したGitトークンと秘密のスキャンを強化 first appeared on PRSOL:CC.