GoogleのThreat Intelligence Group(GTIG)によると、昨年、攻撃者は75件のゼロデイ脆弱性を悪用し、その50%以上がスパイウェア攻撃に関連していたという。

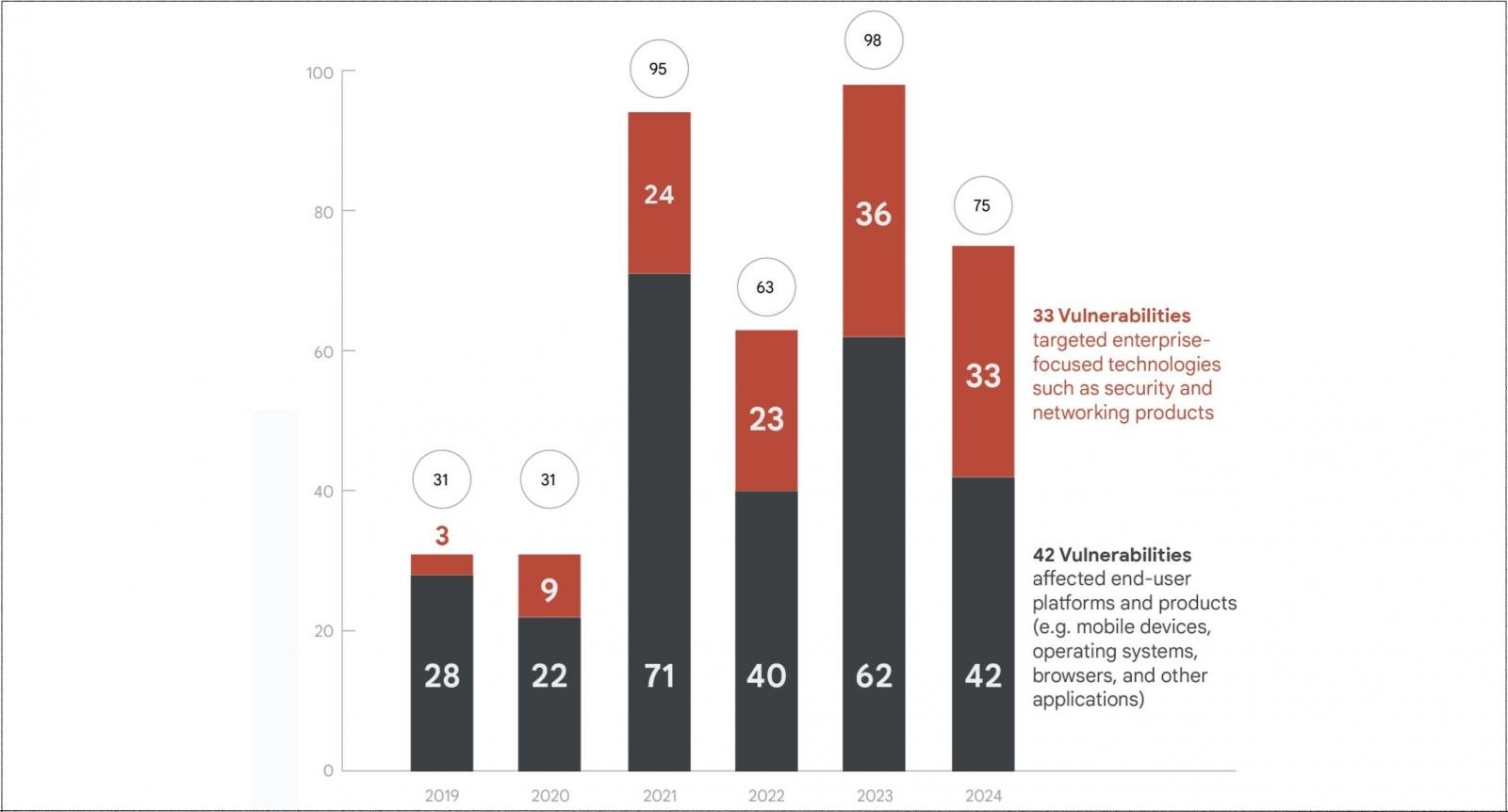

この数字は、2023年のゼロデイ97件から減少したものの、2022年の63件からは増加しており、GTIGのアナリストは、ゼロデイを悪用する攻撃(同社では、ベンダーがパッチをリリースする前に悪用される脆弱性をゼロデイと定義)が増加傾向にある中で、予想される変動が年ごとに反映されているためと分析しています。

同社は、2024年のゼロデイ攻撃の半数以上は、政府系グループや商業監視ベンダーの顧客を含むサイバースパイ行為によるものだと指摘しています。このうち、中国に関連するグループは5件、商業監視ベンダーの顧客は8件のゼロデイを悪用しており、北朝鮮のオペレーターはスパイ活動と金銭的動機が混在する攻撃で使用された5件のゼロデイ悪用に初めて関連しています。

昨年、グーグルの脅威分析グループ(TAG)とグーグル子会社のマンディアントが攻撃で悪用したゼロデイ攻撃は97件にのぼり、前年の62件に比べ50%以上も急増しました。

年間の件数は過去4年間で大きく変動していますが、平均的な傾向線はゼロデイ悪用の着実な増加を示しています。2024 年には、エンドユーザプラットフォームと製品(ウェブブラウザ、モバイルデバイス、デスクトッ プ OS など)がこの活動の大部分を占めるようになりました、

エンドユーザプラットフォームおよび製品(ウェブブラウザ、モバイルデバイス、デスクトップOSなど)は、追跡されたゼロデイの56%を占めています。ブラウザに対するエクスプロイトは、2023年の17件から2024年の11件へと約3分の1に減少し、モバイルデバイスのゼロデイは17件から9件へとほぼ半減しました。

また、デスクトップOSに対するエクスプロイトは17件から22件に増加し、Windowsに対するゼロデイも2023年の16件、2022年の13件から、昨年は22件に増加した。

GTIGは、「Windowsが一般家庭とプロフェッショナルの両方の場面で人気のある選択肢であり続ける限り、脅威行為者によるゼロデイとnデイ(すなわち、パッチがリリースされた後に悪用される脆弱性)の両方の悪用のための人気のあるターゲットであり続けると予想されます」と述べています。

一方、2024年には、攻撃者は75件のゼロデイ欠陥のうち33件(44%)を悪用し、主にビジネス環境で使用される製品を標的としたが、これは2023年の37%から増加した。

このうち、セキュリティとネットワーキングのソフトウェアとアプライアンスは、20件のゼロデイが悪用され、企業を標的としたゼロデイの60%以上を占めています。攻撃者は、単一のセキュリティ・アプライアンスやネットワーク・デバイスを侵害することで、より洗練された多段階のエクスプロイト・チェーンを必要とすることなく、広範なシステム・アクセスを提供できるため、これらに焦点を当てています。

GTIGの脅威アナリストが明らかにしたように、2024年に悪用された注目すべき企業向けゼロデイには、Ivanti Cloud Services Appliance、Cisco Adaptive Security Appliance、Palo Alto Networks PAN-OS、Ivanti Connect Secure VPNに影響を与えるものが含まれています。

「ゼロデイ攻撃は、緩やかながらも着実に増加し続けています。しかし、ゼロデイ攻撃を軽減するためのベンダーの取り組みが実を結び始めているのも事実です」と、Google Threat Intelligence Group のシニアアナリストである Casey Charrier 氏は述べています。

「例えば、歴史的に人気の高い製品を標的としたゼロデイ悪用の事例は減少していますが、これは悪用を防ぐために多くの大手ベンダーが努力とリソースを投入してきたためと考えられます。

「同時に、ゼロデイ悪用は企業向け製品を標的としたものへとシフトしており、より広範で多様なベンダーがプロアクティブなセキュリティ対策を強化する必要があります。ゼロデイ悪用の将来は、最終的にはベンダーの決断と、脅威行為者の目的と追求に対抗する能力によって左右されるでしょう。

The post グーグル2024年に97件のゼロデイが悪用、スパイウェア攻撃で50%超 first appeared on PRSOL:CC.