インターネット上に公開されている1,200以上のSAP NetWeaverインスタンスに、攻撃者がサーバーを乗っ取ることを可能にする、アクティブに悪用される最大深刻度の認証なしファイルアップロードの脆弱性が存在します。

SAP NetWeaverはアプリケーション・サーバーであり、開発プラットフォームである。

先週、SAP は SAP NetWeaver Visual Composer、特に Metadata Uploader コンポーネントに CVE-2025-31324 として追跡されている認証されていないファイルアップロードの脆弱性を公表しました。

この欠陥により、リモートの攻撃者は、認証することなく、公開されたインスタンス上に任意の実行可能ファイルをアップロードし、コードの実行とシステムの完全な侵害を達成することができます。

ReliaQuest社、watchTowr社、Onapsis社を含む複数のサイバーセキュリティ企業が、この欠陥が攻撃で積極的に悪用されていることを確認しており、脅威者はこの欠陥を利用して脆弱なサーバー上にウェブシェルをドロップしている。

SAPの広報担当者は、こうした試みは認識しており、2024年4月8日に回避策をリリースし、25日にはCVE-2025-31324に対応したセキュリティ・アップデートをリリースしたと述べた。

SAPは、これらの攻撃が顧客のデータやシステムに影響を与えたケースは認識していないと述べた。

攻撃で広く悪用

研究者らは今回、脆弱性のあるSAP Netweaverサーバーの多くがインターネット上に公開されており、攻撃の格好の標的になっていることを確認した。

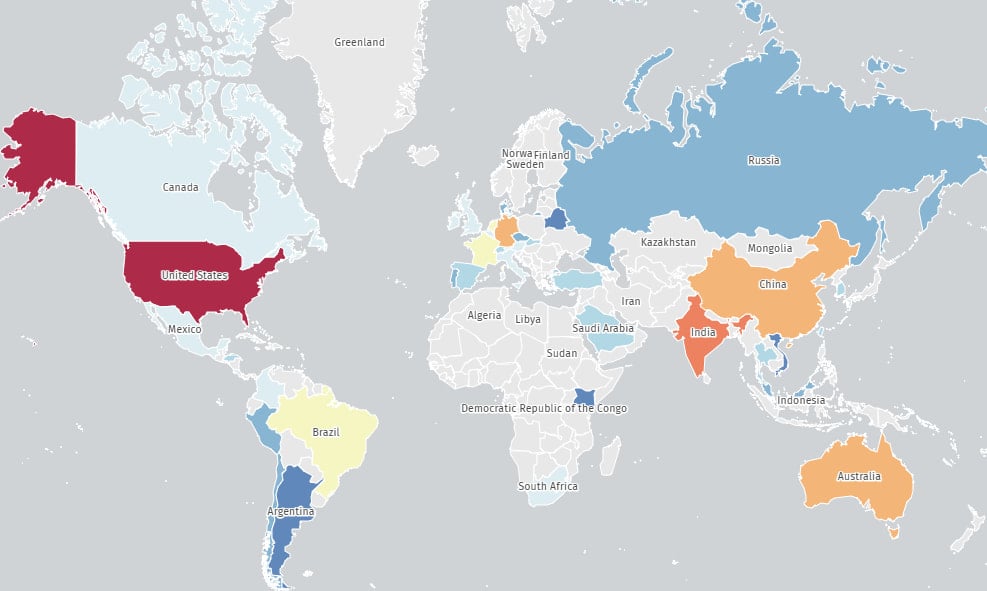

Shadowserver Foundationは、427のサーバが暴露されていることを発見し、膨大な攻撃対象が暴露されており、悪用されると深刻な影響を受ける可能性があることを警告した。

脆弱性のあるシステムのほとんど(149台)は米国にあり、インド(50台)、オーストラリア(37台)、中国(31台)、ドイツ(30台)、オランダ(13台)、ブラジル(10台)、フランス(10台)と続いている。

出典:シャドウサーバー財団

しかし、サイバーディフェンス検索エンジンのOnypheはもっと悲惨な状況を描いており、オンライン上に公開されている脆弱なサーバーは1,284台で、すでに474台がウェブシェルで侵害されていると伝えている。

「フォーチュン500社やグローバル500社のうち、20社ほどが脆弱性を抱えており、その多くが危険にさらされている」と、Onyphe CTOのパトリス・アフレ氏は語った。

研究者によると、脅威者は “cache.jsp “や “helper.jsp “といった名前のウェブシェルを利用しているという。しかし、Nextron Researchによれば、彼らはランダムな名前も使っており、脆弱なNetweaverインスタンスを見つけることを難しくしているという。

サーバーの数はそれほど多くはないものの、大企業や多国籍企業がSAP NetWeaverを一般的に使用していることを考えると、リスクは依然として大きい。

このリスクに対処するため、本ニュース中のベンダーの指示に従って、最新のセキュリティアップデートを適用することを推奨します。

アップデートを適用できない場合は、以下の対策が推奨されます:

- developmentserver/metadatauploaderエンドポイントへのアクセスを制限する。

- Visual Composer を使用していない場合は、完全にオフにすることを検討してください。

- ログを SIEM に転送し、サーブレットパスに不正なファイルがないかスキャンする。

RedRays はまた、大規模な環境でリスクを特定するのに役立つCVE-2025-31324 用のスキャナ・ツールもリリースしています。

このアクティブな悪用についてさらに質問がある場合は、SAP に連絡してください。

The post 1,200台以上のSAP NetWeaverサーバーに、積極的に悪用される欠陥の脆弱性 first appeared on PRSOL:CC.