新たなAndroidマルウェアが、トロイの木馬化されたバージョンの地図アプリ「Alpine Quest」の中に隠されていることが発見された。

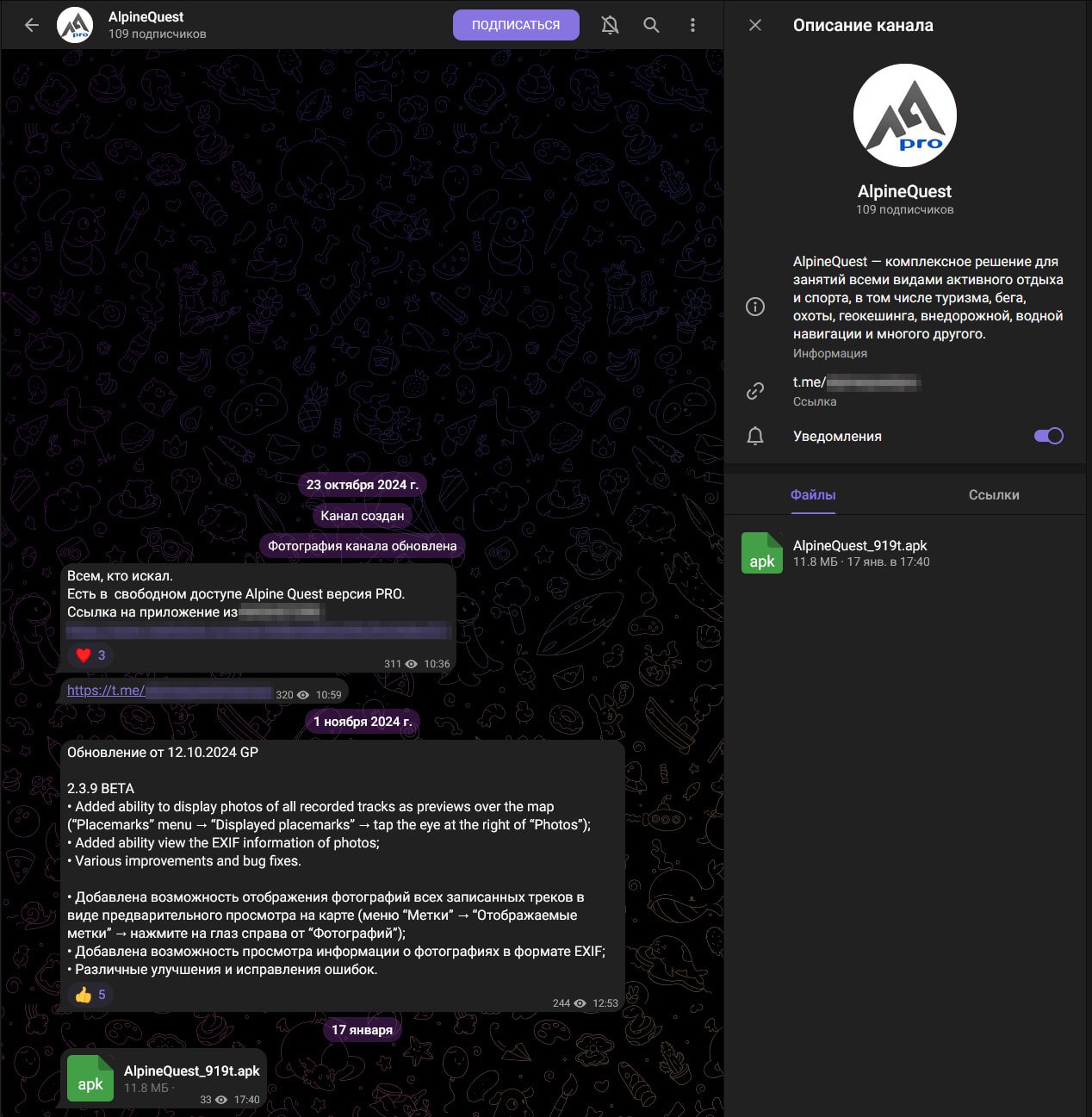

攻撃者は、このトロイの木馬化されたアプリを、Telegramチャンネルやロシアのアプリカタログを利用して、プレミアム版「Alpine Quest Pro」の無料クラック版として宣伝しています。

AlpineQuestは、冒険家、アスリート、捜索救助チーム、軍人が使用するAndroid用の正規のGPSおよび地形図アプリで、オフライン機能と精度が高く評価されています。

このアプリには2つのバージョンがあり、機能が制限された無料のLiteバージョンと、追跡ライブラリ、分析、広告がない有料のProバージョンがある。

ロシアのモバイルウイルス対策企業Doctor Webの研究者によって発見されたこのスパイウェアは、完全に動作するAlpine Questアプリの内部に潜伏し、疑惑を減らし、貴重なデータ盗難の機会を作ります。

このスパイウェアが起動すると、デバイスから通信データや機密文書を盗み出し、軍の作戦に関する詳細を明らかにする可能性があります。具体的には、このスパイウェアは以下の動作を行います:

- ユーザーの電話番号、連絡先、ジオロケーション、ファイル情報、アプリのバージョンを攻撃者に送信する。

- 位置情報の変化をリアルタイムで監視し、Telegramボットにアップデートを送信。

- 追加モジュールをダウンロードし、機密ファイル、特にTelegramやWhatsApp経由で送信されたファイルを盗み出します。

- 位置情報の履歴ログを含む「locLog」ファイルをAlpine Questから取得します。

Doctor Webはこれまで文書化されていなかったスパイウェアを’Android.Spy.1292.origin’として追跡していますが、そのレポートではその出所については一切言及していません。侵害の指標はこちらで入手可能です。

Source:Doctor Web

逆転の発想

兵士を標的にする手口は、以前はロシアのハッキング作戦に関連しており、多くの場合、ロシア軍のために情報を収集する国家に支援された脅威グループと関連していました。

2022年12月、侵害されたウクライナ国防省の電子メールアカウントを使用したハッカーは、ウクライナの情報収集・管理システムであるDELTAを餌に、その後の感染を試みました。

2024年10月には、ロシアの脅威グループ「UNC5812」が、「Civil Defense」という偽の機関を通じて、ウクライナの徴兵を対象にWindowsとAndroidのマルウェアを使用しました。

さらに最近では、2025年2月にGoogleの研究者が、APT44グループのロシアの脅威行為者が悪意のあるQRコードを使ってターゲットを騙し、Signalアカウントを不正なデバイスと同期させていたことを明らかにした。

トロイの木馬化されたAlpineQuestアプリの発見は、このような卑劣な攻撃が紛争の両端から画策されていることを示している。

The post ロシア軍、地図アプリに潜む新たなAndroidマルウェアに狙われる first appeared on PRSOL:CC.