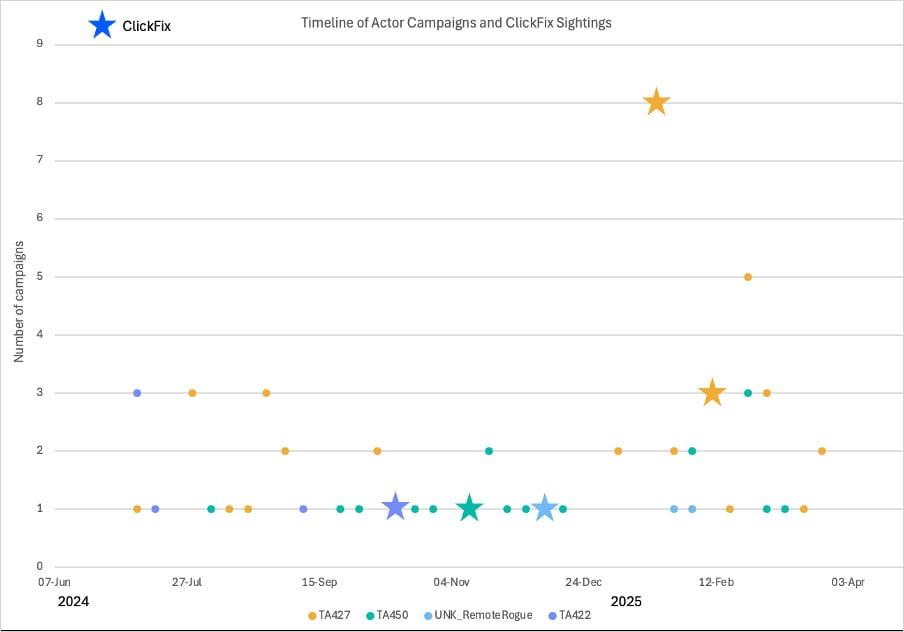

北朝鮮、イラン、ロシアの複数のAPT(Advanced Persistent Threat:高度持続的脅威)グループが、最近のスパイ活動でこの手法を採用するなど、ClickFix攻撃は脅威関係者の間で人気を集めています。

ClickFixは、悪意のあるウェブサイトが正規のソフトウェアやドキュメント共有プラットフォームになりすますソーシャルエンジニアリングの手口です。ターゲットはフィッシングや不正広告で誘い出され、文書やダウンロードに失敗したという偽のエラーメッセージを見せられます。

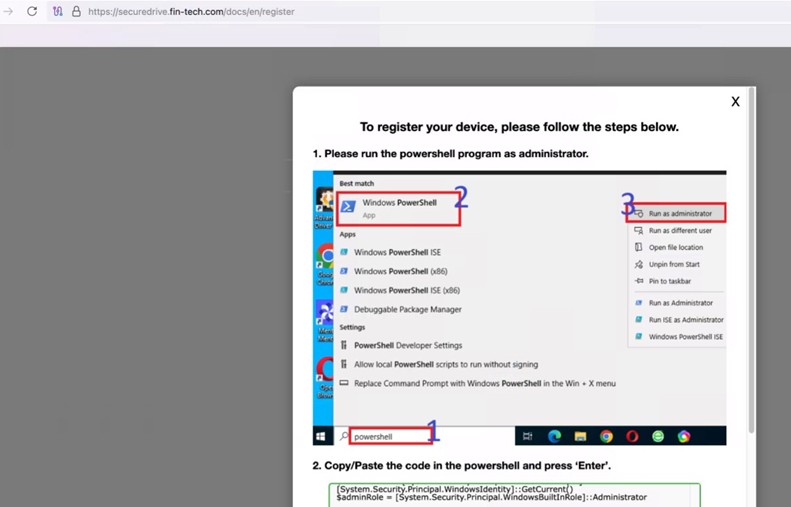

その後、被害者は「修正」ボタンをクリックするよう促され、PowerShellやコマンドラインスクリプトを実行するよう指示され、デバイス上でマルウェアが実行されます。

マイクロソフトのスレット・インテリジェンス・チームは昨年2月、北朝鮮の国家活動家「Kimsuky」も偽の「デバイス登録」ウェブページの一部としてこの方法を使用していたと報告している。

ソースはこちら:マイクロソフト

Proofpointの新しいレポートによると、2024年後半から2025年前半にかけて、Kimsuky(北朝鮮)、MuddyWater(イラン)、さらにAPT28とUNK_RemoteRogue(ロシア)が標的型スパイ活動でClickFixを使用していたことが明らかになっています。

出典:Proofpoint:プルーフポイント

諜報活動を可能にするクリックフィックス

Kimsukyを皮切りに、2025年1月から2月にかけて、北朝鮮関連の政策に重点を置くシンクタンクを標的とした攻撃が観測された。

北朝鮮のハッカーは、送信者が日本の外交官であるかのように見せかけるため、韓国語、日本語、英語のなりすましメールを使用し、ターゲットとの接触を開始しました。

信頼関係を確立した後、攻撃者は偽の安全なドライブにリンクする悪意のあるPDFファイルを送信し、標的の端末にPowerShellコマンドを手動でコピーして「登録」するよう促しました。

そうすることで、2つ目のスクリプトがフェッチされ、スケジュールされたタスクが永続的にセットアップされ、QuasarRATがダウンロードされます。

Source:プルーフポイント

MuddyWater攻撃は2024年11月中旬に発生し、Microsoftのセキュリティ警告を装った電子メールで中東の39の組織を標的にしました。

受信者は、コンピュータの管理者としてPowerShellを実行し、重要なセキュリティ更新プログラムを適用する必要があることを知らされました。この結果、スパイ活動を容易にするリモート監視・管理(RMM)ツールである「Level」に自己感染することになった。

Source:プルーフポイント

3つ目のケースは、ロシアの脅威グループUNK_RemoteRogueに関するもので、2024年12月に大手兵器メーカーに密接に関連する2つの組織を標的としていました。

侵害されたZimbraサーバーから送信された悪意のあるメールは、Microsoft Officeを偽装していました。埋め込まれたリンクをクリックすると、ターゲットが偽のMicrosoft Wordのページに移動し、ロシア語の説明とYouTubeのビデオチュートリアルが表示される。

このコードを実行するとJavaScriptが実行され、PowerShellが起動し、Empireコマンド&コントロール(C2)フレームワークを実行するサーバーに接続された。

Source:プルーフポイント

Proofpointの報告によると、GRUの一部隊であるAPT28も、2024年10月の時点でClickFixを使用しており、Googleスプレッドシートを模倣したフィッシングメール、reCAPTCHAステップ、ポップアップを介して伝達されるPowerShell実行命令を使用していました。

これらのコマンドを実行した被害者は、無意識のうちにSSHトンネルを設定し、Metasploitを起動し、攻撃者にシステムへのバックドア・アクセスを提供していた。

ClickFixは依然として効果的な手法であり、複数の国家を後ろ盾とするグループで採用されていることからも明らかなように、未承諾コマンドの実行に対する認識不足が原因となっている。

一般的なルールとして、ユーザーは理解できないコマンドを実行したり、オンライン・ソースからコピーしたコマンドを、特に管理者権限で実行するべきではありません。

The post 国策ハッカーがクリックフィックスのソーシャル・エンジニアリングを採用 first appeared on PRSOL:CC.