SuperCardX」と名付けられた新しいマルウェア-アズ-ア-サービス(MaaS)プラットフォームが出現し、侵害されたペイメントカードデータを使用してPOSやATM取引を可能にするNFCリレー攻撃によってAndroidデバイスを標的にしている。

SuperCard Xは中国語を話す脅威行為者に関連しており、オープンソースプロジェクトNFCGateおよび昨年からヨーロッパで攻撃を促進している悪意のあるスポーン、NGateとコードの類似性を示しています。

このマルウェア・アズ・ア・サービス・プラットフォームは、”顧客 “に直接サポートを提供するTelegramチャンネルを通じて宣伝されている。

SuperCard Xはモバイル・セキュリティ企業のCleafyによって発見され、イタリアでこのAndroidマルウェアを利用した攻撃が確認されたと報告している。これらの攻撃には、微妙な違いを持つ複数のサンプルが含まれており、アフィリエイトには、地域やその他の特定のニーズに合わせたカスタムビルドのオプションが提供されていることを示しています。

SuperCard X 攻撃の展開

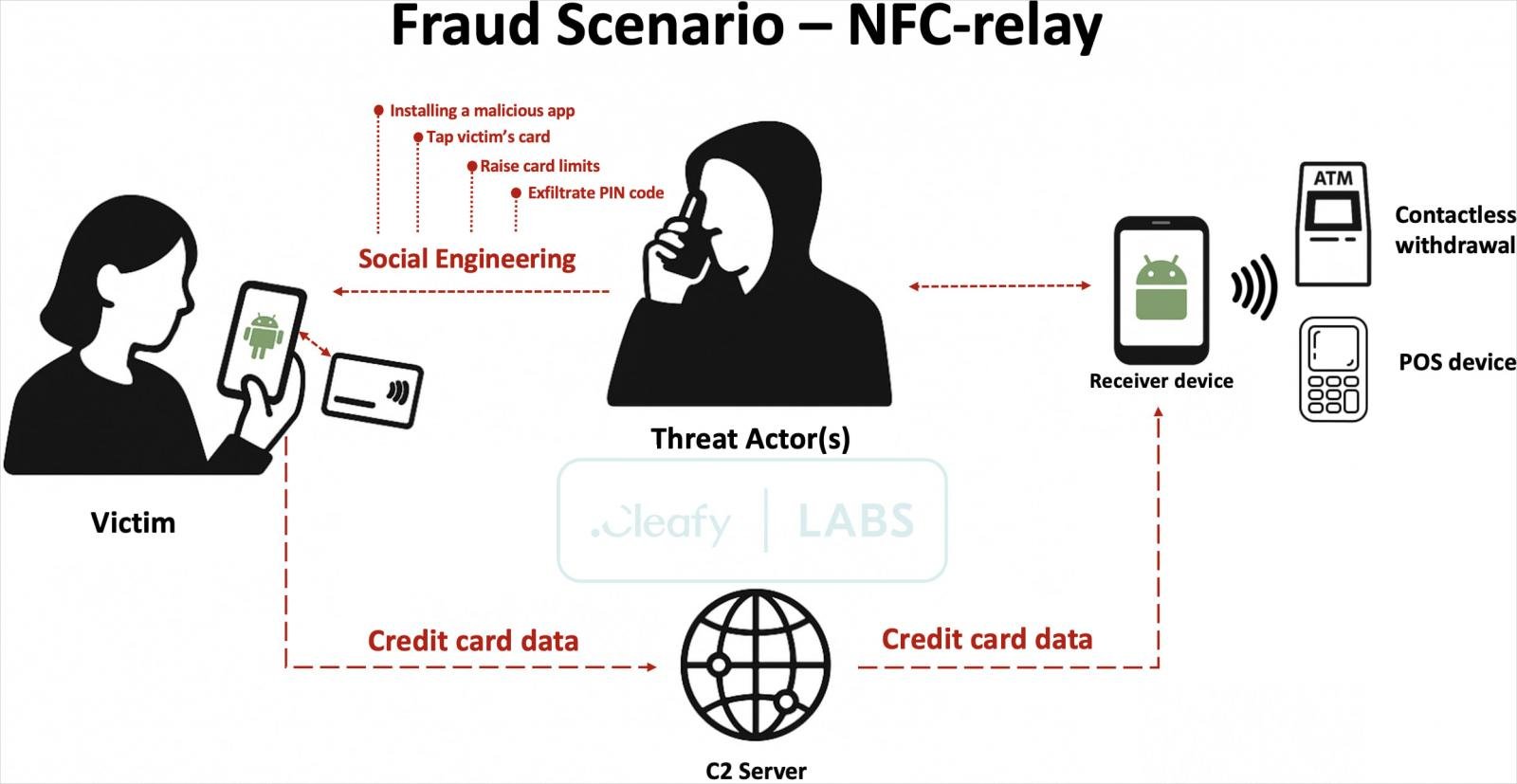

この攻撃は、被害者が銀行を装った偽のSMSやWhatsAppメッセージを受信し、不審な取引による問題を解決するために電話番号に電話する必要があると主張するところから始まります。

電話に出ると、銀行のサポートを装った詐欺師がソーシャル・エンジニアリングを使って被害者を騙し、カード番号と暗証番号を「確認」させる。そして、バンキングアプリから利用限度額を解除するようユーザーを説得します。

そして最後に、セキュリティツールや検証ツールを装った不正アプリ(Reader)をインストールさせ、その中にマルウェア「SuperCard X」が含まれていることを確認させます。

インストールされると、Readerアプリは、主にNFCモジュールへのアクセスなど、データ窃取を実行するのに十分な最小限の権限のみを要求します。

詐欺師は被害者に、カードを確認するために支払いカードを携帯電話にタップするよう指示し、マルウェアがカードチップデータを読み取り、攻撃者に送信することを許可します。

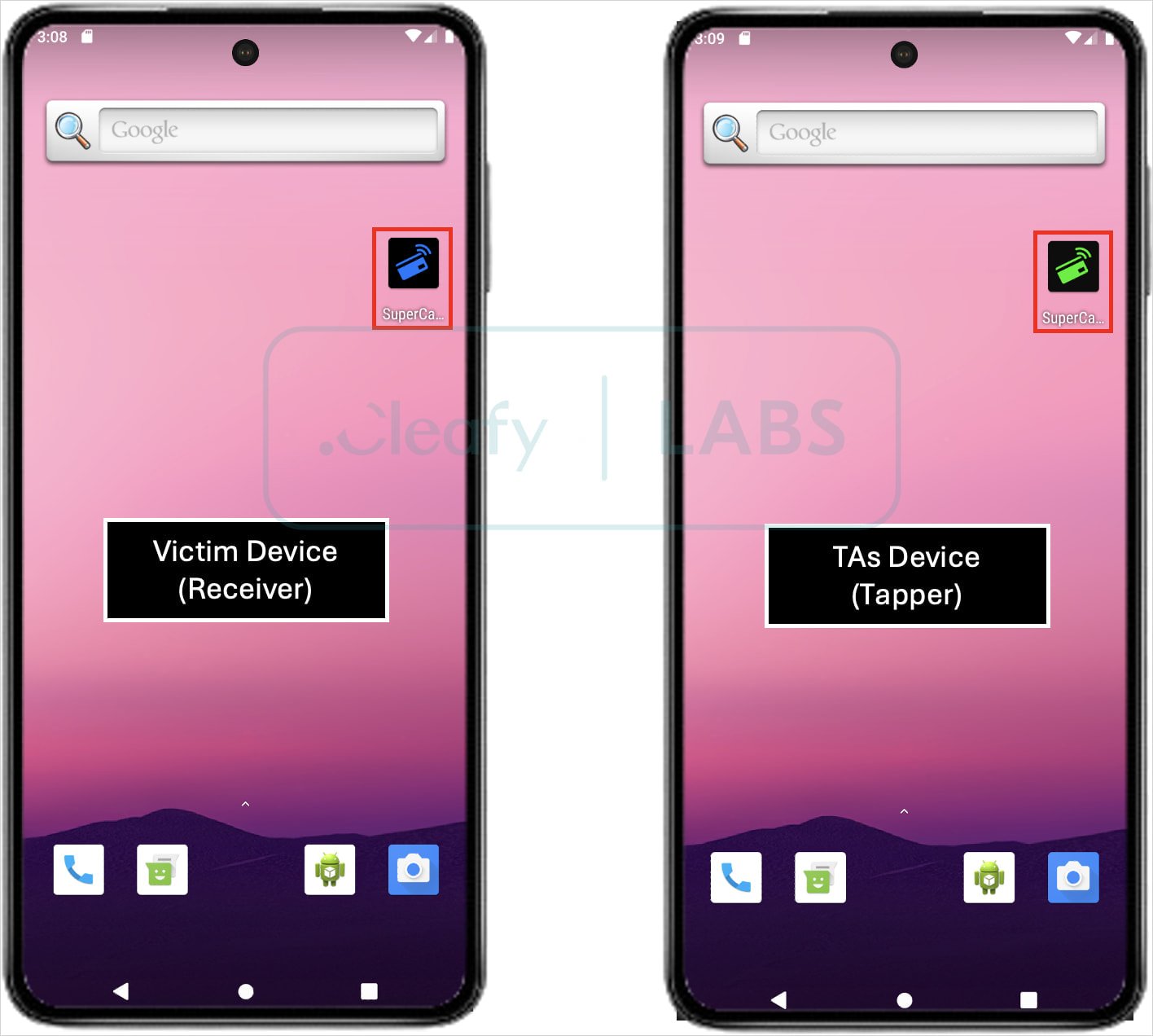

攻撃者はこのデータをアンドロイド端末で受信し、Tapperと呼ばれる別のアプリを実行して、盗まれたデータを使って被害者のカードをエミュレートする。

ソースはこちら:Cleafy

これらの「エミュレートされた」カードにより、攻撃者は店舗での非接触決済やATMでの引き出しが可能になる。このような少額の取引は即座に行われ、銀行にとっては合法的に見えるため、警告を発して取り消すことは難しい。

ソースはこちら:Cleafy

回避可能なマルウェア

Cleafy社は、SuperCard Xは現在VirusTotalのどのアンチウイルスエンジンからもフラグを立てられておらず、危険な許可要求や画面オーバーレイのような攻撃的な機能がないため、ヒューリスティック・スキャンのレーダーに引っかからないと指摘している。

カードのエミュレーションはATRベース(Answer to Reset)であるため、決済端末からは正規のカードに見え、スマートカードプロトコルに対する技術的な成熟度と理解がうかがえます。

もう1つの注目すべき技術的側面は、証明書ベースのクライアント/サーバー認証に相互TLS(mTLS)を使用し、研究者や法執行機関による傍受や分析からC2通信を保護していることである。

出典:CleafyCleafy

GoogleにSuperCard Xの活動に関するコメントを求めたところ、広報担当者から以下のような回答があった。

「現在の検出結果によると、このマルウェアを含むアプリは Google Play 上にはありません。Androidユーザーは、Google Playサービスを利用するAndroid端末ではデフォルトでオンになっているGoogle Playプロテクトによって自動的に保護されています。Google Playプロテクトは、悪意のある動作をすることが判明しているアプリに対して、ユーザーに警告を発したり、ブロックしたりすることができます。”- グーグルの広報担当者

The post 新しいAndroidマルウェアがNFCリレー攻撃のためにクレジットカードを盗む first appeared on PRSOL:CC.