最近のハッカーは侵入するのではなく、ログインする。有効な認証情報を使用することで、サイバー犯罪者はセキュリティ・システムを迂回し、監視ツールには合法的に見える。

グーグル・クラウドの報告によると、クレデンシャル・プロテクションが弱い、あるいは存在しないために、クラウド侵入の47%が促進されており、IBM X-Forceによると、世界的なサイバー攻撃の約3分の1がアカウント侵害によるものだという。

では、これは組織の防御にとって何を意味するのだろうか?

ここでは、クレデンシャルベースの攻撃からシステムを保護する方法、防止に失敗した場合の対処法、漏洩したパスワードをActive Directoryでスキャンすることがセキュリティ戦略の一部である理由について説明します。

クレデンシャルベースの攻撃がハッカーに好まれる理由

サイバー犯罪者がクレデンシャルベースの攻撃を好むのにはいくつかの理由があります:

- 実行が簡単である:実行が容易:クレデンシャル・ベースの攻撃は、より複雑なゼロデイ・エクスプロイトに比べ、展開が比較的簡単です。

- 成功率が高い:ユーザーが複数のアカウントで同じパスワードを使い回すため、攻撃者が広範囲にアクセスすることが容易になります。

- 検出リスクが低い: ハッカーは有効な認証情報を悪用するため、通常のトラフィックに紛れ込むことができ、セキュリティ警告を回避することができる。

- コストが安い:クレデンシャルベースの攻撃は、最小限のリソースしか必要としませんが、大きな報酬を得ることができます。ハッカーはダークウェブで盗んだ認証情報のセットを簡単に(しかも安価に)購入し、無料の自動ツールを使って複数のシステムで認証情報をテストすることができます。

- クレデンシャル・ベースの攻撃は、クレデンシャルが必要な場所であればどこでも利用できる。つまり、ハッカーはウェブ・アプリケーションからクラウド・サービスまで、複数の潜在的な侵入口を持つことになる。

組織が標的になる理由

あなたの組織は、クレデンシャル・ベースのハッカーにとって魅力的な標的になり得るだろうか?これらのセキュリティ・ギャップのいずれかがある場合、あなたのシステムは思っている以上に脆弱かもしれません。組織が標的になりやすい理由は以下の通りです:

- 脆弱なパスワード・ポリシーは、自動化されたツールや一般的なパスワード・リストを通じて、攻撃者が簡単にクレデンシャルを推測したりクラックしたりできるようにするオープンな誘因となる。

- 多要素認証を導入していないため、どんなに強固なパスワードでも盗まれやすい。

- 不十分なセキュリティ・トレーニングにより、従業員がフィッシング・メールやソーシャル・エンジニアリングなどの攻撃を受けやすくなる。

- ネットワーク・セグメンテーションが不十分だと、ハッカーがエンドポイントに侵入した時点でオープン・アクセスを許してしまう。

- 不十分な監視により、攻撃者が重要なシステム内で数日、数週間、あるいは数カ月にわたって検知されずに活動する。

- 従業員によるパスワードの再利用は、侵害の影響を増幅させます。盗まれたクレデンシャル1つで、個人と企業の環境にまたがる複数のシステムのロックを解除できるためです。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

Specops パスワードポリシーで Active Directory パスワードを保護

Verizonのデータ漏洩調査レポートによると、漏洩の44.7%に盗まれた認証情報が関与しています。

準拠したパスワードポリシーでActive Directoryを簡単に保護し、40億件以上の漏洩パスワードをブロックしてセキュリティを強化し、サポートの手間を削減します!

認証情報が漏洩した場合対応シナリオ

あなたの組織がクレデンシャルベースの攻撃の標的になったことがあるなら、その余波がどれほど壊滅的なものになるかをご存知でしょう。しかし、今のところハッカーに狙われずに済んでいる幸運な数人のうちの1人である場合、それはどのようなものでしょうか:

午前2時37分、電話が鳴った。御社のセキュリティ・チームが、御社の営業時間外に東欧のIPアドレスからの異常なログイン・パターンを検知しました。あなたがリモート・ログインするまでに、攻撃者は複数の機密顧客ファイルにアクセスし、ネットワーク内を横方向に移動して、さらに多くのシステムに侵入しています。

あなたの組織は、クレデンシャル・ベースの攻撃をリアルタイムで受けているのです。今、何をすべきでしょうか?

即時対応ステップ

クレデンシャルが悪用され、ハッカーがシステムに侵入した場合、一分一秒を争います。しかし、インシデント対応計画を綿密に練ることで、被害と復旧時間を最小限に抑えることができます。

以下は、組織が攻撃に対応する際の典型的な手順です:

- 最初の検知と警告。監視ツールが異常を検知し、セキュリティ・チームに警告を発すると同時に、時計の針は動き始めます。

- 評価とトリアージ。アラートが正当なものであることを確認する。次に、影響を受けるシステムとアカウントを特定し、組織への潜在的な影響を評価します。

- 隔離と封じ込め。侵害されたデバイスをネットワークから切り離し、ハッカーのアクセスポイントを遮断する。侵害されたアカウントへのアクセス権を剥奪し、ネットワークをセグメント化して脅威を封じ込める。

- 詳細な調査。ログやフォレンジック・データを分析し、攻撃者の行動を追跡する。ハッカーがどのように認証情報を漏洩させたかを特定し、ハッカーがアクセスしている間に何をしたかを評価する。

- コミュニケーションと通知。 透明性は信頼を生み、秘密主義は疑惑を生むことを忘れてはならない。このことを念頭に置き、上級管理職、法務チーム、影響を受けたユーザーなど、関係するすべての利害関係者に明確で事実に基づいた最新情報を提供する。

- 根絶と復旧。セキュリティシステムの再構築を開始し、より強固なものにする。侵害されたすべてのアカウントのパスワードをリセットし、悪用された脆弱性にパッチを当て、クリーンなバックアップからシステムを復元し、多要素認証を導入する。

- インシデント発生後のレビュー。将来の攻撃に対する最善の防御策は、現在の侵害から学ぶことである。インシデント発生後は、インシデント対応プロセスを分析し、対応計画を更新し、教訓に基づいて追加のセキュリティ対策を実施します。

Active Directoryをスキャンして将来の攻撃を防ぐ

クレデンシャルベースの攻撃に迅速に対応することは重要ですが、それを完全に防ぐことはさらに重要です(そして費用対効果も高い)。多要素認証の導入、強固なパスワードポリシーの徹底、スタッフの定期的なトレーニング、Active Directoryの頻繁な監査、ネットワークの適切なセグメント化などにより、組織の脆弱性を減らすことができます。

しかし、過去の侵害で認証情報が漏洩している場合は、これらの対策だけでは不十分です。そのため、漏洩したパスワードのスキャンをActive Directoryのセキュリティ対策に含めることが重要です。

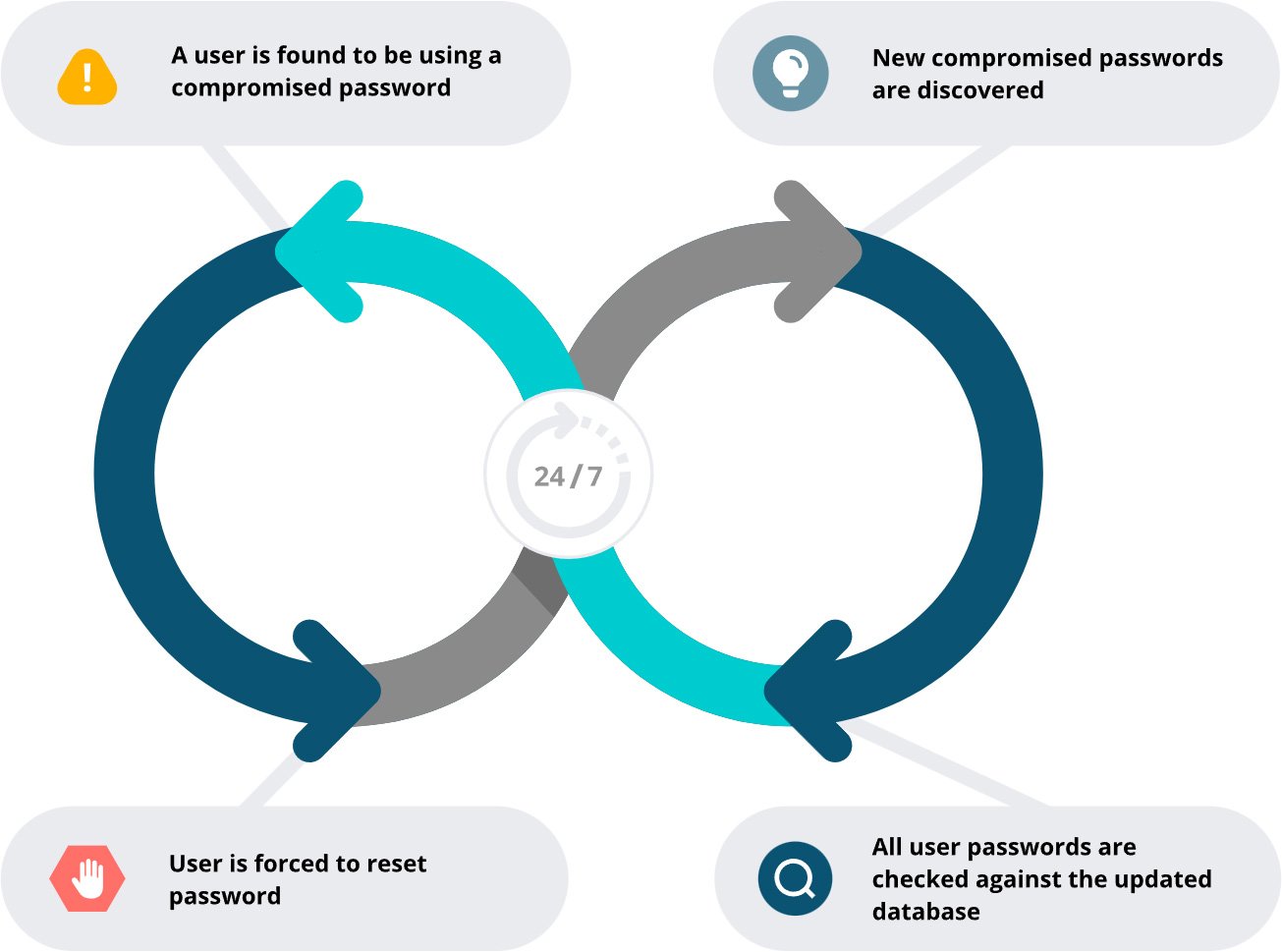

Specops Password Policyは、Active Directoryを40億件を超える漏洩したパスワードのデータベースと照らし合わせて継続的にスキャンします。漏洩したパスワードを持つ従業員を特定すると、プラットフォームは直ちに新しい安全な認証情報の作成を促し、攻撃者に悪用される前に重大な脆弱性を排除します。

従来のセキュリティ対策と能動的なクレデンシャル・モニタリングを組み合わせることで、組織はクレデンシャル・ベースの攻撃から身を守ることができる。攻撃者に悪用される前にパスワードの脆弱性を特定し、修正することができます。

Specops Password Policyを無料でお試しください。

Specops Softwareがスポンサーとなり、執筆しました。

The post クレデンシャルベースのサイバー攻撃後に取るべき7つのステップ first appeared on PRSOL:CC.