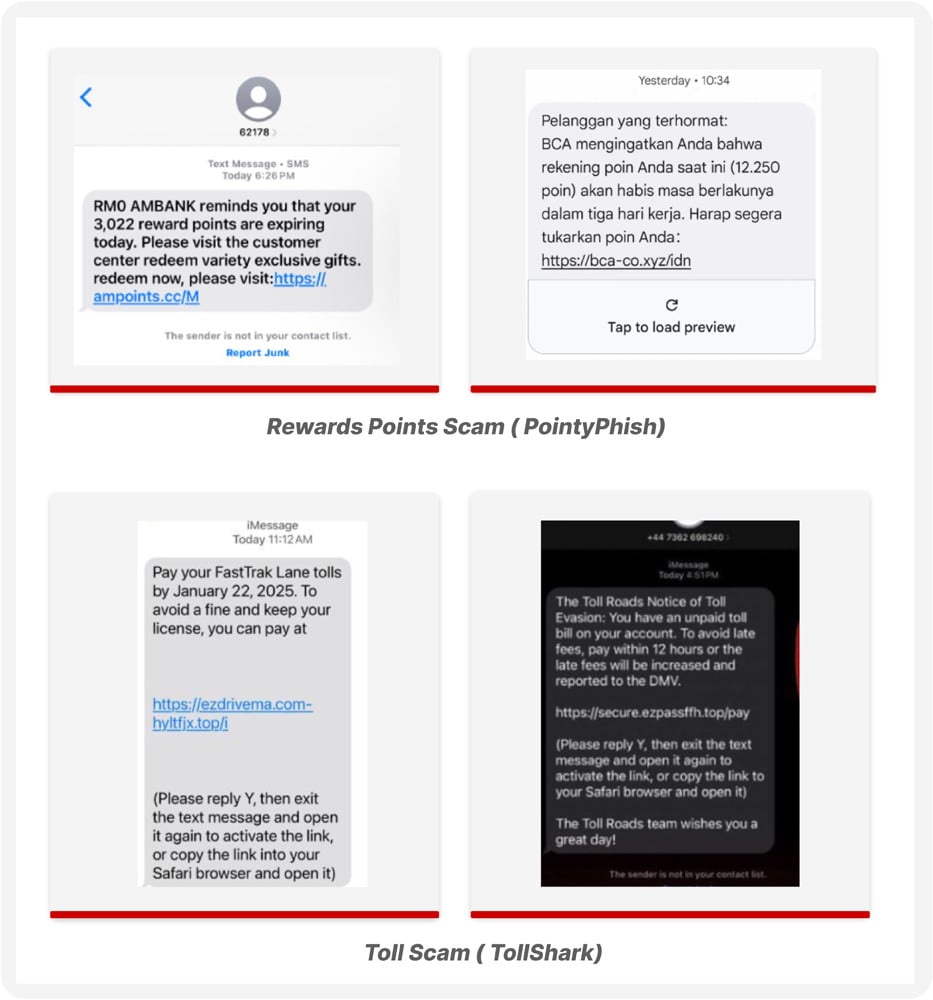

CTM360では、2つのSMSベースのフィッシングキャンペーンが顕著に急増していることを確認している:PointyPhish(ポイント詐欺)とTollShark(料金支払い詐欺)である。

PointyPhishは3,000以上のドメインとフィッシングサイトにリンクしており、期限切れのポイント還元を謳うことで緊急性を煽り、顧客を騙して支払い情報を盗む詐欺サイトに誘導する。

同様に、TollSharkは2,000以上のドメインとフィッシングサイトに関連しており、料金未払いの恐怖を悪用して、無防備な個人から機密情報を盗み出す。

CTM360は、複数の国にまたがる数千のフィッシング・サイトを検知しており、これは単なる地域的な問題ではなく、世界規模で連携した取り組みであることを示している。このような攻撃が広範囲に及んでいることから、金融関連の機密データを盗み出すことを目的として、大規模に個人をターゲットにする意図が明白であることがわかります。

その影響は広範囲に及び、一地域だけでなく、世界中の様々なブランドの何千もの顧客に影響を及ぼしている。

これらのキャンペーンの中核にあるのは、強力なフィッシング・アズ・ア・サービス(PhaaS)プラットフォームであるDarcula Suiteです。ReactとDockerで構築されたDarculaは、サイバー犯罪者が10分以内にフィッシング・サイトを立ち上げることを可能にする。

Darculaは、iMessageやRCSを含むマルチチャネルのSMS配信をサポートしており、ウェブサイトの検出を困難にし、グローバルなスケールを容易にします。

2つの異なるキャンペーン、1つの共通の手口

- PointyPhish –銀行、航空会社、小売店の顧客に対し、ポイント失効に関する偽のSMSアラートを送信し、クレジットカード/デビットカードの全情報を盗むフィッシングページに誘導する。

- TollShark –道路料金当局を装い、未払い料金や罰金について警告します。被害者は偽の支払いページに誘導され、個人情報や財務データを収集される。

どちらの攻撃も構造は単純で、SMSの配信から始まり、緊急性を煽り、信頼できるブランドになりすまし、顧客に支払いの詳細を教えるよう誘導します。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

PlayPraetorの新しいレポートを読んで、行動や検出に関する洞察を探ってください。

CTM360 は、現在進行中の PlayPraetor キャンペーンの範囲を大幅に特定しました。

特定の銀行攻撃にリンクされた6,000以上のURLから始まったものが、現在では複数のマルウェア亜種にまたがる16,000以上のなりすましサイトに拡大しています。この調査は現在も進行中であり、今後さらなる発見が期待される。

ステップ・バイ・ステップ

CTM360の脅威アナリストは、CTM360 Scam Navigatorを使用して攻撃のライフサイクル全体をマッピングし、各ステップを詳細に分析しました。

- SMS配信:

メッセージは、料金の未払いやポイントの有効期限が迫っているなどの緊急性を演出する。 - 偽のランディングページ:

被害者は本物のブランドを模倣したフィッシング・サイトにリダイレクトされる。 - 関与と餌:

被害者はペナルティを避けるため、ポイントの交換や通行料金の支払いを要求される。 - データ収集:

本人確認を装って個人情報を収集する。 - 支払いデータの窃盗:

被害者は騙されてカード情報を入力し、即座にログに記録される。

ダルクラ内部PhaaSの内部を垣間見る

Darculaは単なるフィッシング・キットではなく、詐欺のための完全なPhaaSプラットフォームです。これらのキャンペーンを追跡している間に、CTM360は、攻撃者がDarcula Suiteを管理するために使用する露出した管理パネルを発見しました。

これは、これらのフィッシング・オペレーションがどのように実行されているかを知る貴重な手がかりとなる:

- キャンペーンの集中管理複数の攻撃者アカウントが並行してキャンペーンを実行

- ライブ被害者ロギング:IPアドレス、デバイス情報、ユーザーエージェント、フォームデータがリアルタイムでキャプチャされる。

- サブスクリプション・ベースのアクセス:攻撃者はアカウントベースのコントロールで階層化されたモデルで動作します。

- SMS設定ツール: ターゲット地域とメッセージ・テンプレートを管理する内蔵ツール。

PointyPhish & TollShark レポートの全文を読む

スクリーンショット、ドメインサンプル、詐欺がどのように構成され、世界規模でどのように運営されているかについての洞察など、キャンペーンの詳細については、https://www.ctm360.com/reports/pointyphish-tollshark でレポート全文をお読みください。

CTM360がスポンサーとなり、執筆しました。

The post CTM360、SMSを利用した報酬・料金詐欺の世界的急増を追跡 first appeared on PRSOL:CC.