インターネットに露出したフォーティネットのデバイス16,000台以上が、以前に侵害されたデバイス上の機密ファイルへの読み取り専用アクセスを可能にする新しいシンボリックリンクバックドアに感染していることが検出されました。

この暴露は、脅威監視プラットフォームThe Shadowserver Foundationによって報告されたもので、当初は14,000台のデバイスが暴露されたと報告していました。

本日、Shadowserver の Piotr Kijewski 氏は、最近明らかになった永続性メカニズムによって影響を受けた デバイスを現在 16,620 台検出していると述べた。

先週、フォーティネットは、以前に侵害され、現在はパッチが適用されているFortiGateデバイスのルートファイルシステム内のファイルへの読み取り専用リモートアクセスを保持するために、脅威アクターが使用する新しい永続化メカニズムを発見したと顧客に警告しました。

フォーティネットによると、これは新たな脆弱性を悪用したものではなく、2023年から2024年にかけて、脅威行為者がゼロデイを利用してFortiOSデバイスを侵害した攻撃と関連しているとのことです。

脅威者はデバイスにアクセスすると、SSL-VPNが有効になっているデバイスの言語ファイルフォルダに、ルートファイルシステムへのシンボリックリンクを作成しました。SSL-VPNが有効化されたFortiGateデバイスでは、言語ファイルが一般に公開されているため、脅威行為者はこのフォルダをブラウズし、初期の脆弱性にパッチが適用された後でも、ルートファイルシステムへの永続的な読み取りアクセスを得ることができました。

「脅威行為者は、既知の脆弱性を利用して、脆弱なFortiGateデバイスへの読み取り専用アクセスを実行しました。これは、SSL-VPN用の言語ファイルを提供するために使用されるフォルダに、ユーザーファイルシステムとルートファイルシステムを接続するシンボリックリンクを作成することで実現されました。この変更はユーザーファイルシステムで行われ、検出は回避されました」とフォーティネットは述べています。

「そのため、お客様のデバイスが元の脆弱性に対処したFortiOSのバージョンにアップデートされたとしても、このシンボリックリンクが残されたままになっている可能性があり、脅威行為者はデバイスのファイルシステム上のファイルへの読み取り専用アクセスを維持することができます。

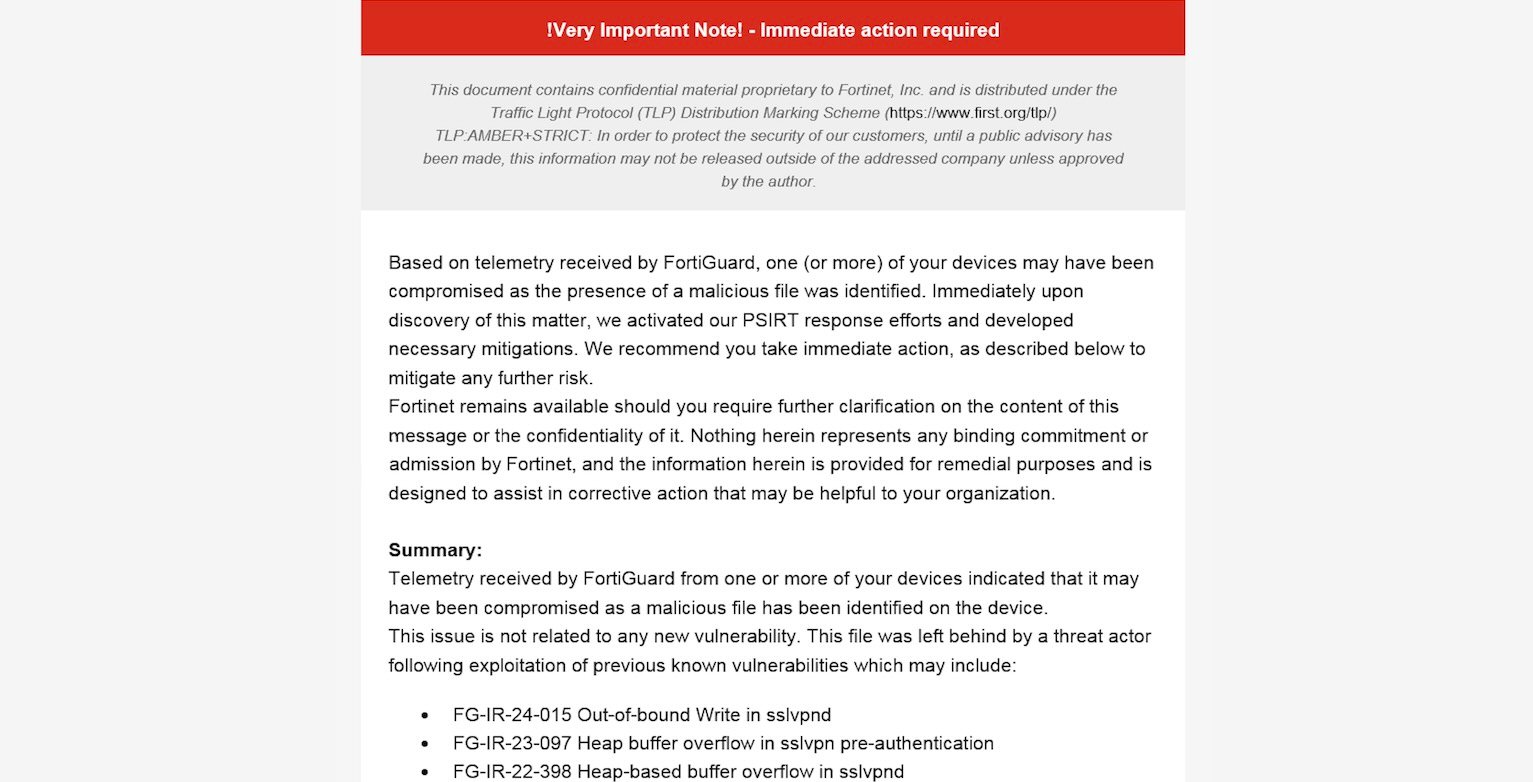

今月、フォーティネットは、FortiGuardによってこのシンボリックリンクバックドアが侵害されていると検出されたFortiGateデバイスについて、電子メールによる顧客への非公開通知を開始しました。

ソースは こちら:

フォーティネットは、侵害されたデバイスからこの悪意のあるシンボリックリンクを検出して削除する、更新されたAV/IPSシグネチャをリリースしました。ファームウェアの最新バージョンも、このリンクを検出して削除するように更新されています。このアップデートにより、未知のファイルやフォルダが内蔵ウェブサーバから提供されることもなくなります。

最後に、デバイスが侵害されたと検出された場合、脅威行為者が認証情報を含む最新の設定ファイルにアクセスしていた可能性があります。

したがって、すべての認証情報をリセットし、管理者は本ガイドの他の手順に従うべきである。

The post フォーティネットの16,000台以上のデバイスにシンボリックリンクのバックドアが侵入 first appeared on PRSOL:CC.