セキュリティ・ツールは問題ないと言っているのに、攻撃者が侵入してくる。

ファイアウォール、エンドポイントプロテクション、SIEM、その他のレイヤー防御に長年投資してきたにもかかわらず、ほとんどの組織は依然として不穏な真実に直面している。Picus Securityの最近の調査によると、セキュリティ制御によって阻止された脅威は59%に過ぎない。

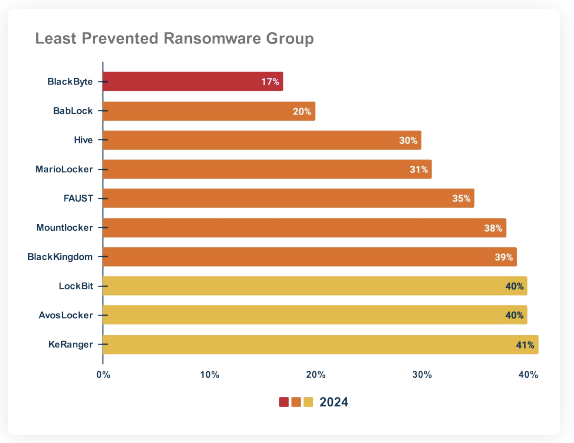

Picus Securityの最近の調査によると、脅威の59%しかセキュリティ管理によって阻止されていない。つまり、 攻撃の41%は防御の回避に成功している。そして、実際の被害は可視化が終わったところから始まることが多い。

企業環境の40%には、ドメイン管理者の侵害につながる攻撃経路があり、攻撃者が今すぐにでも利用できる隠れた経路がある。

さらに悪いことに、こうした盲点は手遅れになるまで気づかれないことが多い。ゼロインシデントやクリーンなスキャン結果といった従来の指標は、誤った安心感を与える可能性がある。しかし、攻撃者はダッシュボードの内容など気にしていません。彼らが気にするのは、何を悪用できるかということなのだ。

つまり、もはや「セキュリティ・ツールを導入しているか?それは「そのツールが機能していることを、今、どうやって知るか」なのだ。

現在の攻撃型セキュリティ・テストに欠けているもの

セキュリティチームは、年1回の侵入テストと定期的な脆弱性スキャンの組み合わせに頼ることが多い。このようなアプローチは有用であり、今でも必要とされていますが、今日の急速に進化する脅威の状況やIT環境においては大きな限界があります:

-

継続的ではないのだ。ポイント・イン・タイムのテストでは、コンフィギュレーションのドリフト、新しい脆弱性、攻撃者の日々の行動の変化などを考慮することはできません。

-

実世界のコンテキストに欠ける。何千ものCVEにフラグを立てるスキャンでは、攻撃者が実際にどのような脆弱性を悪用する可能性があるかを示すことができず、また、お客様の環境にとって最も重要な脆弱性に優先順位を付けることもできません。

-

コントロールを検証しない。脆弱性が存在するからといって、EDRやSIEMがそれを見逃すとは限らない。

-

修復の検証が不十分。脆弱性を修正しても、検知システムは同様の悪用を認識しているか?アラートは必要なときに発動されるのか?

これは、認識されたセキュリティと実際の回復力との間に危険なギャップを生じさせる。このような消極的なアプローチでは、チームは盲目的になる。パッチを当てるのが簡単なものは修正しても、最も悪用されやすいものは見逃してしまうかもしれない。検出ルールが機能すると思い込んでいても、それが機能しないこともある。

敵の一歩先を行くには、攻撃者の思考、行動、進化を反映した、よりスマートで継続的な防御の検証方法が必要です。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

90日間で脅威ブロック率を2倍に

Breach and Attack Simulation(BAS)を使用すると、リスクやダウンタイムなしに、本番環境で実際の攻撃を安全にシミュレートできます。

Picusプラットフォームが予防と検知を強化し、わずか90日間で2倍の脅威をブロックする方法をご覧ください。

侵害と攻撃のシミュレーション(BAS):防御の継続的なテスト

侵害と攻撃のシミュレーション(BAS)は、従来の検証における重要なギャップを解消します。本番環境で実際のサイバー攻撃をリスクフリーかつダウンタイムなしでシミュレートすることができます。

その仕組みは次のとおりです:

-

BASプラットフォームは、マルウェア、ランサムウェア、フィッシング攻撃などの安全なシミュレーションを開始し、ブロック、検出、または完全に見逃されたものを監視します。

-

これらのシミュレーションでは、ファイアウォール、IPS、メールゲートウェイ、EDR、SIEMなどがテストされるため、コントロールの失敗やトリガーに失敗する箇所を確認することができます。

-

脅威ライブラリは最新の攻撃者TTPで継続的に更新されるため、貴社の防御は今日の脅威に対して測定されます。

BASは、セキュリティ機器の24時間体制の消防訓練のようなものだと考えてください。エクスプロイトがIPSを迂回したり、SIEMが認識されたビーコンをキャッチできなかったりしても、数カ月ではなく数時間でそれを知ることができます。

調査によると、BASを一貫して使用しているチームは、90日以内に脅威の阻止率が2倍になることが実証されています。

自動ペネトレーション・テスト脆弱性を探り、攻撃経路を明らかにする

BASがコントロールの有効性を検証することに重点を置いているのに対し、自動ペネトレーション・テストは、実際の攻撃者が環境内を移動する経路を特定します。

自動ペネトレーション・テストは、次のようなメリットをもたらします:

-

攻撃者の活動をシミュレート:脆弱性の悪用、クレデンシャル・ハーベスティング、システム間の横移動、権限の昇格。

-

実際の攻撃ステップを裏付けます:何が脆弱であるかだけでなく、攻撃者がどのようにステップをつなげて重要な資産にアクセスするかを示します。

-

継続的な作業が可能:新規導入やパッチの遅れなど、ITインフラの進化に対応することができます。

例えば、自動化されたペンテストは、パッチが適用されていないサーバーを利用し、認証情報を盗み、ドメイン管理者に到達するまで横移動することができます。これらは理論的な攻撃ではなく、実際に再現可能な訓練であり、攻撃者が取るであろう正確な経路を明らかにするものです。

実際、Picus Securityの調査によると、彼らがテストした環境の40%にドメイン管理者権限への悪用可能なパスがあった。

敵対的暴露の検証:より強固なセキュリティのためのBASと自動ペンテストの統合

BASと自動ペンテストを組み合わせることで、自社のセキュリティ・スタンスについて360度の視点を得ることができます。この組み合わせは、ガートナーがAdversarial Exposure Validation (AEV)と呼んでいるもので、サイバーリスク管理のための継続的で現実的な方法論です。

AEVを使用すると、セキュリティにおける2つの最も重要な質問に答えることができます:

-

セキュリティ管理は効果的に機能しているか? (BASの視点)、そして

-

攻撃者は私の環境で何ができるのか?(ペンテストの観点)。

これらのテーマは互いに影響し合う:

-

BAS が SIEM がシミュレーションを見逃していることを示したら、ルールを修正し、その盲点が追加アクセスにつながるかどうかを確認するために、ペンテストを実行します。

-

自動化されたペンテストによって特権昇格のベクトルが特定された場合は、その TTP を BAS で再現し、将来的に確実に検出できるようにします。

このクローズド・ループ・システムは、迅速な修復、検出の向上、推測の減少につながります。

現代のセキュリティ・チームにおける敵対的暴露検証の5つの主な利点

敵対的暴露の検証は、可視性以上のものを提供し、測定可能な改善を促します:

-

実際の攻撃に対する信頼性: AEVは、昨年の脅威ではなく、今日の脅威に対する防御をバトルテストします。実際に攻撃されたときにも、チームはそれを経験済みです。

-

セキュリティ・コントロールの継続的検証: EDR、ファイアウォール、SIEMを年に1回ではなく、毎日テストします。検知の失敗や設定ミスを早期に発見できます。

-

プロアクティブな暴露管理:脆弱性をスキャンするだけではない。攻撃をシミュレートします。AEVは、実際の悪用可能性と潜在的なビジネスインパクトに基づいてリスクの優先順位付けを行います。

-

SOCの準備態勢の改善:各シミュレーションはトレーニングの機会です。アナリストはスキルを磨き、インシデント対応のプレイブックをリアルタイムで検証します。

-

測定可能なセキュリティの進捗:検知率、防止率、応答時間、クローズされた攻撃経路を追跡し、社内および監査人に実際のセキュリティROIを示します。

セキュリティ検証への統合アプローチ

AEV(Adversarial Exposure Validation)を成功させるには、単なるポイントツールではなく、エンドツーエンドの脅威主導型アプローチが必要です。Picus Security Validation Platformはまさにこれを実現し、侵入・攻撃シミュレーション(BAS)と自動侵入テスト(APT)を1つのプラットフォームに統合することで、ツールのサイロ化を解消し、セキュリティテストを統合します。

-

実世界の脅威を網羅Picusは、ランサムウェアからクラウドの誤設定まで、30,000を超えるTTPの脅威ライブラリを備えており、最新の適切なテストを実施できます。

-

実行可能な緩和策の組み込み:Picusは、悪用の試みを見逃すなどのギャップをテストで発見した場合、単に報告するだけではありません。このプラットフォームは、緩和ライブラリを介して改善策を推奨および自動化し、リスク削減を加速します。

-

統一された相関検証: セキュリティコントロールの検証(SCV)と攻撃経路の検証(APV)を組み合わせることで、Picusは最も重要なものに優先順位を付けながら、攻撃者が進行する可能性のある検知ギャップを埋めていきます。

Picusでは、検証はテスト、修正、強化の継続的なプロセスであり、毎年のチェックボックスではありません。

あなたのセキュリティ・スタックに欠けているものを確認する準備はできていますか?

盲点を暴くために次の侵害を待つ必要はありません。

Adversarial Exposure Validationは、攻撃者に悪用される前に、お使いのツールが見逃している可能性のある脅威の41%を特定し、修正するのに役立ちます。

貴社の真のセキュリティ体制をご確認ください。デモをご請求ください。

Picus Securityがスポンサーとなり、執筆しました。

The post 攻撃の41%が防御を回避:敵対的暴露検証はそれを修正する first appeared on PRSOL:CC.