ロシア国家を後ろ盾とするハッキング・グループGamaredon(別名「Shuckworm」)は、リムーバブル・ドライブから展開されたと思われる攻撃で、ウクライナの西側諸国の軍事ミッションを標的としていた。

シマンテックの脅威研究者によると、このキャンペーンは2025年2月に開始され、3月まで続き、ハッカーはGammaSteel情報窃取マルウェアの更新版を展開してデータを流出させたという。

報告書によると、感染したシステムへの最初のアクセスは、おそらく悪意のある.LNKファイルを含むリムーバブルドライブ経由で達成された。

研究者は、VBSスクリプトからPowerShellベースのツールへの移行、ペイロードの難読化の増加、回避のための正規サービスの使用の増加など、脅威行為者の戦術の変化を指摘している。

ウクライナにおける最新のGamaredon攻撃

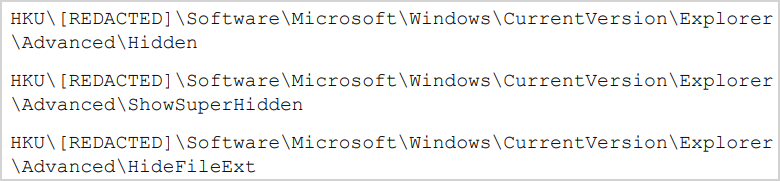

調査中、研究者は、感染したシステムのWindowsレジストリにおいて、UserAssistキーの下に新しい値があることに気付きました。これは、files.lnkという名前のショートカットファイルから、外部ドライブから感染が開始されたことを示しています。

次に、高度に難読化されたスクリプトが2つのファイルを作成し、実行します。1つ目のファイルは、コマンド&コントロール(C2)通信、正規のサービスを使用したサーバアドレスの解決、Cloudflareで保護されたURLへの接続を処理します。

2つ目のファイルは、LNKファイルを使用して他のリムーバブルドライブやネットワークドライブに感染する拡散メカニズムを処理し、同時に特定のフォルダやシステムファイルを非表示にして侵害を隠蔽します。

Source:シマンテック

次にGamaredonは、感染したデバイスのスクリーンショットをキャプチャして流出させ、インストールされているウイルス対策ツール、ファイル、実行中のプロセスに関する情報を収集できる偵察用のPowerShellスクリプトを使用しました。

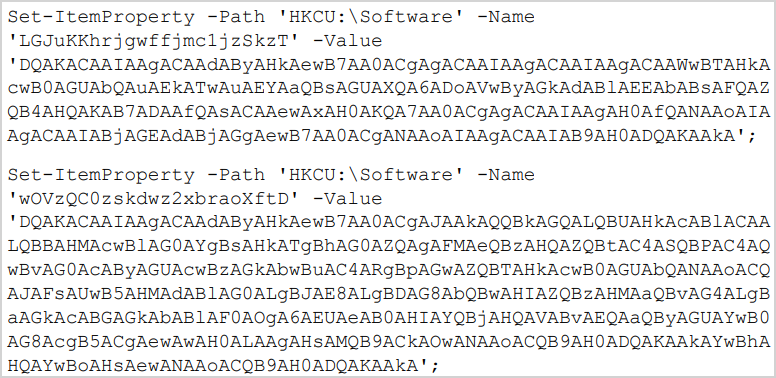

今回確認された攻撃で使用された最終的なペイロードは、Windowsレジストリに保存されるPowerShellベースのGammaSteelバージョンです。

出典:Symantec:シマンテック

このマルウェアは、デスクトップ、ドキュメント、ダウンロードなどさまざまな場所からドキュメント(.DOC、.PDF、.XLS、.TXT)を盗み出すことができ、Gamaredonがスパイ活動に関心を持ち続けていることを裏付けています。

最終的に、このマルウェアは「certutil.exe」を使用してファイルをハッシュ化し、PowerShellウェブリクエストを使用してファイルを流出させます。流出が失敗した場合、GamaredonはTor経由でcURLを使用して盗んだデータを転送する。

最後に、ターゲット・コンピュータ上で永続性を確立するために、新しいキーが「HKCUSoftwareMicrosoftWindowsCurrentVersionRun」に追加される。

最近のGamaredonキャンペーンは、脅威グループが他のロシアの国家行為者と比べて洗練度が低いにもかかわらず、作戦のステルス性と有効性を高める努力を反映している。

シマンテックは、脅威グループのTTP(戦術、技術、手順)における様々な漸進的ではあるが意味のある改善は、特にGamaredonの揺るぎない粘り強さを考慮すると、西側のネットワークにもたらすリスクを高めているとコメントしています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

攻撃の93%を支えるMITRE ATT&CK©テクニック・トップ10

1,400万件の悪意のあるアクションの分析に基づき、攻撃の93%を支えるMITRE ATT&CKテクニックのトップ10とその防御方法をご覧ください。

The post ロシアのハッカー、悪意のあるドライブで西側軍事ミッションを攻撃 first appeared on PRSOL:CC.