オラクルは、ハッカーが “時代遅れの2台のサーバー “から盗んだ認証情報を流出させたことを、顧客に送った電子メール通知でようやく確認した。

しかし同社は、Oracle Cloudサーバーは侵害されておらず、この事故は顧客データやクラウドサービスには影響しなかったと付け加えた。

「オラクルは、オラクル・クラウド(オラクル・クラウド・インフラストラクチャまたはOCIとしても知られている)がセキュリティ侵害に遭っていないことを明確に述べたいと思います」と、.NETと共有された顧客向け通知の中で述べている。

「OCIの顧客環境に侵入されたことはありません。OCIの顧客データが閲覧されたり盗まれたりしたことはありません。OCIのサービスが中断されたり、何らかの形で危険にさらされたりしたことはありません」と、replies@oracle-mail.com。

「ハッカーは、OCIの一部ではなかった2つの旧式のサーバーにアクセスし、ユーザー名を公開しました。これらの2つのサーバーのパスワードは暗号化またはハッシュ化されていたため、ハッカーは使用可能なパスワードを公開しませんでした。したがって、ハッカーは顧客環境や顧客データにアクセスすることはできませんでした。”

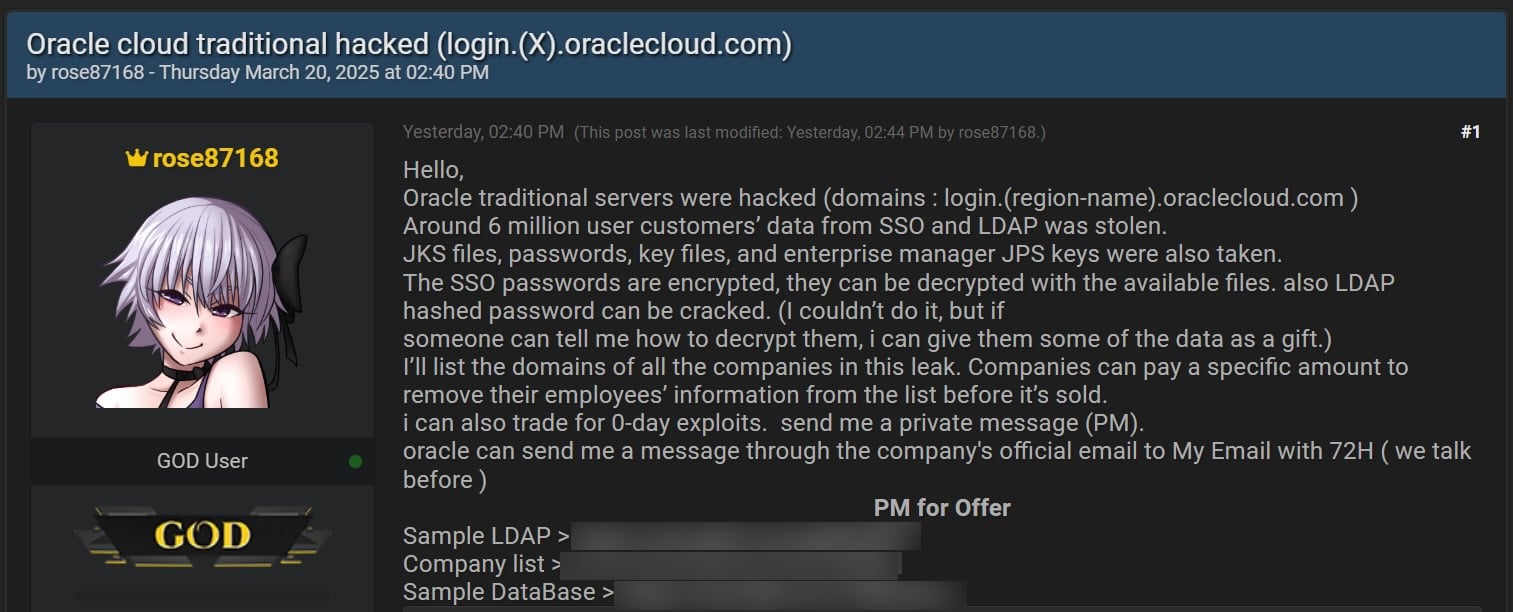

この事件が3月に表面化して以来、脅威行為者(rose87168)がBreachForumsに600万件のデータ・レコードを売りに出して以来、オラクルは報道陣と共有した声明で一貫してOracle Cloud侵害の報告を否定してきた。これは、オラクルが顧客に伝えていること-情報漏えいは古いプラットフォームであるOracle Cloud Classicに影響を与えた-と一致するため、事実であることは認めるが、サイバーセキュリティの専門家であるケビン・ボーモント(Kevin Beaumont)氏が言うように、これは単なる言葉巧みにすぎない。

「オラクルは、古いOracle CloudサービスをOracle Classicに作り替えた。オラクル・クラシックにはセキュリティ・インシデントがある。「しかし、オラクルが管理するオラクル・クラウド・サービスであることに変わりはない。しかし、オラクルが管理するオラクル・クラウド・サービスであることに変わりはない。

はオラクルに連絡を取り、これらの通知が正当なものであり、脅威行為者や他の第三者によって送信されたものではないことを確認したが、回答は得られていない。オラクルはまた、侵入されたサーバーがOracle Cloud Classicの一部なのか、それとも別のプラットフォームなのかについても明らかにしていない。

情報漏洩ではない情報漏洩

これは、同社( )が1週間前、一部の顧客との通話で、2017年に最後に使用された「レガシー環境」に侵入した攻撃者が古い顧客の認証情報を盗んだことを内々に認めた後のことだ。

しかし、オラクルは顧客に対し、これは機密性のない古いレガシーデータであると説明したが、侵害の背後にいた脅威の主体は2024年末からのデータを共有し、その後2025年からの新しい記録をBreachForumsに投稿した。

また、 オラクルが 「Oracle Cloudへの侵害は発生していない。公開された認証情報はOracle Cloudのものではありません。公開された認証情報はOracle Cloudのものではありません。

サイバーセキュリティ企業のCybelAngelは先週、攻撃者が2025年1月の時点でオラクルのGen 1(Oracle Cloud Classicとしても知られる)サーバーの一部にウェブシェルと追加のマルウェアを展開したとオラクルが顧客に伝えたことを初めて明らかにした。2月下旬に侵害が検知されるまで、脅威者はOracle Identity Manager(IDM)データベースから、ユーザーの電子メール、ハッシュ化されたパスワード、ユーザー名などのデータを盗んだとされている。

先月には、オラクルが1月にもOracle Health(以前はCernerとして知られていたSaaS(software-as-a-service)企業)で情報漏えいが発生し、米国の複数の医療機関や病院の患者データに影響が出たことを顧客に内々に通知したことが最初に報じられた。

情報筋によると、”Andrew “という名前の脅威行為者(恐喝やランサムウェアの活動との関係はまだ主張していない)が現在、侵害された病院を恐喝しており、盗まれたデータを売ったり漏らしたりしないよう、暗号通貨で数百万ドルを要求しているという。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

攻撃の93%を支えるMITRE ATT&CK©テクニック・トップ10

1,400万件の悪意のあるアクションの分析に基づき、攻撃の93%を支えるMITRE ATT&CKテクニックのトップ10とその防御方法をご覧ください。

The post オラクル、「旧式のサーバー」がハッキングされたと発表 クラウド侵害は否定 first appeared on PRSOL:CC.