スイスのグローバル・ソリューション・プロバイダーであるアスコムは、Hellcatとして知られるハッカー・グループが、漏洩した認証情報を使用して世界中のJiraサーバーを標的としていることから、同社のITインフラに対するサイバー攻撃を確認した。

同社はプレスリリースで、日曜日にハッカーが同社のテクニカルチケットシステムに侵入したことを発表し、現在調査中であることを明らかにした。

アスコムは18カ国に子会社を持つ通信会社で、ワイヤレス現場通信に注力している。

HellCatハッキング・グループはこの攻撃を主張し、同社の全部門に影響を与える可能性のある約44GBのデータを盗んだと語った。

アスコムによると、ハッカーは同社の技術的な発券システムを侵害し、この事件は同社の事業運営に影響はなく、顧客やパートナーは予防措置を取る必要はないという。

「このような犯罪行為に対する捜査は直ちに開始され、現在も進行中である。アスコムは関係当局と緊密に連携しています」 –アスコム

ハッキング・グループHellCatのメンバーであるレイは、アスコムから複数の製品のソースコード、様々なプロジェクトに関する詳細、請求書、機密文書、およびチケット・システムの問題を盗んだと語った。

スイスの会社は、侵害に関する技術的な詳細を提供していないが、Jira発券システムを標的とすることは、HellCatハッカーにとって一般的な攻撃方法となっている。

JiraをハッキングしまくるHellCat

Jiraは、ソフトウェア開発者やITチームがプロジェクトを追跡・管理するために一般的に使用するプロジェクト管理および課題追跡プラットフォームである。このプラットフォームには、ソースコード、認証キー、IT計画、顧客情報、これらのプロジェクトに関連する内部ディスカッションなどの機密データが含まれていることが多い。

HellCatによって主張され、標的とされた企業によって確認された以前のインシデントには、Schneider Electric、Telefónica、Orange Groupが含まれ、3つの事例すべてにおいて、ハッカーはJiraサーバーを経由して侵入した。

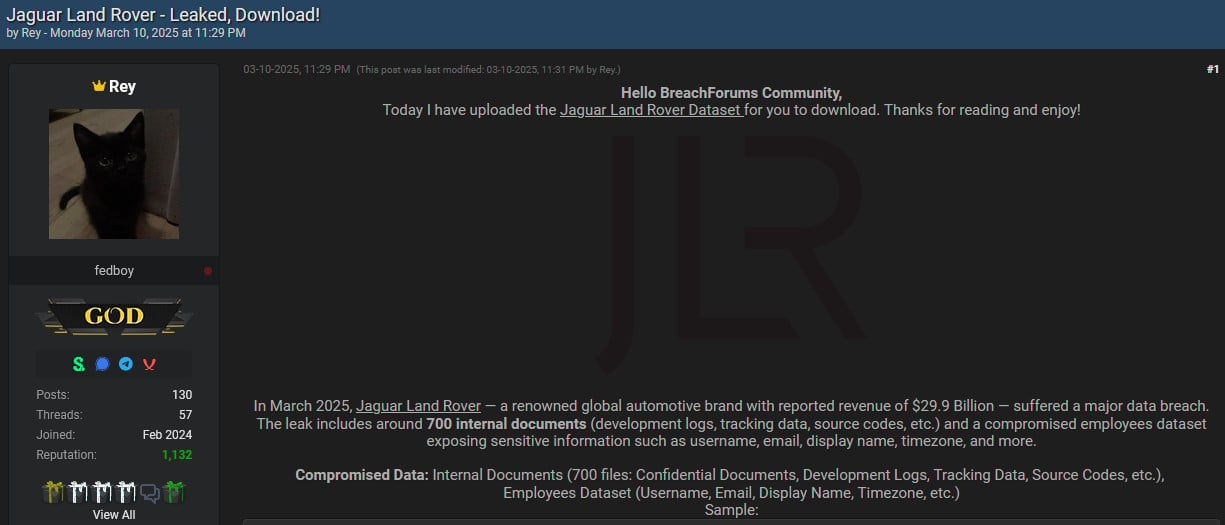

最近も、同じハッカーがイギリスの多国籍自動車メーカー、ジャガー・ランドローバー(JLR)への攻撃を担当し、約700件の内部文書を盗み出し、流出させた。

脅威の主体が説明するように、流出には “開発ログ、追跡データ、ソースコード “と “ユーザー名、電子メール、表示名、タイムゾーンなどの機密情報 “を暴露した従業員のデータが含まれている。

脅威インテリジェンス企業Hudson Rockの共同設立者兼CTOであるAlon Galは、JLRの侵害はHellCatハッカー特有のパターンに従っていると言う。

「この最新のインシデントの核心には、HELLCATの特徴となっているテクニックがある:Infostealersに感染した危険な従業員から取得したJira認証情報を悪用することだ。

研究者は、JLRのインシデントは、JLRのJiraサーバーへのサードパーティの資格情報を持つLG Electronicsの従業員の資格情報を使用することによって可能であったと述べた。

Galは、漏洩した認証情報は新しいものではなく、数年前から公開されていたが、ずっと有効なままであったため、ハッカーが利用することができたと強調している。

HellCatの活動はこれらの侵害に止まらず、脅威者は本日、自動車業界のOEMやディーラーにデータ分析プラットフォームを提供するマーケティング会社AffinitivのJiraシステムを侵害したと発表した。

脅威者は、Jiraシステムを通じてAffinitiv社に侵入したことを確認し、47万件強の「固有の電子メール」と78万件以上のレコードを含むデータベースを盗んだことを公表した。

この攻撃について問い合わせを受けたアフィニティブは、調査を開始したと述べた。

侵入を証明するために、ハッカーは名前、電子メールアドレス、住所、ディーラー名が記載された2枚のスクリーンショットを公開した。

Alon Galは、Jiraは “企業のワークフローにおける中心的存在であり、豊富なデータが保管されているため、攻撃者にとって格好の標的となっている “と警告しており、この種のアクセスは “横方向に移動し、特権をエスカレートさせ、機密情報を引き出す “ために使用される可能性があるとしている。

情報窃取者によって収集された認証情報は簡単に見つけることができ、企業が定期的なローテーション・プロセスに含めないため、認証情報の一部が何年も変更されないままであることを考えると、このような攻撃はより頻繁に行われるようになる可能性が高い。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

攻撃の93%を支えるMITRE ATT&CK©テクニック・トップ10

1,400万件の悪意のあるアクションの分析に基づき、攻撃の93%の背後にあるトップ10のMITRE ATT&CKテクニックとその防御方法をご覧ください。

The post HellCatハッカーが世界規模でJiraをハッキングしまくる first appeared on PRSOL:CC.