American Megatrends InternationalのMegaRAC Baseboard Management Controller (BMC)ソフトウェアに新たに見つかった重大な脆弱性は、攻撃者が脆弱なサーバーを乗っ取り、レンガ化させる可能性がある。

MegaRAC BMCは、管理者があたかも物理的にデバイスの前にいるかのようにサーバーのトラブルシューティングを行うことができる「消灯」「帯域外」リモートシステム管理機能を提供する。このファームウェアは、HPE、Asus、ASRockなど、多くのクラウドサービスプロバイダーやデータセンタープロバイダーに機器を提供している10社以上のサーバーベンダーによって使用されている。

リモートの認証されていない攻撃者は、この最大重大度のセキュリティ欠陥(CVE-2024-54085 として追跡されている)を、ユーザーによる操作を必要としない複雑度の低い攻撃で悪用することができる。

「ローカルまたはリモートの攻撃者は、リモート管理インターフェース(Redfish)または内部ホストからBMCインターフェース(Redfish)にアクセスすることで、この脆弱性を悪用することができます。

「この脆弱性を悪用することで、攻撃者は侵害されたサーバーをリモートで制御し、マルウェア、ランサムウェア、ファームウェアの改ざん、マザーボードコンポーネント(BMCまたは潜在的にはBIOS/UEFI)のブリック、潜在的なサーバーの物理的損傷(過電圧/ブリック)、被害者が停止できない無期限のリブートループを展開することができます。

Eclypsiumのセキュリティ研究者は、サイバーセキュリティ会社が2023年7月に公開した別の認証バイパスであるCVE-2023-34329に対してAMIが発行したパッチを分析しているときに、CVE-2024-54085認証バイパスを発見した。

Eclypsiumは、HPE Cray XD670、Asus RS720A-E11-RS24U、およびASRockRackにパッチが適用されていない場合、CVE-2024-54085攻撃に対する脆弱性があることを確認した一方で、”影響を受けるデバイスおよび/またはベンダーがさらに存在する可能性が高い “と付け加えた。

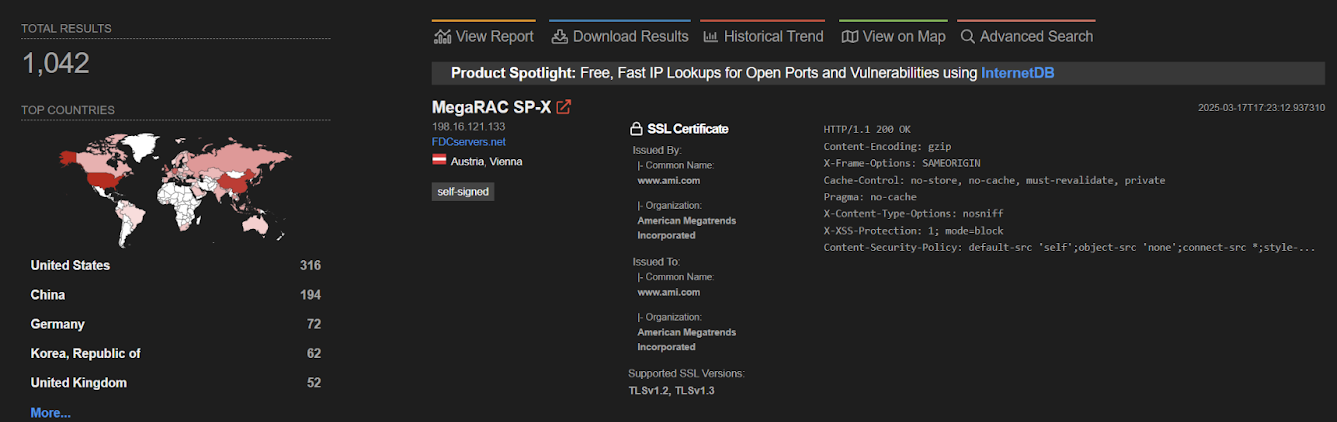

Shodan を使用して、セキュリティ研究者は、インターネット攻撃にさらされる可能性のあるオンライン・サーバーを 1,000 台以上発見しました。

Eclypsiumのアナリストは、MegaRACの脆弱性(BMC&Cと総称)の調査の一環として、2022年12月と2023年1月に、侵害されたサーバーを乗っ取ったり、ブリックしたり、マルウェアにリモート感染させたりするために悪用される可能性のある、さらに5つの欠陥(CVE-2022-40259、CVE-2022-40242、CVE-2022-2827、CVE-2022-26872、CVE-2022-40258)を公表しました。

また、2023年7月には、リモートアクセスに公開されたRedfishのリモート管理インターフェイスを介して悪意のあるコードを注入する攻撃に使用できるコードインジェクションの脆弱性(CVE-2023-34330)も発見しており、これは以前に発見されたバグと連鎖する可能性があります。

具体的には、CVE-2022-40258はRedfish & APIの脆弱なパスワード・ハッシュを含んでおり、攻撃者がBMCチップの管理者アカウントの管理者パスワードをクラックするのに役立つため、攻撃がさらに容易になります。

Eclypsium社は、CVE-2024-54085の認証バイパスの欠陥は攻撃に使用されておらず、野生のエクスプロイトは見つかっていないとしながらも、ファームウェアのバイナリが暗号化されていないことを考えると、エクスプロイトを作成することは「困難ではない」と付け加えた。

ネットワーク防御者は、AMI、Lenovo、HPEが1週間前の3月11日にリリースしたパッチをできるだけ早く適用し、AMI MegaRACインスタンスをオンラインに公開せず、不審な動きがないかサーバーのログを監視するよう勧告されている。

「我々の知る限り、この脆弱性はAMIのBMCソフトウェアスタックにのみ影響する。しかし、AMIはBIOSサプライチェーンの最上流に位置しているため、下流への影響は10社以上のメーカーに及びます。

「AMIはOEMコンピューティングメーカーの顧客にパッチをリリースしました。これらのベンダーは、修正パッチをアップデートに組み込み、顧客に通知する必要があります。これらの脆弱性にパッチを適用することは、デバイスのダウンタイムを必要とする、自明ではない作業であることに注意してください。”

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:10px 20px; width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; text-align: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px; width: 100%; } .ia_button { width: 100%; } .

攻撃の93%を支えるMITRE ATT&CK©テクニック・トップ10

1,400万件の悪意のあるアクションの分析に基づき、攻撃の93%の背後にあるトップ10のMITRE ATT&CKテクニックとその防御方法をご覧ください。

The post AMI MegaRACに重大なバグ、攻撃者にサーバーを乗っ取られブリックされる可能性 first appeared on PRSOL:CC.