EncryptHub」、別名「Larva-208」として追跡されている脅威者が、スピアフィッシングやソーシャルエンジニアリング攻撃で世界中の組織を標的にし、企業ネットワークへのアクセスを試みている。

先週社内で発表され、昨日公開されたProdaftのレポートによると、EncryptHubが活動を開始した2024年6月以降、少なくとも618の組織に侵入している。

脅威者は、アクセス権を得た後、リモート監視・管理(RMM)ソフトウェアをインストールし、その後、StealcやRhadamanthysのような情報窃取ツールを展開します。多くの場合、EncryptHubは侵害されたシステム上にランサムウェアも展開している。

Prodaftは、この脅威グループはRansomHubおよびBlackSuitと提携しており、過去に両方のランサムウェア暗号化ツールを展開し、おそらくそれらの最初のアクセスブローカーとして、または直接の関連会社として機能していると語った。

しかし、研究者が観察した多くの攻撃では、脅威行為者はカスタムのPowerShellデータ暗号化ツールを配備しており、独自の亜種も維持している。

初期アクセスの獲得

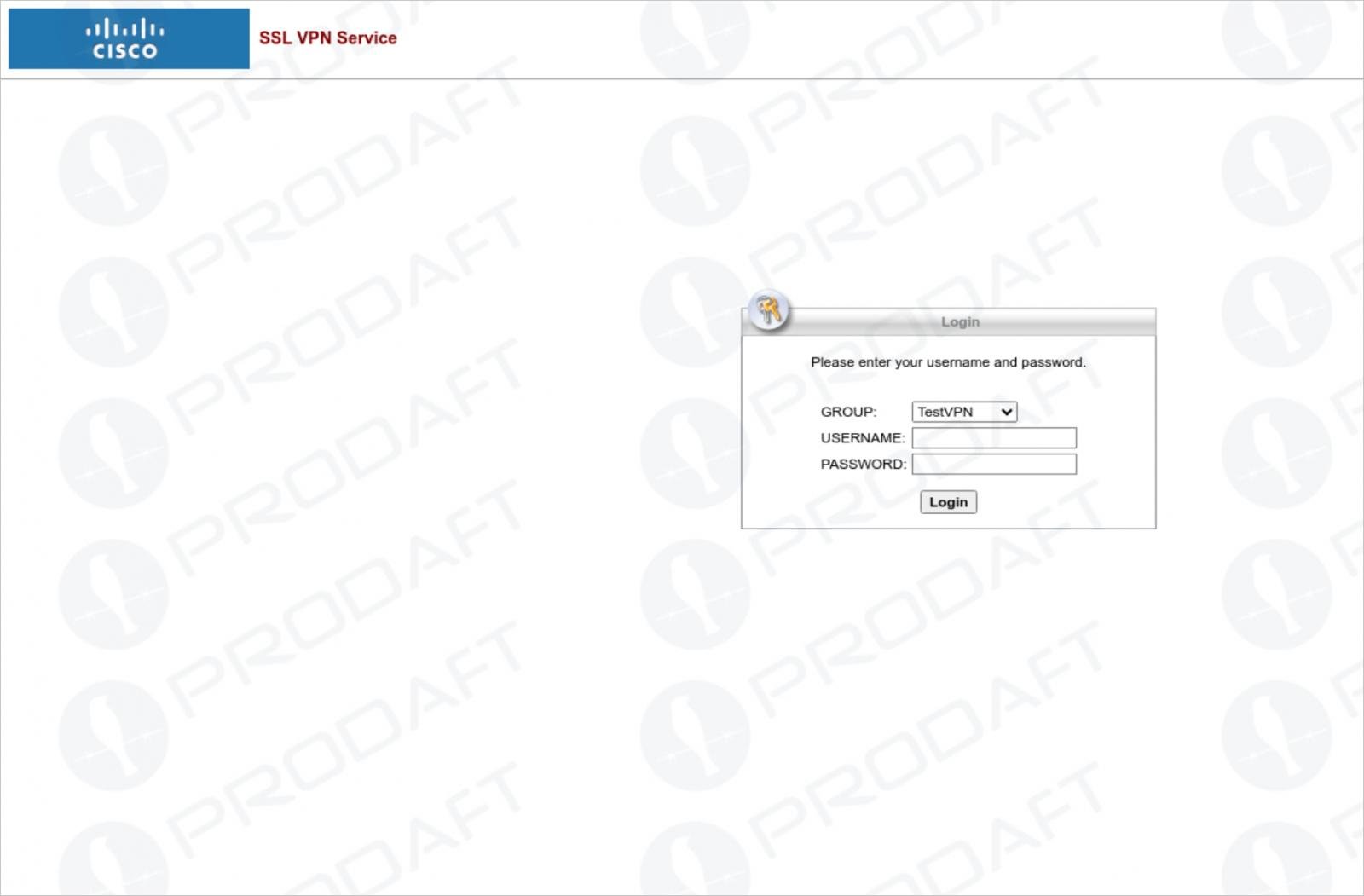

Larva-208の攻撃には、SMSフィッシング、音声フィッシング、およびCisco AnyConnect、Palo Alto GlobalProtect、Fortinet、Microsoft 365などの企業VPN製品を模倣した偽のログインページが含まれています。

Source:Prodaft

攻撃者は通常、ターゲットへのメッセージでITサポートになりすまし、VPNアクセスに問題がある、またはアカウントにセキュリティ上の懸念があると主張し、フィッシング・サイトでログインするよう誘導します。

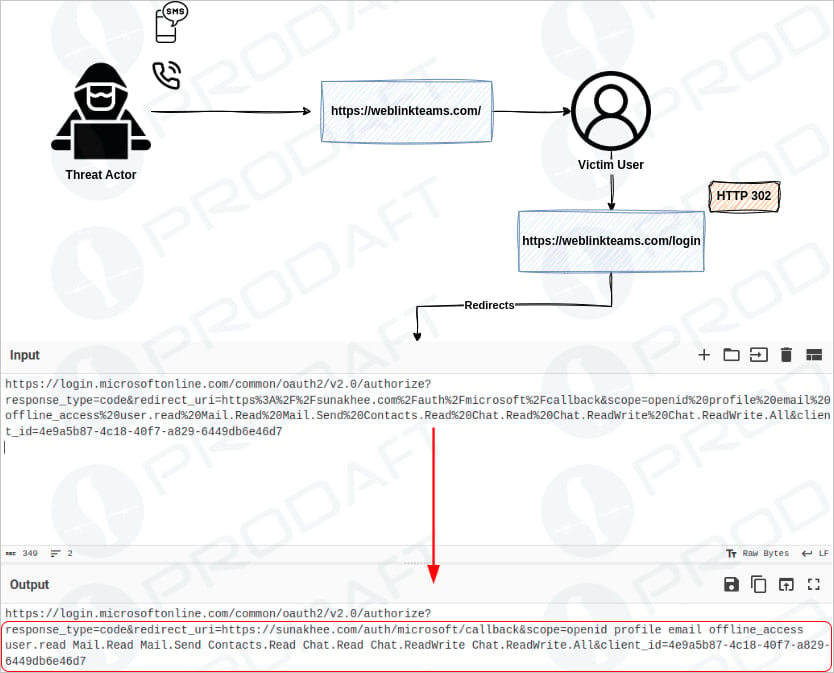

被害者はフィッシング・ログイン・ページにリダイレクトされるリンクを受け取り、そこで認証情報と多要素認証(MFA)トークン(セッション・クッキー)がリアルタイムで取得される。

フィッシング・プロセスが終わると、被害者は疑惑を持たれないようにサービスの実際のドメインにリダイレクトされる。

Source:Prodaft

EncryptHubは、「linkwebcisco.com」や「weblinkteams.com」など、当該製品を模倣した70以上のドメインを購入し、フィッシング・ページの正当性を高めている。

フィッシング・サイトはYalishandaのような防弾ホスティング・プロバイダーでホストされており、ProDaftによれば、同社は通常正当な削除要請には応じない。

Prodaftはまた、Larva-148として追跡されている別のサブグループが存在することを発見した。このサブグループは、フィッシング・キャンペーンで使用されるドメインの購入、ホスティングの管理、インフラのセットアップを支援している。

Larva-148がEncryptHubにドメインやフィッシングキットを販売している可能性もあるが、正確な関係はまだ解明されていない。

マルウェアの展開

EncryptHubは標的のシステムに侵入すると、様々なPowerShellスクリプトやマルウェアを展開し、永続性、リモートアクセス、データの窃取、ファイルの暗号化を行う。

まず、被害者を騙してAnyDesk、TeamViewer、ScreenConnect、Atera、SplashtopなどのRMMソフトウェアをインストールさせます。これにより、侵害されたシステムをリモートで制御し、長期的なアクセスを維持し、横の動きを可能にします。

次に、さまざまなPowerShellスクリプトを使用して、Stealc、Rhadamanthys、Fickle Stealerなどのインフォステーラーを展開し、Webブラウザに保存されたデータを盗み出します。このデータには、保存された認証情報、セッション・クッキー、暗号通貨ウォレットのパスフレーズなどが含まれます。

ソースはこちら:Prodaft

は、LinuxおよびMacデバイスに対して同様の動作を行うPythonスクリプトも確認しています。

で確認されたスクリプトのサンプルでは、脅威行為者は侵入されたシステムから以下のような大量のデータを盗み出そうとしています:

- MetaMask、Ethereum Wallet、Coinbase Wallet、Trust Wallet、Opera Wallet、Brave Wallet、TronLink、Trezor Walletなど、さまざまな暗号通貨ウォレットのデータ。

- Cisco VPN Client、FortiClient、Palto Alto Networks GlobalProtect、OpenVPN、WireGuardなど、さまざまなVPNクライアントの設定データ。

- Authenticator、1Password、NordPass、DashLane、Bitwarden、RoboForm、Keeper、MultiPassword、KeePassXC、LastPass などの一般的なパスワードマネージャーのデータ。

- 画像、RDP 接続ファイル、Word ドキュメント、Excel スプレッドシート、CSV ファイル、証明書など、特定の拡張子に一致するファイル、または特定のキーワードを含むファイル名。標的となるファイル名のキーワードには、「pass」、「account」、「auth」、「2fa」、「wallet」、「seedphrase」、「recovery」、「keepass」、「secret」などがあります。

Larva-208の最後の脅威は、AESを使用してファイルを暗号化し、拡張子「.crypted」を追加して元のファイルを削除する、PowerShellベースのカスタム暗号化プログラムの形をしたランサムウェアです。

被害者のために身代金のメモが作成され、Telegramを介してUSDTでの身代金の支払いを要求します。

Source:Prodaft

Prodaftによると、EncryptHubは洗練された脅威行為者であり、より効果的に攻撃を調整し、大規模な組織に対する価値の高い侵害を実現しているという。

「本レポートで調査したLARVA-208スピアフィッシングは、標的型サイバー攻撃の高度化を例証するものです。

「高度にカスタマイズされたソーシャルエンジニアリング戦術、高度な難読化手法、綿密に細工されたルアーを採用することで、この脅威者は検知を回避し、価値の高い標的を侵害する重要な能力を実証している。

The post EncryptHub、618の組織に侵入し、情報窃盗とランサムウェアを展開 first appeared on PRSOL:CC.