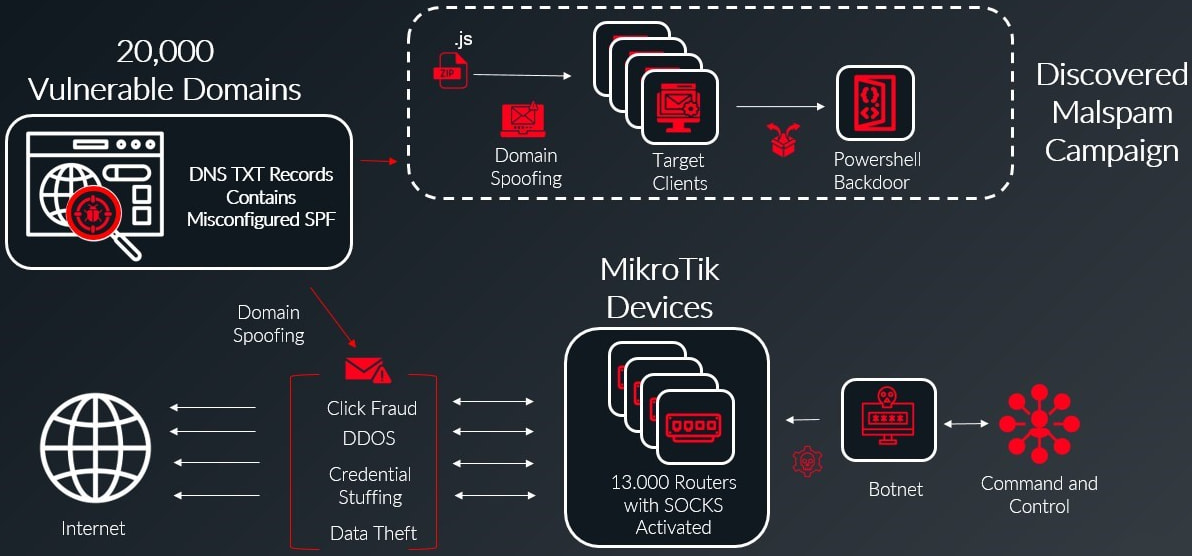

新たに発見された13,000台のMikroTikデバイスからなるボットネットは、ドメインネームサーバーレコードの設定ミスを利用して、電子メール保護を回避し、およそ20,000のウェブドメインを偽装してマルウェアを配信しています。

この脅威は、ドメインに代わって電子メールを送信することを許可されたすべてのサーバーをリストアップするために使用される送信者ポリシーフレームワーク(SPF)の不適切に設定されたDNSレコードを利用しています。

不適切に設定されたSPFレコード

DNSセキュリティ企業のInfobloxによると、このマルスパムキャンペーンは2024年11月下旬に活発に行われた。メールの中には、DHL Expressの運送会社を装い、悪意のあるペイロードを含むZIPアーカイブを添付した偽の運賃請求書を配信するものもありました。

ZIP添付ファイルの中には、PowerShellスクリプトを組み立てて実行するJavaScriptファイルが含まれていました。このスクリプトは、以前ロシアのハッカーと結びついたドメインにある脅威行為者のコマンド&コントロール(C2)サーバーへの接続を確立します。

「多数のスパムメールのヘッダーから、膨大な数のドメインとSMTPサーバーIPアドレスが明らかになり、約13,000台のMikroTikデバイスが乗っ取られた広大なネットワークが発見されました。

Infoblox社の説明によると、約2万個のドメインのSPF DNSレコードが、過度に寛容な “+all “オプションで設定されていた。

「これでは、なりすましや不正なメール送信の可能性があるため、SPFレコードを持つ意味がなくなってしまう」 – Infoblox

より安全な選択は、ドメインによって指定されたサーバーにメール送信を制限する”-all “オプションを使用することです。

出典:Infoblox:Infoblox

MikroTik、また新たなボットネットを構築

侵害方法はまだ不明だが、Infobloxによれば、彼らは「最近の[MikroTik]ファームウェア・リリースを含む、さまざまなバージョンが影響を受けた」という。

MikroTikルーターは強力であることで知られており、脅威行為者は非常に強力な攻撃が可能なボットネットを作成するためにこのルーターを標的にしていた。

昨年夏には、クラウド・サービス・プロバイダーのOVHcloudが、侵害されたMikroTikデバイスのボットネットのせいで、ピーク時には毎秒8億4,000万パケットという大規模なサービス拒否攻撃を受けたばかりだ。

MikroTikデバイスの所有者にシステムのアップデートを促しているにもかかわらず、 パッチの適用速度が 非常に遅いため、多くのルーターが長期間脆弱なままになっている。

今回のボットネットは、デバイスをSOCKS4プロキシとして設定し、DDoS攻撃、フィッシングメールの送信、データの流出、悪意のあるトラフィックの発信元の隠蔽などを行います。

「このボットネットは13,000台のデバイスで構成されていますが、SOCKSプロキシとして設定することで、数万台から数十万台の侵害されたマシンがネットワークアクセスに使用できるようになり、ボットネットの潜在的な規模や影響が大幅に拡大します」とInfobloxはコメントしています。

MikroTikデバイスの所有者は、そのモデルの最新のファームウェア・アップデートを適用し、デフォルトの管理者アカウントの認証情報を変更し、必要なければコントロール・パネルへのリモート・アクセスを閉じることをお勧めします。

The post MikroTikボットネット、誤った設定のSPF DNSレコードを使用してマルウェアを拡散 first appeared on PRSOL:CC.