サイバー犯罪者NSOCKSのプロキシサービスに3万5000台のボットのほとんどを供給しているNgiowebボットネットは、セキュリティ企業が2つのネットワークへのトラフィックと2つのネットワークからのトラフィックをブロックしているため、機能停止に陥っている。

1年以上にわたる調査の結果、研究者は2017年に初めて観測されたNgiowebボットネットのプロキシサーバーの完全なアーキテクチャとトラフィックを特定した。

NSOCKSプロキシの80%を供給するNgioweb

2022年後半から、nsocks[.]netのプロキシ・サービスは、NSOCKSの名前で悪意のある活動のための住居用ゲートウェイを提供してきた。

複数のサイバーセキュリティ企業が、NSOCKSが提供するプロキシの多くがNgiowebボットネットのものであると報告していますが、そのコマンド・アンド・コントロール(C2)ノードがすべて発見されたわけではありません。

本日、Lumen の Black Lotus Labs の研究者は、アクティブな C2 ノードと過去の C2 ノード、およびそれらが形成するアーキテクチャを追跡しました。

彼らは、NSOCKS[.]ネットの「ユーザーは、その身元を隠すために、出入口として機能する180以上の「バックコネクト」C2ノードを経由してトラフィックをルーティングする」と指摘している。

報告書によると、NSOCKSが提供する35,000のプロキシの少なくとも80%はNgiowebボットネットが提供しており、これらは180カ国に分散している。

![Bots provided by the cybercriminal nsocks[.]net proxy service](http://www.bleepstatic.com/images/news/u/1100723/NSOCKS_net_bots.png)

のボット:

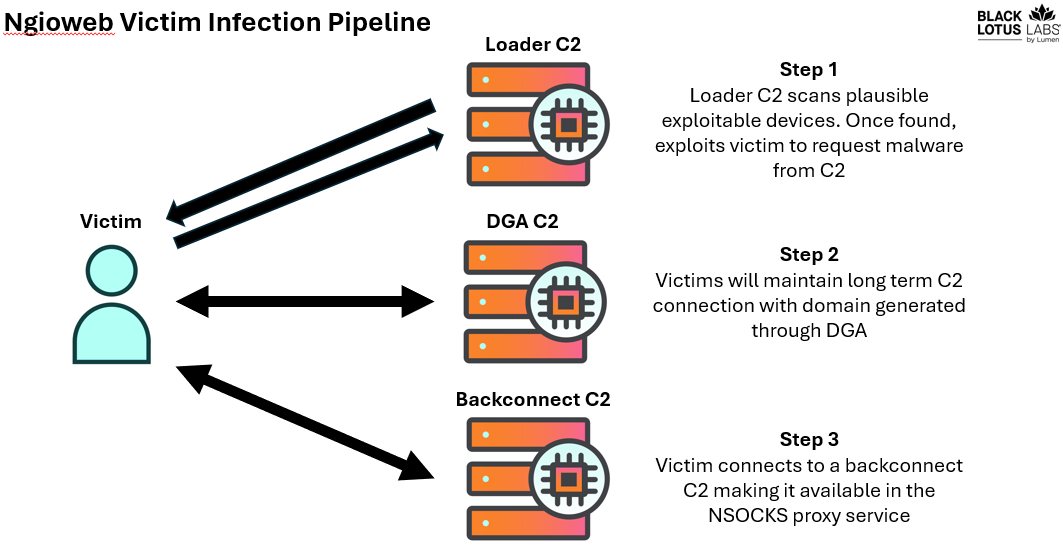

このボットネットには、感染したデバイスをC2サーバーにリダイレクトし、ngiowebマルウェアをフェッチして実行するローダーネットワークがあります。

最初のアクセスがどのように発生するかは不明ですが、Black Lotus Labsは、脅威行為者が様々なn-day脆弱性のための約15のエクスプロイトに依存していると考えています。

第2段階では、侵害されたデバイスはドメイン生成アルゴリズム(DGA)を使用して作成されたC2ドメインに連絡し、ボットがプロキシネットワークで使用可能かどうかを判断します。

これらの管理 C2 は、ボットのトラフィック容量を監視・確認し、NSOCKS プロキシサービスで利用できるようにする「バックコネクト」サーバーにも接続します。

ソースはこちら:ルーメン

研究者によると、ngiowebマルウェアの最近のサンプルは、2019年に分析された古い亜種と比較してほとんど修正を受けておらず、1つの違いは、ハードコードされたC2 URLからDGAが作成したドメインに切り替わったことです。

Black Lotus Labsによると、もう1つの違いは、DGAドメインのsinkholingや制御不能を防ぐためにDNS TXTレコードを使用していることだという。

Ngiowebは、脆弱性があるか、または廃止されたWebアプリケーションライブラリを持つデバイスをターゲットにしており、Zyxel、Reolink、Alpha Technologiesの製品が含まれています。

最近、研究者は、ボットの10%がこの特定のブランドの証明書を表示する程度にNgiowebボットネットに追加されるNetgearルータの増加を観察した。

Ngiowebのボットの45%がShopsocks5ネットワークを通じてNSOCKSに販売されていることは注目に値する。

Ngiowebは、提供する機能に基づいてデバイスをフィルタリングできる複雑なアーキテクチャに基づいて構築されていますが、Black Lotus Labsは、ボットネットの背後にある行為者は、適切に感染したデバイスを保護するために失敗したと述べています。

研究者が発見したように、Ngiowebデバイスはまた、便利にスパイ関連のトラフィックとサイバー犯罪活動を混在させることができる国家ハッカー(APT28/ファンシーベア/ポーンストーム/フォレストブリザード)によって悪用されました。

DDoS攻撃に使用されるオープンプロクシ

NSOCKS[.]netのプロキシ・ネットワークもまた、セキュリティが不十分であるため、サービスを利用していない複数のアクターに悪用される可能性がある。

なお、NSOCKS[.]comには同名の別のプロキシサービスがありますが、今回の調査対象にはなりませんでした。

Black Lotus Labsは、NSOCKSのプロキシバイヤーが取得するIPアドレスとポート番号には認証メカニズムがなく、それらを見つけた他のアクターによって使用される可能性があると説明している。

“公的な報告によると、これらのIPのほとんどは、無料のプロキシリストに表示されます。これらのリストは、脅威行為者によって日常的に悪用されており、そこにあるプロキシは、トラフィックをプロキシするために、Agent Teslaのような様々なマルウェアサンプルでしばしば使用されています。

これらのオープンなプロキシは、様々な脅威アクターによる分散型サービス拒否(DDoS)攻撃を増幅するために使用されてきました[1,2]。

さらに、このネットワークは現在、マルウェアのトラフィックの隠蔽からクレデンシャル・スタッフィングやフィッシングに至るまで、様々な種類の悪意のある活動をサポートするために使用されています。

現在、ルーメンがボットネットのアーキテクチャとトラフィックを特定したため、NgiowebとNSOCKS[.net]の両サービスは深刻な混乱に陥っています。The ShadowServer Foundationのような業界のパートナーとともに、同社は2つのネットワークに関連する既知のC2ノードとの間のトラフィックをブロックしています。

Lumenは、他の企業が悪意のあるボットを特定するのに役立つ侵害の指標のリストを提供し、2つのオペレーションをさらに混乱させています。

The post サイバー犯罪の取り締まりで住宅用プロキシに燃料を供給するボットネットが破壊される first appeared on PRSOL:CC.