偽のAI画像および動画ジェネレーターがWindowsおよびmacOSに感染し、情報窃取マルウェア「Lumma Stealer」および「AMOS」を使用して、感染したデバイスから認証情報や暗号通貨ウォレットを盗み出す。

Lumma StealerはWindows用、AMOSはmacOS用のマルウェアですが、どちらもGoogle Chrome、Microsoft Edge、Mozilla Firefox、その他のChromiumブラウザから暗号通貨ウォレットやクッキー、認証情報、パスワード、クレジットカード、閲覧履歴を盗み出します。

このデータはアーカイブに集められ、攻撃者に送り返され、さらなる攻撃で情報を使用したり、サイバー犯罪のマーケットプレイスで販売したりすることができる。

偽のAI画像生成ツールがLumma Stealerを後押し

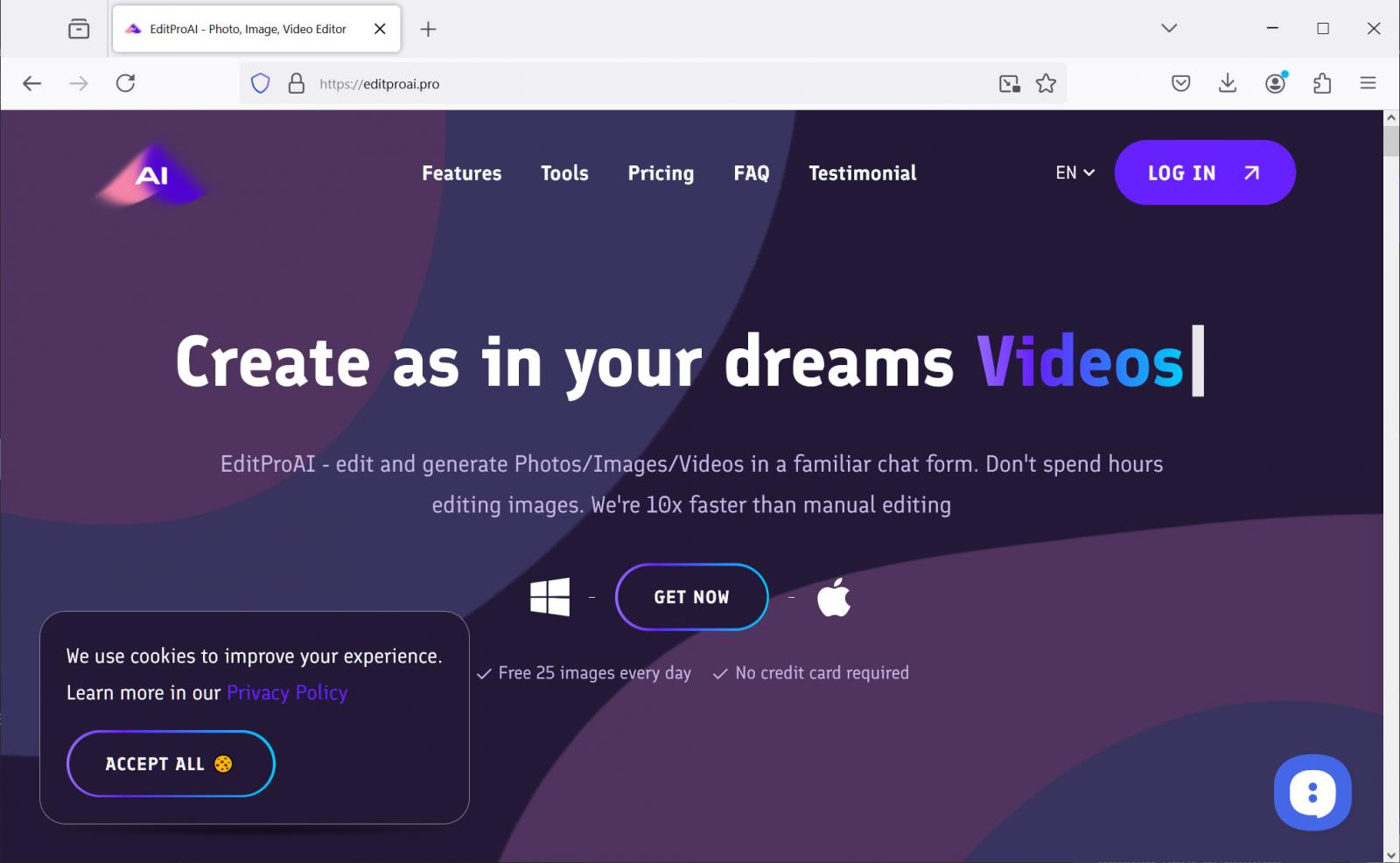

この1ヶ月の間に、脅威行為者は、EditProと呼ばれるAIビデオおよび画像エディタを装った偽のウェブサイトを作成しました。

サイバーセキュリティ研究者g0njxaによって発見されたように、このサイトは、バイデン大統領とトランプ大統領が一緒にアイスクリームを楽しむといったディープフェイクの政治ビデオを共有するX上の検索結果や広告を通じて宣伝されている。

出典:.com

画像をクリックすると、EditProAIアプリケーションの偽サイトが表示される。editproai[.]proはWindowsマルウェアを、editproai[.]orgはmacOSマルウェアをプッシュするために作成されている。

サイトはプロフェッショナルな外観で、どこにでもあるクッキーのバナーまで含まれているため、合法的に見え、合法的に感じられます。

ソースは こちら:

しかし、「Get Now」リンクをクリックすると、EditProAIアプリケーションのふりをした実行ファイルがダウンロードされる。Windowsユーザーの場合、このファイルは「Edit-ProAI-Setup-newest_release.exe」[VirusTotal]という名前で、macOSの場合は「EditProAi_v.4.36.dmg」[VirusTotal]という名前です。

Windows用マルウェアは、フリーウェアのユーティリティ開発者であるSoftwareok.comから盗まれたと思われるコード署名証明書によって署名されています。

Source :

G0njxaによると、マルウェアは “proai[.]club/panelgood/”にあるパネルを使用して窃取したデータを送信し、そのデータは脅威行為者によって後日回収されます。

AnyRunレポートはWindows亜種の実行を示しており、サンドボックスサービスはマルウェアをLumma Stealerとして検出しています。

過去にこのプログラムをダウンロードしたことがある場合は、保存されているパスワード、暗号通貨ウォレット、認証のすべてが危険にさらされていると考え、訪問するすべてのサイトで固有のパスワードを使用してすぐにリセットする必要があります。

また、暗号通貨取引所、オンライン・バンキング、電子メール・サービス、金融サービスなど、機密性の高いサイトではすべて多要素認証を有効にする必要がある。

情報窃取マルウェアはここ数年、大規模な成長を遂げており、脅威行為者は人々の認証情報や認証トークンを盗むために大規模なグローバル作戦を展開している。

最近、情報窃取を推進するその他のキャンペーンには、ゼロデイ脆弱性の利用、GitHubの問題に対する偽の修正、さらにはStackOverflowでの偽の回答などがあります。

盗まれた認証情報は、企業ネットワークへの侵入、大規模なSnowFlakeアカウント侵害で見られたようなデータ窃盗キャンペーンの実施、ネットワーク・ルーティング情報の破損による混乱を引き起こすために使用される。

The post 偽のAIビデオジェネレーターがWindowsとmacOSを情報泥棒に感染させる first appeared on PRSOL:CC.